What’s up guys ?? Avez vous entendu parler de Google Dorking ??? non ? eh […]

What’s up guys ? de retours en force sur un CTF que j’ai trouvé très intéressant, […]

Hi guys what’s up ? Voici un petit article expliquant pwdump7 (ça reste utile), aujourd’hui il […]

Hi guys ! Here is a little easy level of ctf for any level! I’ll show […]

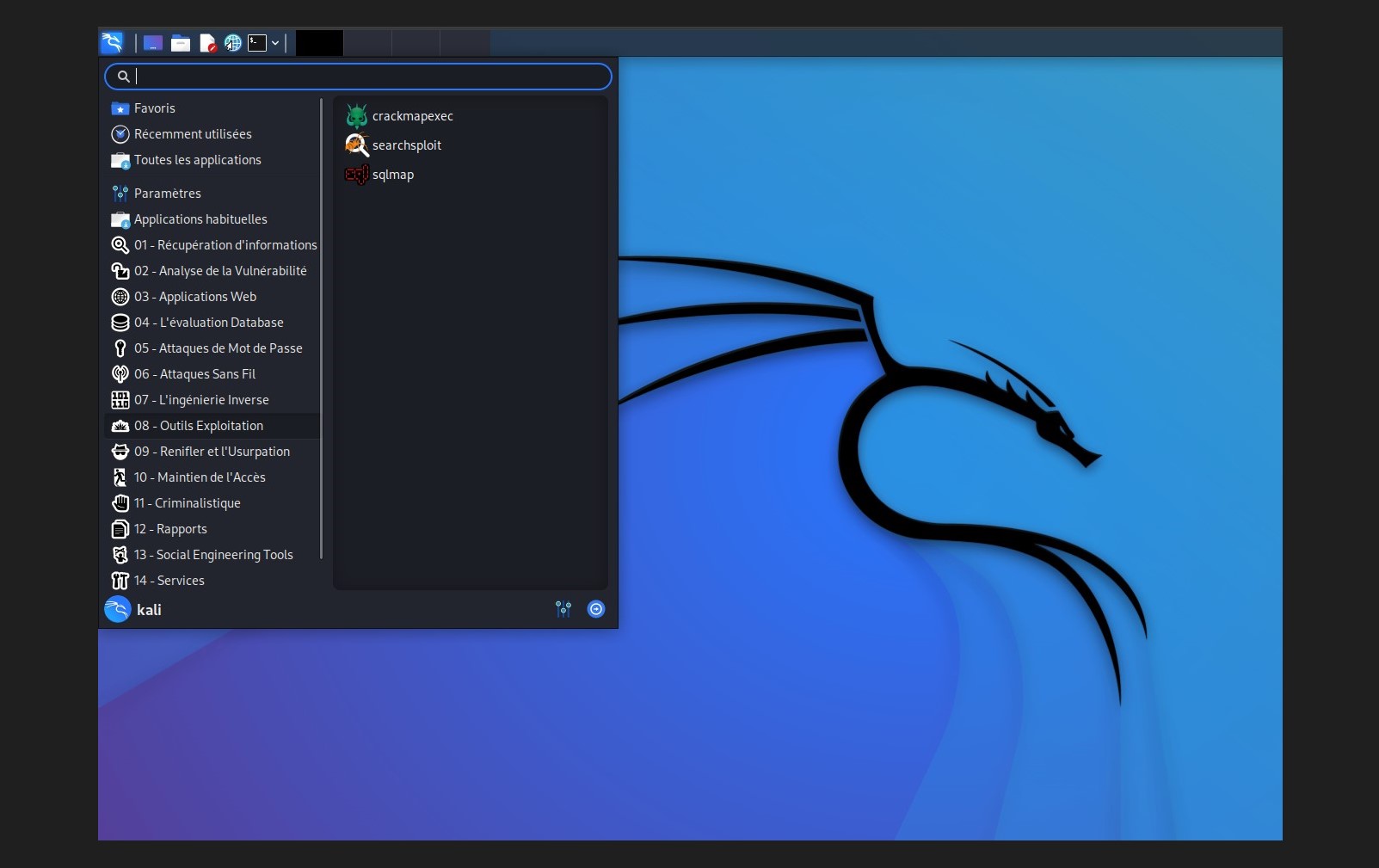

Hi guys, Voici un article vous présentant quelques outils & matériels de hacking inclus ou non […]

What’s up guys ? Today I will present an article explaining the main lines of Windows […]

Hey guys ! what’s up ? Un nouveau petit cours sur la gestion des services sous […]

Hey guys whats’up ? En regardant quelque CTF, j’ai pu voir l’importance de la gestion d’un […]

What’s up guys ? ça fait un bail !! Après un petit moment de calme […]