What’s up guys ! C’est Anass avec un nouvel article sur l’une des meilleures plateformes que j’ai découvert très récemment : TryHackMe.

Je vous ai déjà présenté Vulnhub, et on a travaillé ensemble sur quelques machines vulnérables, mais ça fait du bien de changer de temps en temps, je n’ai rien contre Vulnhub, mais notre plateforme d’aujourd’hui risque de vous surprendre par ses challenges …. Let’s dive into it 😁

Tout d’abord, créez-vous un compte sur Tryhackme et rendez-vous sur la section Hacktivities puis cherchez le challenge nommé OhSINT et rejoignez le challenge en cliquant sur Join Room.

Comme son nom l’indique OSINT (open source intelligence avec un h en plus »), l’objectif de ce challenge est d’utiliser l’intelligence open source pour valider les tasks un par un. Ici, on nous a donné une image à télécharger sur notre système hôte, et c’est notre job d’extraire toutes les informations possibles de cette image.

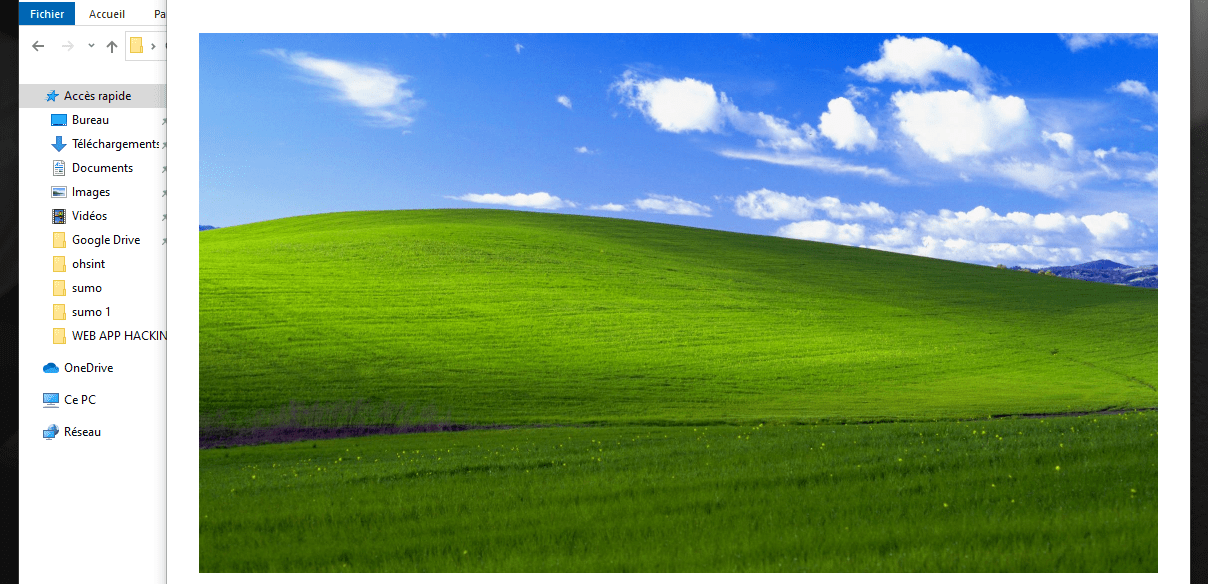

La première étape, c’est bien évidemment d’ouvrir l’image avec n’importe quel explorateur.

Ici, on ne voit qu’une image de fond de Windows XP. Aucun indice de la présence d’information qui risque de nous intéresser jusque-là :

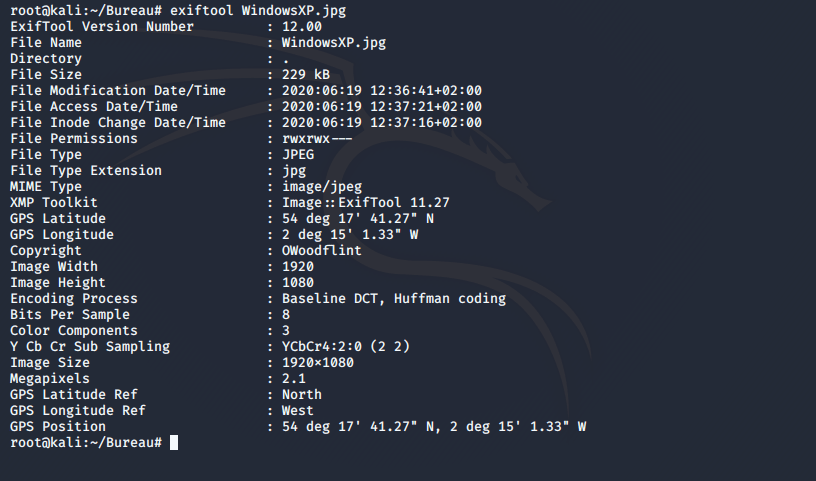

Maintenant, nous devons vérifier les informations attachées à cette image, c’est ce qu’on appelle les « metadata« , cela peut être des fichiers EXIF, IPTC, ICC ou autres.

Les fichiers EXIF peuvent contenir beaucoup d’informations concernant la localisation, le propriétaire de l’image et la vitesse d’obturation, ainsi que d’autres informations techniques, nous aurons besoin de toutes ces informations. Je vais utiliser un outil intégré à kali Linux pour lire ces metadata.

Depuis votre terminal, exécutez les commandes suivantes :

root@kali:~/# apt-get install exiftool

root@kali:~/# exiftool WindowsXP.jpg

Comme vous le voyez, il y a pas mal d’informations techniques, mais si on néglige tout ce qui est standard comme la taille et le format, on voit qu’on a deux informations très pertinentes : la première, c’est le copyright et la deuxième le GPS.

1. Investiguer le Copyright

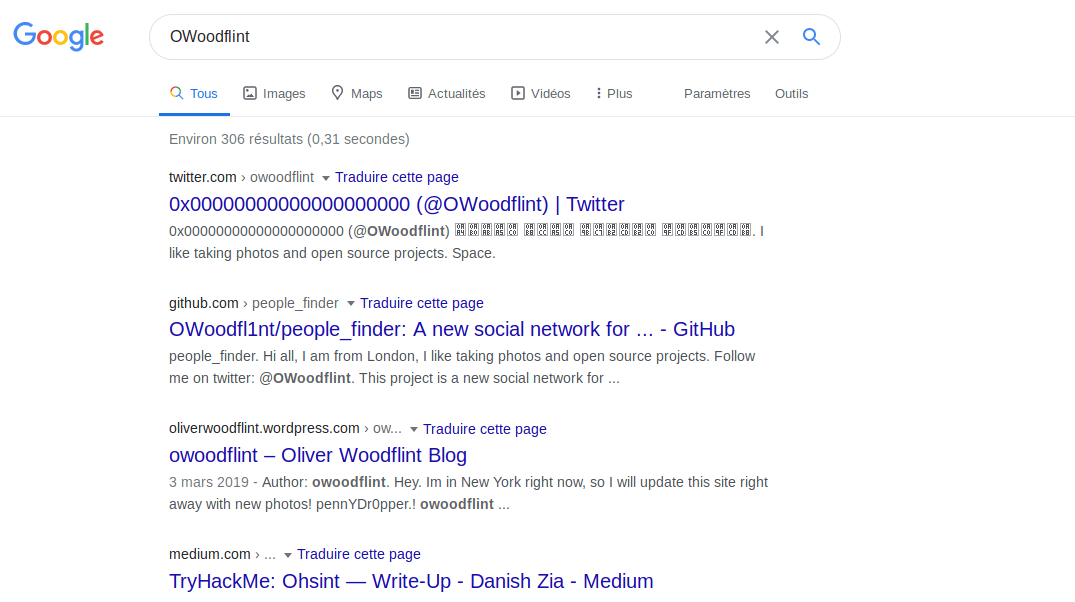

Voyons voir ce qu’on peut trouver sur le propriétaire de l’image « OWoodflint », faisons une recherche Google sur ce dernier :

Les trois premiers résultats semblent avoir ce que nous cherchons, un compte twitter, GitHub, et un blog WordPress.

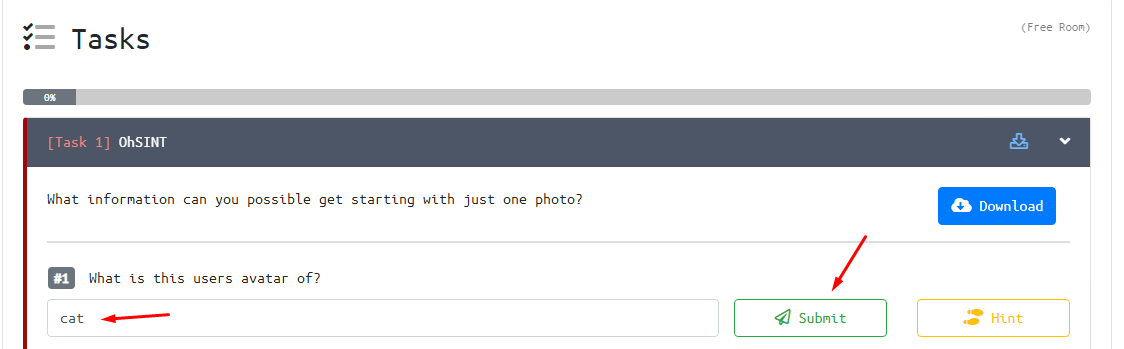

N’oubliez pas qu’on est en train de chercher l’avatar de l’utilisateur (l’avatar, c’est principalement l’image qui représente un utilisateur), comme vous pouvez le voir, ce n’est pas difficile de le trouver une fois sur le profil en question : un chat ! Ou cat en anglais.

Revenez sur Tryhackme et entrez le mot cat dans le premier champ de tasks et cliquez sur Submit pour le valider :

2. Apprendre à fouiller

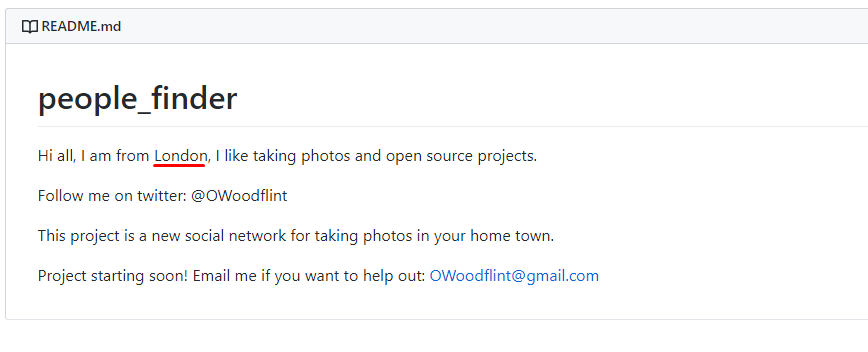

Ensuite, ils nous demandent de trouver la ville de l’utilisateur, pas très difficile à faire. Si vous vous rendez sur le profil GitHub vous trouverez facilement la réponse dans la description comme suit :

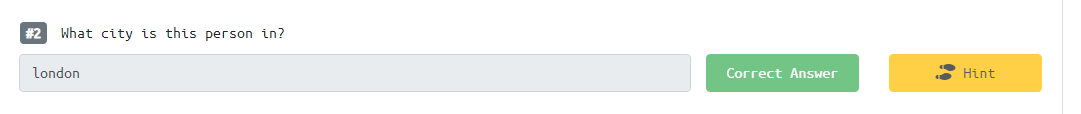

Le mot « london » nous permet de valider le deuxième task :

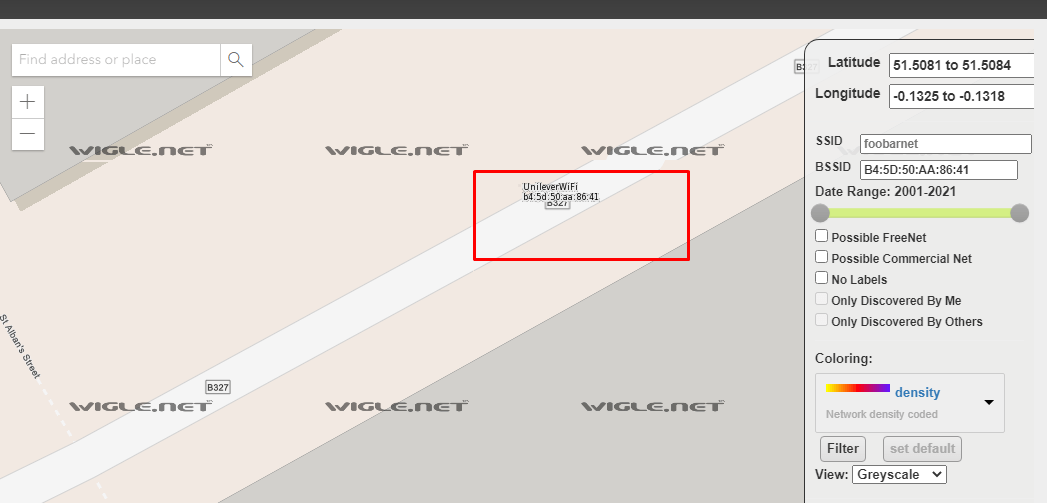

Le troisième task demande le SSID du point d’accès de l’utilisateur, le SSID est principalement le nom que vous donniez à votre réseau sans fil, c’est juste une chaîne de caractères qui vous permet d’identifier votre réseau sans se casser la tête avec les trucs techniques, « Wireless-AP » en est un exemple.

Si vous avez bien regardé dans le profil Twitter, vous avez sûrement remarqué que notre utilisateur a publié son BSSID (adresse MAC de son point d’accès). Cette information va nous faciliter vachement la tâche de trouver le SSID.

Il y a des sites qui collectent ce genre d’information et les mettent à notre disposition (gratuitement), tout ce que nous avons à faire c’est d’avoir le BSSID de notre cible, wigle.net est l’un de ces sites.

Entrez le BSSID dans le champ adéquat et cliquez sur filtre, vous aurez un petit cercle violet à Londres, zoomer jusqu’à voir le SSID :

Donc c’est « UnileverWiFi« , ça va vous permettre de valider ce troisième task.

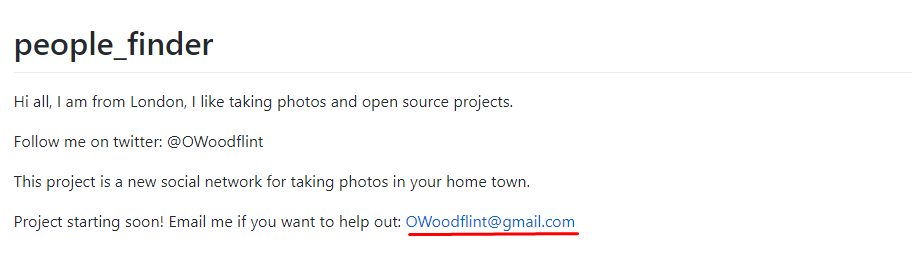

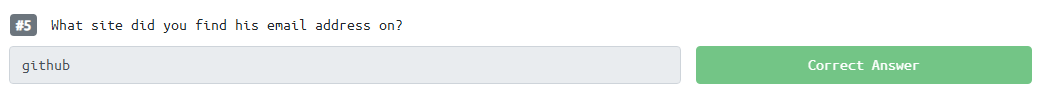

Ensuite, nous devons trouver l’adresse email personnelle de l’utilisateur. Facile ! Le compte GitHub vous donne la réponse :

Validons le quatrième task avec l’adresse OWoodflint@gmail.com :

Le cinquième task est Bulshi*** :

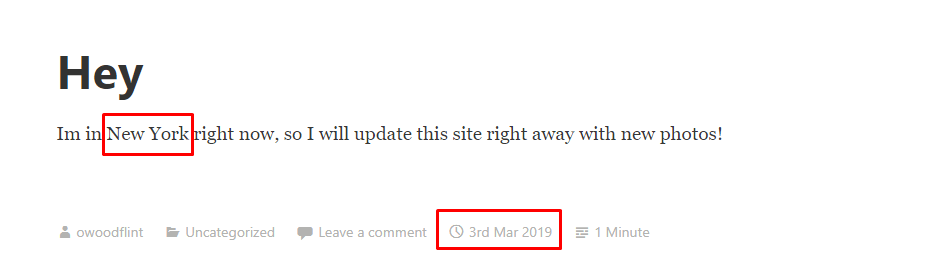

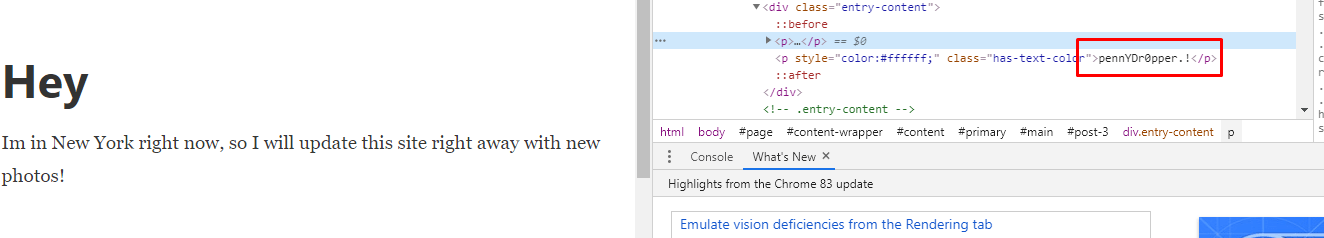

Maintenant, on nous demande le lieu de vacances ? Nous n’avons pas encore consulté le blog, vous remarquerez que le site n’est qu’une template avec un petit message dans la page d’accueil (avec la date de publication) :

Donc « New York » est notre flag :

3. Un œil d’aigle

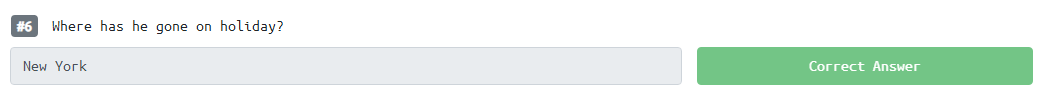

Je ne vous cache pas, j’ai pas mal galéré avant de trouver le dernier flag, je conseille toujours d’inspecter le code source des pages Web cibles à la recherche d’informations sensibles oubliées par les développeurs, c’est du bon sens enfin de compte !

Mais ici, le flag est très bien caché, au point que je ne l’ai pas remarqué à plusieurs reprises, mais d’une façon ou d’une autre, il est lié au flag précèdent. Si vous faites un clique droit sur New York et vous faites inspecter l’élément, vous allez tomber directement sur le dernier flag :

En validant le dernier task vous aurez une jolie fête de félicitations de la part de TryHackMe !

Donc voilà pour ce premier challenge de TryHackMe, j’ai bien aimé ce style et je vais continuer de faire des writeups comme celui-là, hope you enjoyed it !

Peace 😇.

6 Responses

Bonjour c’est un article très intéressant j’adore vraiment.

Merci Omar 🙂

Bonjour

Je suis Jeune Africain, J’ai une passion de l’informatique .

J’ai un rêve depuis toujours c’est de devenir un grand hackeur

Mais les moyens me manque.

J’aimerais demander de l’aide pour que quelqu’un qui va m’aider et m’apprendre sur le hacking.

Je suis disposer a être élève et apprendre .

J’ai un ordinateur , un Android ; la connexion, et le temps .

Merci

Tu peux toujours me contacter sur l’adresse suivante : anass@hackingeek.com

Hello my friend! I wish to say that this article is amazing, nice written and come with almost all vital infos.

I’d like to look more posts like this .

Thank you for the good writeup. It if truth be told

was once a amusement account it. Glance complicated to far introduced agreeable from you!

However, how could we keep in touch?