Compréhension d’un pot de miel – HoneyPot

Aujourd’hui je vais parler d’un sujet important concernant l’art du hacking, les pots de miel. Vous connaissez tous la série Mr Robot ? Eh bien justement il parle de cet outil.

L’autre jour, j’étais devant mon ordinateur en me disant que puis-je faire pour détecter une tentative d’intrusion ? de quelle manière pourrai-je protéger mes données et mener en bateau un hacker essayant de me rendre une visite de courtoisie 😊.

Puis l’idée du pot de miel m’ai venu à l’esprit, cramponnez -vous je commence avec une petite introduction.

Introduction :

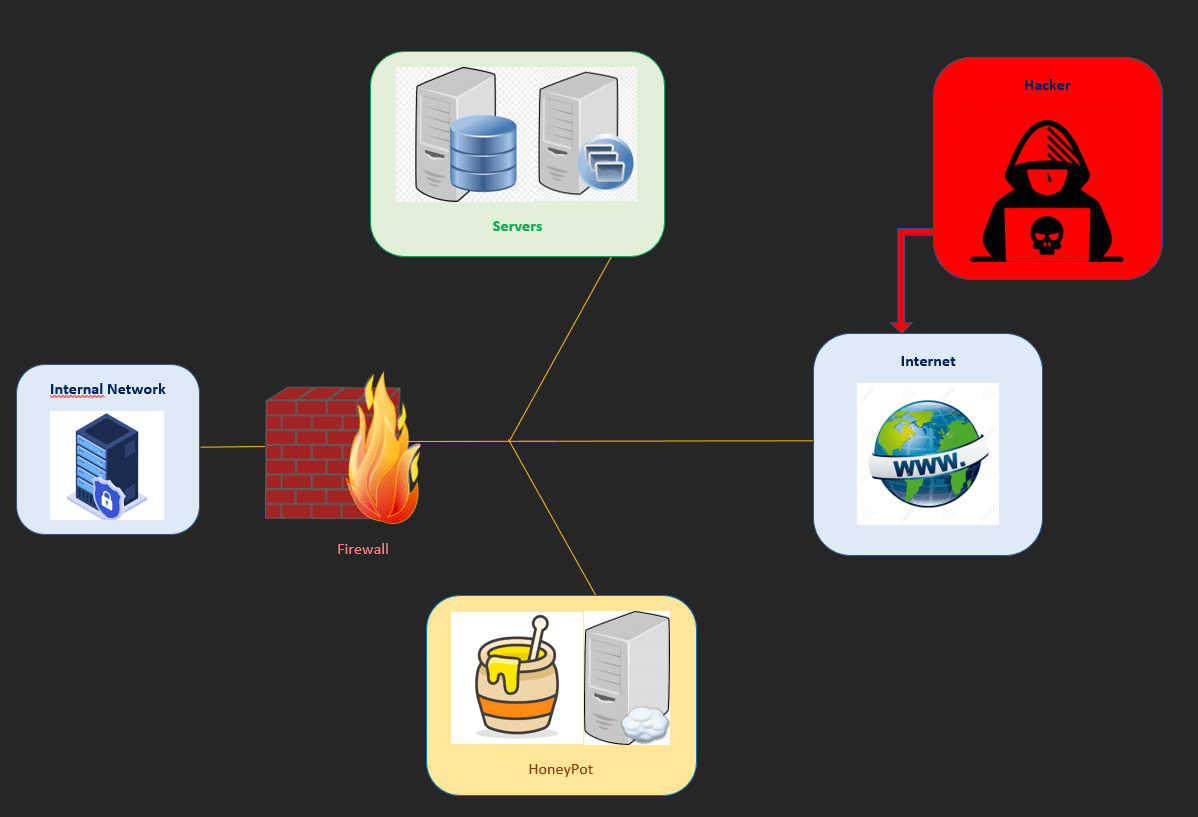

Les pots de miel sont généralement du matériel ou des logiciels, ordinateurs, programmes volontairement vulnérables destinés à attirer et à piéger les pirates informatiques.

Déployés par les services de sécurité pour examiner les cyber menaces. Les honeypots agissent généralement comme des leurres pour collecter des informations sur l’attaquant et protéger le système sensible.

Oui, mais comment ça marche ?

Principe de fonctionnement et son job :

Le but de ce leurre est de faire croire à un hacker qu’il peut prendre le contrôle d’une machine au sein d’un réseau, ce qui va permettre d’observer les types d’attaques et techniques des cybercriminels. De cette façon, l’administrateur réseau aura un temps de réaction à mettre en place des dispositifs supplémentaires contre de nouvelles attaques. Voyez ça comme une méthode de prévention plus solide contre ces intrusions.

Si vous êtes dans une organisation et administrateur informatique, alors vous devez mettre en place un système de pot de miel qui pourrait ressembler à un véritable système pour le monde extérieur.

Voici les informations que vous obtiendrez grâce à ce dispositif :

- Frappes saisies et tapées par le hacker

- L’adresse IP de l’attaquant

- Les noms d’utilisateur et les différents privilèges utilisés

- Les types de données accédés, supprimés ou modifiés

Les différents types de pot de miel :

Il existe plusieurs types de honeypot, mais je vais me concentrer sur principalement 3 types.

- Faible interaction

- Interaction moyenne

- Haute interaction

Pots de miel à faible interaction :

Ils sont les plus simples de la famille des honeypots. Leur objectif est de récolter un maximum d’informations en donnant le minimum de privilèges possibles aux pirates malveillants. Ils permettent de limiter les risques au maximum.

Ce type de pot de miel peut être utilisé pour suivre les ports et services UDP, TCP et ICMP. Exemples de quelques outils à faible interaction Honeytrap, Honeyd, Spectrer, KFsensor…

Honeypots d’interaction moyenne :

Ils imitent des systèmes d’exploitation en direct, avec toutes les applications et services comme celui d’un réseau cible. Ils récoltent plus d’informations, ce qui permet de bloquer l’attaquant et de donner plus de temps à l’organisme de riposter à la menace de manière appropriée. Exemples de quelques outils d’interaction moyenne Cowrie, HoneyPy…

Pots de miel à haute interaction :

Ce type de honeypots peut être considéré comme le côté extrême du sujet, il repose sur le principe de l’accès à de véritables services sur une machine au sein d’un réseau.

Attention, les risquent sont en conséquence plus importants donc il faut bien penser à sécuriser le réseau au préalable afin que l’attaque ne rebondisse pas sur l’ensemble de l’architecture.

Ce sont de véritables logiciels vulnérables qui s’exécutent sur un système d’exploitation mais avec diverses applications qu’un simple système aurait généralement. Les informations recueillies sont plus ingénieuses mais elles sont difficiles à maintenir. Honeynet est un exemple d’outil à haute interaction.

NB :

Il y a deux principes dans ce honeypot :

Le contrôle de données :

- Observer le maximum d’attaques

- Accepter toutes les connexions entrantes et au contraire limiter les connexions sortantes

- Ne pas interdire toutes les connexions sortantes pour ne pas alerter le pirate

La capture des données :

- Système de détection d’intrusion (SDI)

- Rediriger toutes les tentatives d’attaque (internes et externes)

Dans ce cas, pour pouvoir reconstruire la séquence d’attaque du pirate il faut un SDI qui va enregistrer tous les paquets qui circulent sur le réseau. Il va également rediriger les paquets compromis vers le honeypot en utilisant les tables d’adressage IP.

Quelques outils complémentaires :

- Pots de miel par courrier électronique : Email Honeypots

Ce sont des adresses électroniques frauduleuses utilisées pour attirer les cybercriminels sur Internet, souvent employées pour lutter contre les escroqueries par e-mail et le phishing.

- Malware Honeypots :

Ils permettent de piéger les logiciels malveillants dans un ensemble de réseau. Leurs objectifs sont d’attirer un pirate ou programmes malicieux puis les autoriser à effectuer des attaques permettant de comprendre le modèle de l’attaque.

- Pots de miel d’araignée : Spider Honeypots

Ils jouent un rôle particulier, ils piègent les différents robots d’exploration et araignées Web qui volent des informations sensibles sur des applications Web.

- Pots de miel de base de données : Database Honeypots

Il se montre comme une véritable base de données avec un nom vulnérable, ce qui va attirer généralement des attaques telles que des injections SQL. Ils sont destinés à inciter les malintentionnés à penser qu’ils pourraient contenir des informations sensibles, par exemple données de carte de crédit.

Test sur une machine Linux :

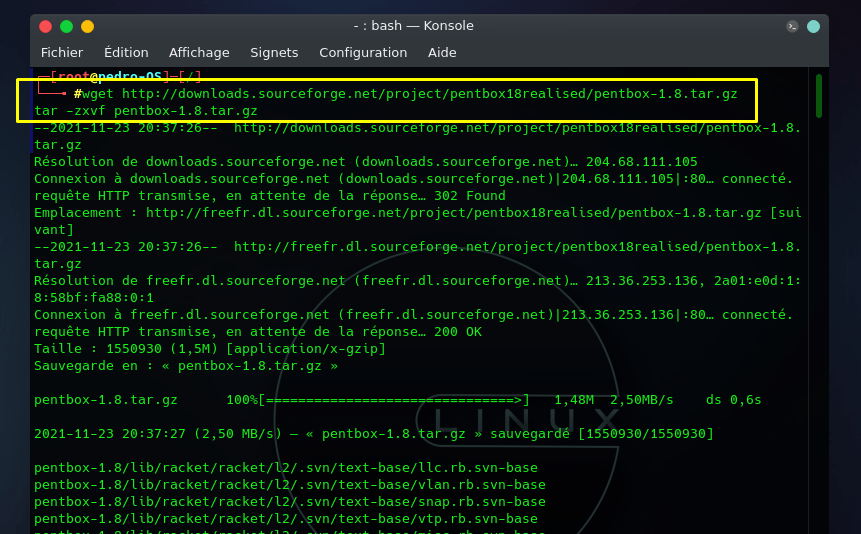

Je vais vous montrer comment installer et mettre en place un pot de miel sur un système Linux. Je vous conseille vivement d’utiliser une machine virtuelle pour ce type de démonstration.

Un des outils parmi d’autres est PentBox, voici la commande pour le téléchargement depuis un terminal :

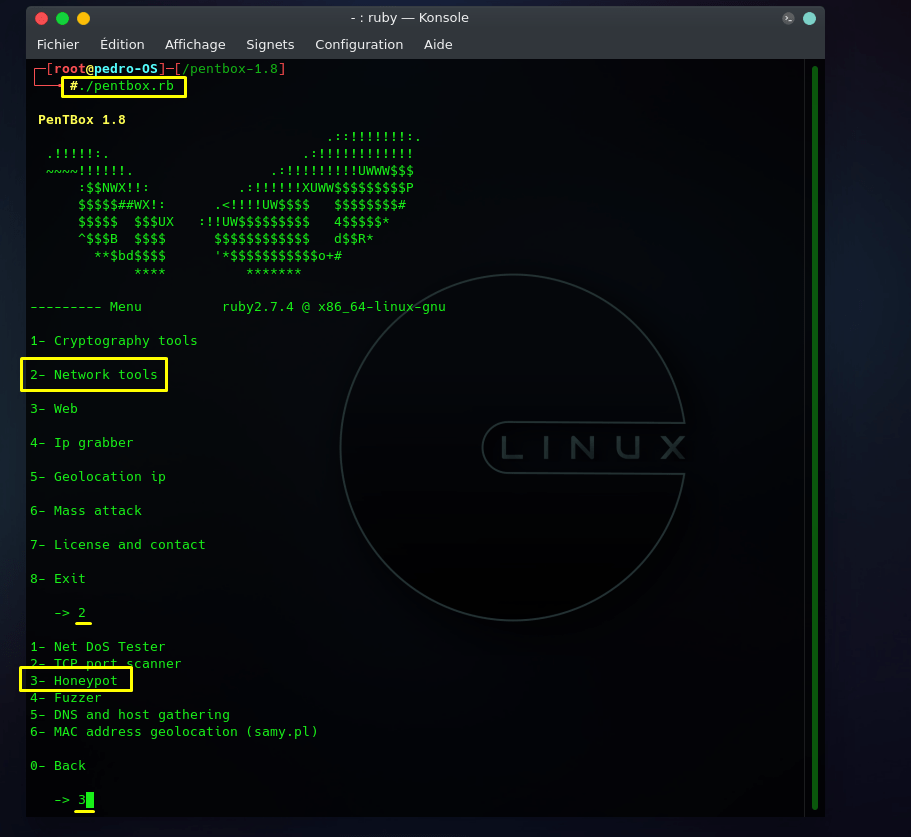

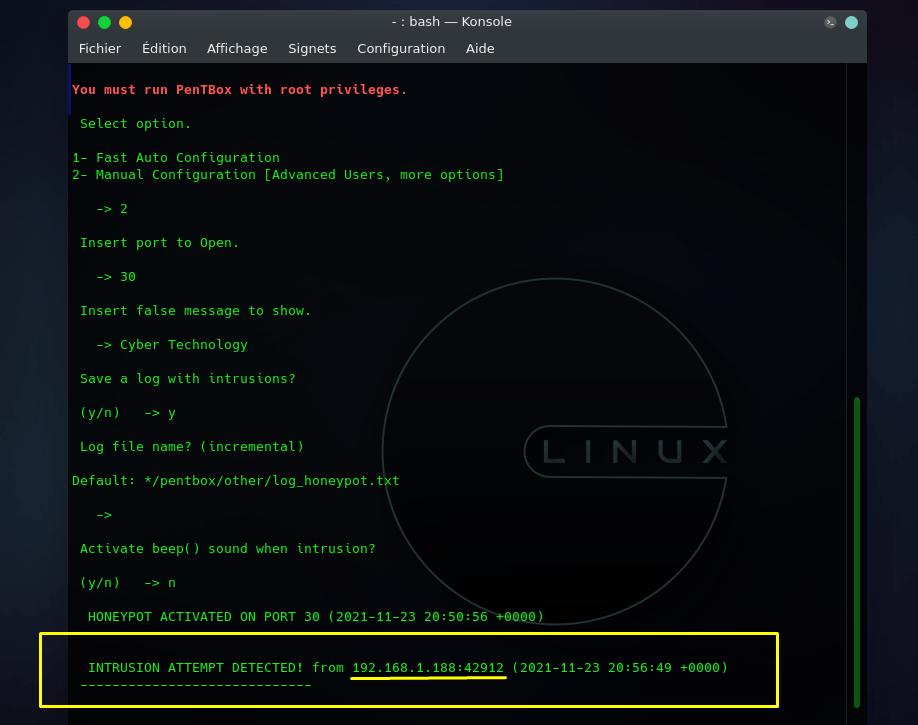

Voilà c’est installé, je vais pouvoir commencer à l’utiliser. Je lance PentBox à l’aide de la commande : ./pentbox.rb et sélectionne Networks tools. Puis je choisis honeypot dans le menu pour installer le pot de miel.

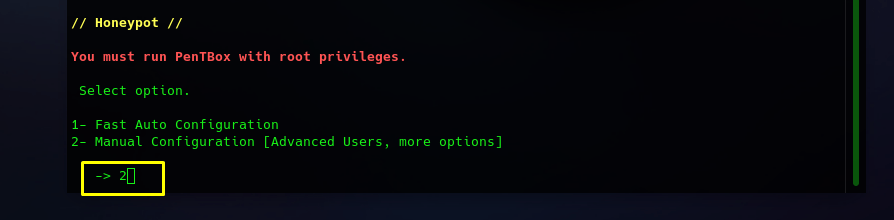

J’accompagne la configuration manuelle à installer le pot de miel.

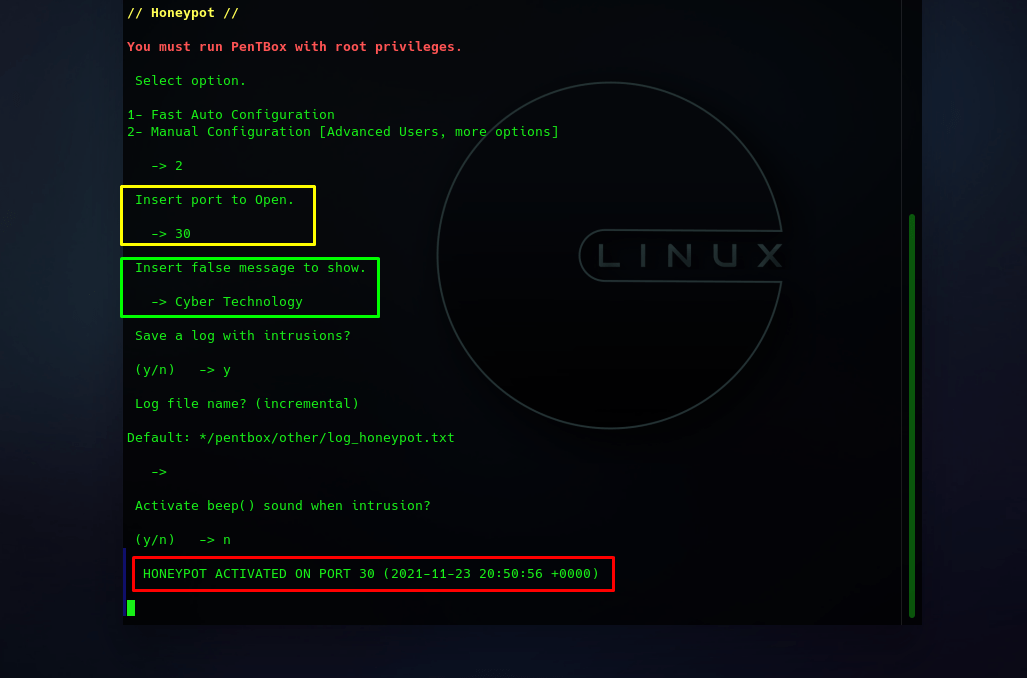

Maintenant j’ouvre un faux port selon mes préférences et j’insère un petit message. Je peux voir que le pot de miel est activé sur le port choisi.

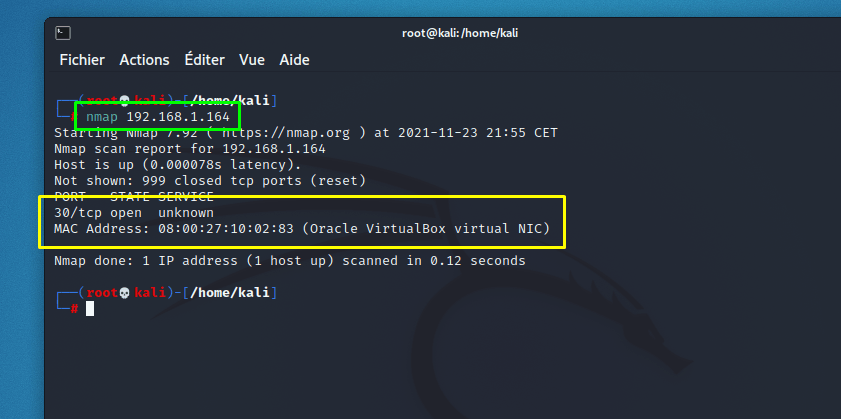

Tout est en place, pour continuer le test j’allume ma machine attaquante et j’effectue un scan avec Nmap ou Masscan sur la machine hôte:

Je reviens sur mon terminal avec le pot de miel :

Bingo ! il a détecté une tentative d’intrusion ça fonctionne à merveille, il m’a même divulgué l’adresse IP de ma machine attaquante.

Conclusion :

On arrive à la fin de cet article, il y a beaucoup à dire sur les pots de miel, les techniques et les outils. Mais malheureusement je ne peux pas tout loger sur un seul article.

C’est pourquoi je vous propose que l’on se retrouve dans un autre article où je parlerai de deux outils HoneyBot et KFsensor pour Windows.

Si vous avez des questions, des demandes spécifiques concernant cet article ou autre thème n’hésitez pas à me contacter. Vous pouvez également nous rejoindre sur Discord, Facebook et suivre les vidéos YouTube.

À bientôt et PEACE !

One response

Bravo!!!! Quel connaissance et Talent!!!!