1- Introduction

What’s up friends! Aujourd’hui, on va parler de scanning avec un outil plus rapide que le fameux Nmap !

Masscan est un scanner de réseau tout comme Nmap (Network Mapper), mais beaucoup plus rapide, et c’est son avantage.

Lorsque vous faites un Pentesting ou un test d’intrusion sur un large réseau, vous devez utiliser un scanner rapide et efficace, dans ce cas utiliser Nmap vous prendra beaucoup plus de temps. C’est pourquoi nous allons voir une alternative en utilisant Masscan.

C’est un outil qui est Open Source, c’est-à-dire vous pouvez le télécharger et l’utiliser gratuitement et même modifier son code. Il faut être prudent lors de son utilisation car vous pouvez crasher (planter) les systèmes ou réseaux que vous allez scanner, vu le nombre de paquets que Masscan peut envoyer.

Cela peut engendrer des Dos Attack* sans vous en rendre compte en scannant votre réseau, vous pourrez aussi être bloqués par des systèmes de protection comme les IDS* ou IPS*.

*Dos Attack : Denial of Service Attack est une attaque qui permet de rendre un service indisponible et d’empêcher l’utilisateur d’accéder aux services.

*IDS : Intrusion Detection System est un système de détection d’intrusion (comme son nom l’indique) ou une activité suspecte en utilisant plusieurs mécanismes et méthodes.

*IPS : Intrusion Prevention System est un outil qui permet de parer une attaque et de diminuer les dégâts causés par une éventuelle attaque.

Voici les informations générales que vous devez connaitre concernant Masscan.

2- L’installation

Masscan est préinstallé sur Kali Linux, Parrot OS, BackBox et sur toutes les distributions Linux de Pentesting. Maintenant si vous voulez l’installer dans d’autre distribution, vous trouverez le repository disponible sur Github voici le lien : https://github.com/robertdavidgraham/masscan

Aperçu de la page web : Vous y trouverez des informations concernant le fonctionnement de Masscan ainsi que les instructions d’installation.

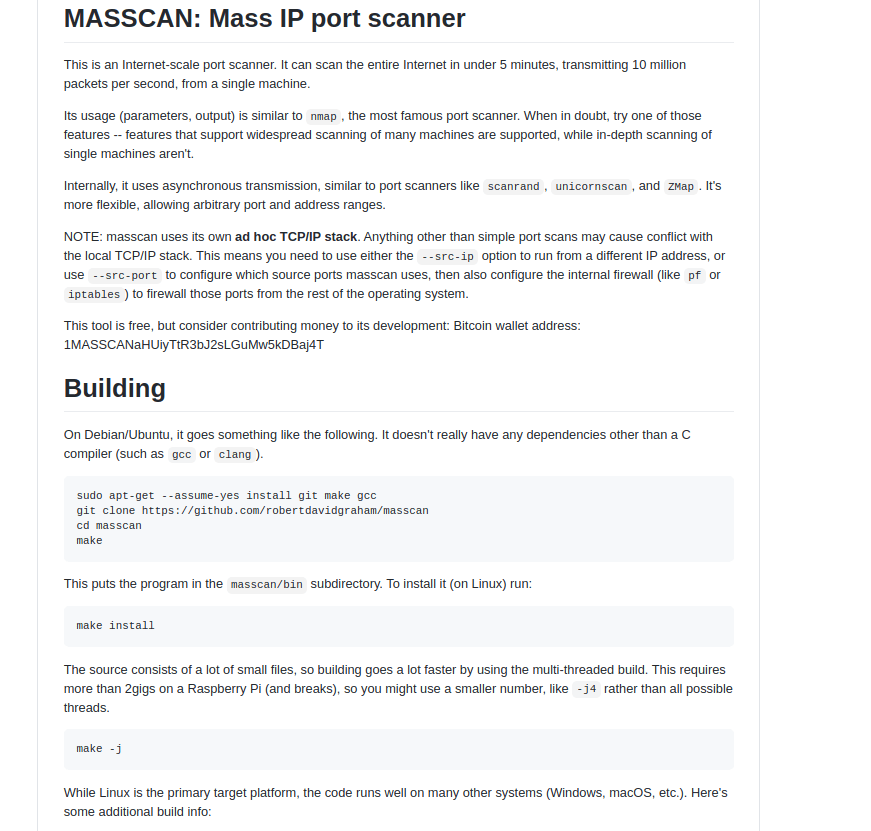

Pour l’installer, voici les étapes à suivre depuis un terminal linux, tapez ce qui suit :

- sudo apt-get –assume-yes install git make gcc (Pour installer les dépendances)

- git clonehttps://github.com/robertdavidgraham/masscan (pour cloner la repository)

- cd masscan (déplacez-vous vers le dossier masscan)

- make (vous allez le compiler)

pour le compiler il vous faut juste taper la commande suivante dans le répertoire masscan :

make -j

NB : Il est préférable d’utiliser ce scanner depuis une machine Linux directement installée sur votre système, car ce dernier ne fonctionne pas très bien dans une machine Linux virtuelle.

3- L’utilisation de Masscan

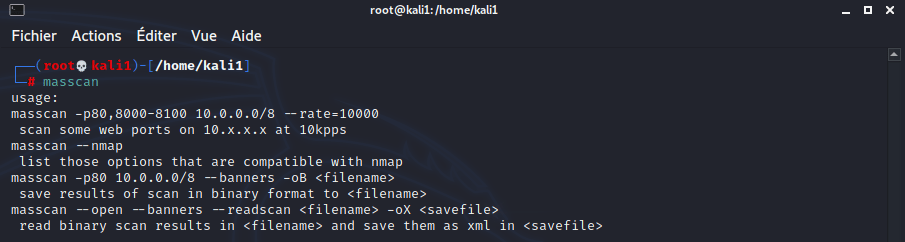

Pour lancer Masscan, ouvrez un terminal et tapez :

masscan

C’est assez simple à utiliser, on peut voir sur l’image ci-dessus la syntaxe d’utilisation de masscan.

Voici la syntaxe à utiliser :

![]()

Dont :

- -p : Les ports que vous voulez scanner

- 10.0.0.0/8 : L’adresse IP ou l’intervalle d’adresse IP à scanner

- –rate : Le nombre de paquets que vous voulez utiliser (max 1 million de paquets)

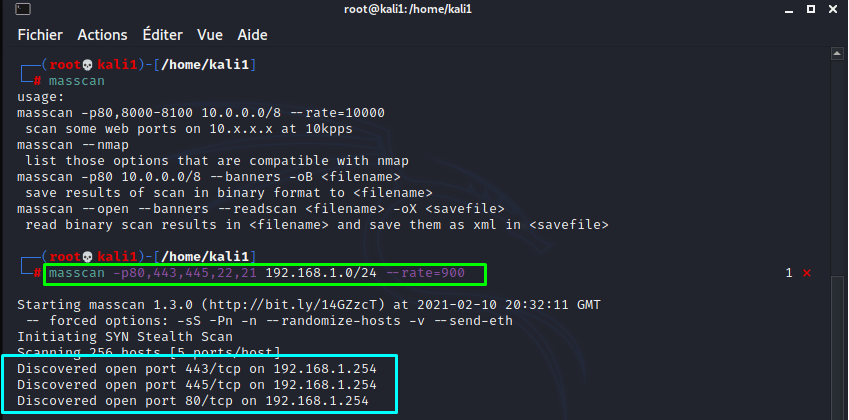

Exemple :

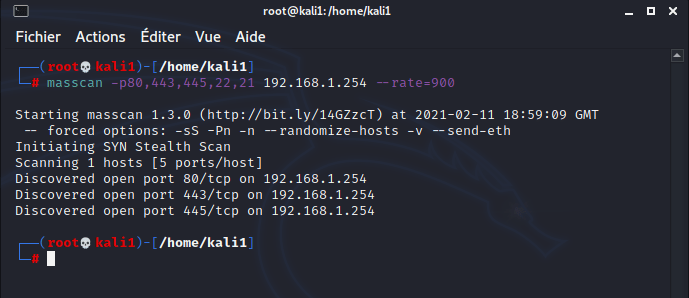

Masscan comparé à Nmap, il va vous donner les informations du scan au fur et à mesure de sa progression. Voici dans le cadre bleu le résultat du scan.

Comme on peut le voir sur l’image ci-dessus encadrée en bleu, masscan à découvert 3 ports ouverts (80, 443, 445) sur l’adresse ip 192.168.1.254 qui est le routeur.

Si vous scanner uniquement le routeur vous obtiendrez le même résultat :

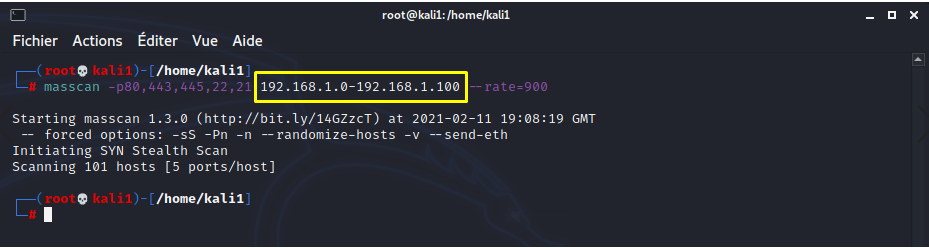

Vous pouvez aussi scanner un « range » (gamme) d’adresse ip, par exemple de 192.168.1.0 à 192.168.1.100. Attention la syntaxe de Masscan pour le range est différente de Nmap.

Sur Nmap vous pouvez simplement taper : 192.168.1.0-100

Voici la commande que vous devez utiliser pour le range :

Dans cet exemple il n’y a pas de port ouvert sur la gamme d’adresse ip scannée.

Avec Masscan vous pouvez scanner tout un réseau en quelques secondes, et vous aurez les résultats au fur et mesure de sa progression.

S’il n’est pas préinstallé sur votre système, téléchargez et essayez-le puis comparez la vitesse du scan avec celle de Nmap (testez le sur une même adresse ip et port(s)).

That was it guys and see you next time 😜.

One response

This is my first time pay a visit at here and i am in fact pleassant to read all at one place.