1- Introduction

Et what’s going on guys, C’est Anass 😛 !

Nous allons voir comment énumérer les sous-domaines dans un test d’intrusion, de façon manuelle et l’automatiser en utilisant un outil qui s’appelle : Sublist3r

Qu’est-ce qu’un nom de domaine ?

Un domaine c’est tout simplement une adresse internet, c’est l’équivalent de votre adresse postale. C’est la manière dont les utilisateurs vont trouver votre site internet sur le web en tapant : « https://www.nom-de-domaine.com ».

Par exemple :

- https://hackingeek.com

- www.google.com

Dans ce cas, hackingeek.com et google.com sont des noms de domaine.

Qu’est-ce qu’un sous-domaine ?

Un sous domaine c’est tout ce qui précède votre nom de domaine. Par exemple si on reprend le domaine hackingeek.com :

Dans ce cas de figure le sous domaine est https://cours.hackingeek.com

L’objectif est d’énumérer les sous-domaines d’un domaine principale. Il est important de trouver les sous-domaines pour pouvoir exploiter et avoir accès au serveur, car les programmeurs en général créent ces derniers comme terrain d’essai principalement puis finissent par les délaisser. Ce qui permet aux chasseurs de failles et aux pirates d’accéder sans problème au serveur.

Voici les contenues de ce sous-domaine où il est proposé des livres et une plateforme de cours/formation :

2- Phase d’énumération manuelle

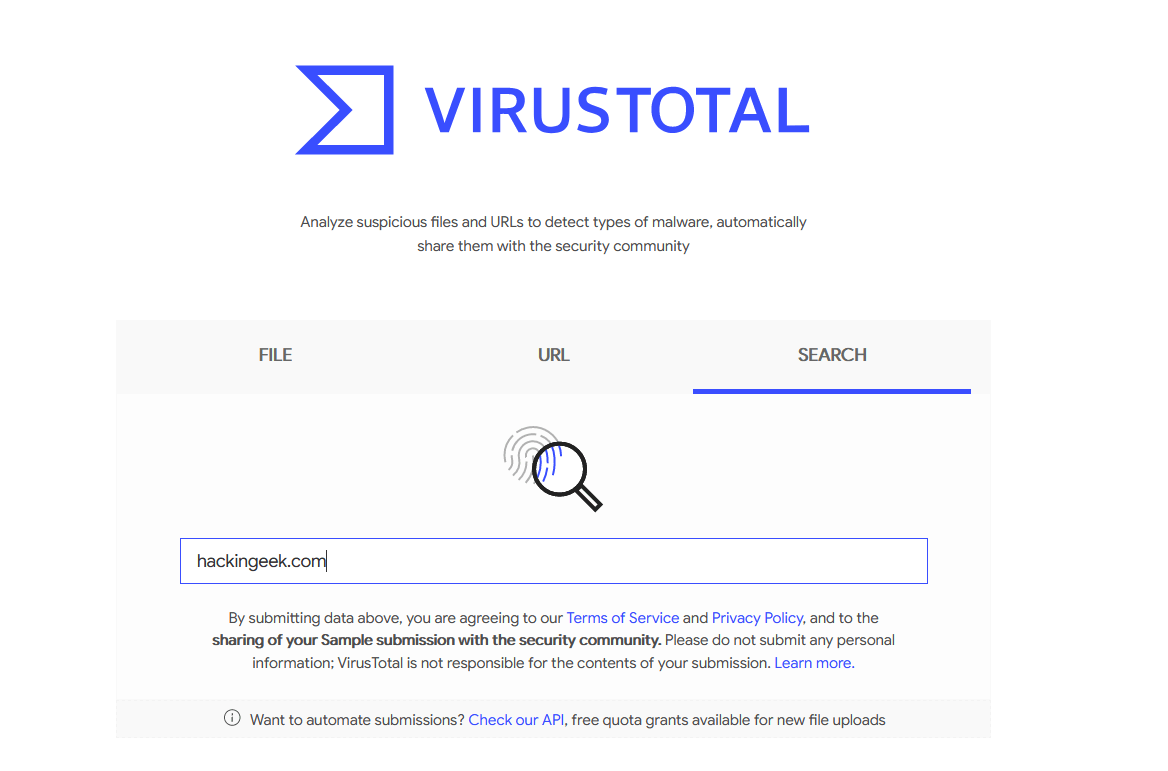

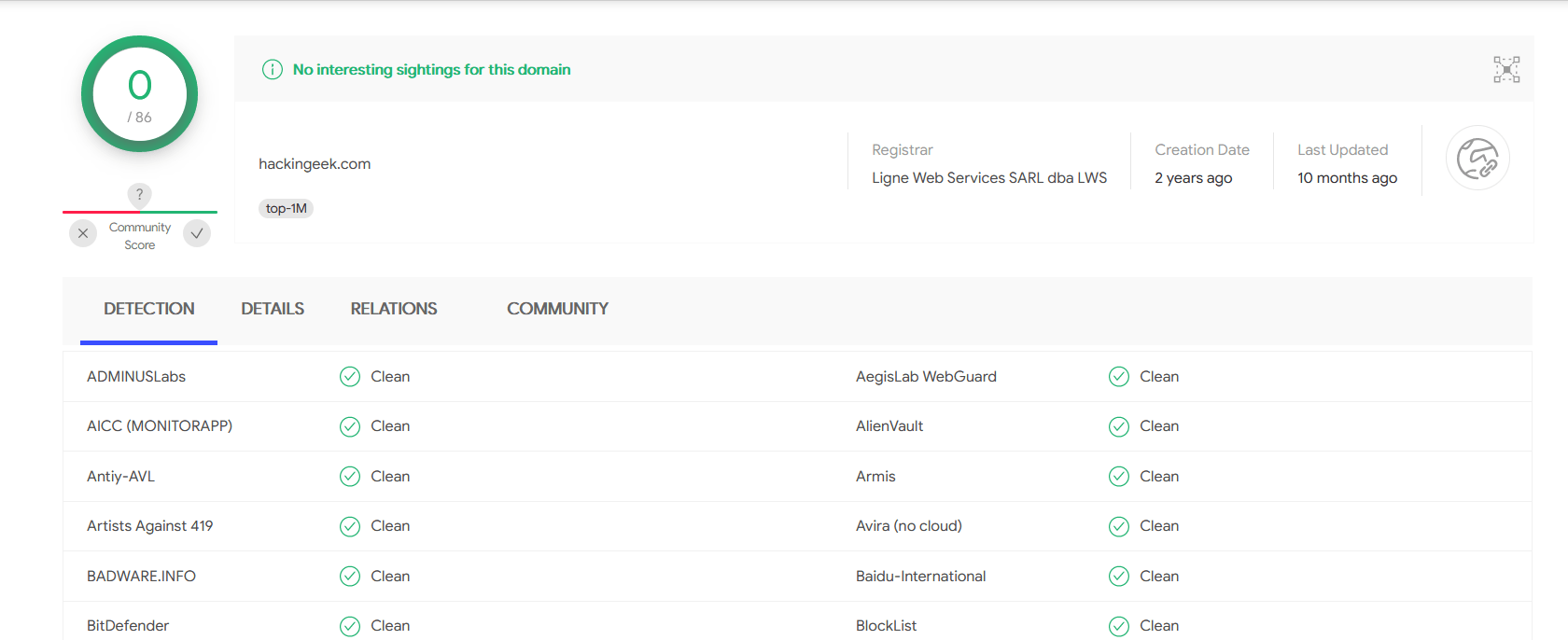

Tout d’abord nous allons voir comment énumérer les sous-domaines de hackingeek.com en utilisant « VIRUSTOTAL » qui est un site scannant les fichiers malveillants.

Allez sur le site de VIRUSTOTAL puis dans la section « SEARCH » et tapez le domaine que vous voulez scanner.

Ici, ce site va d’abord scanner les fichiers malveillants s’il y en a, voici le résultat pour notre domaine :

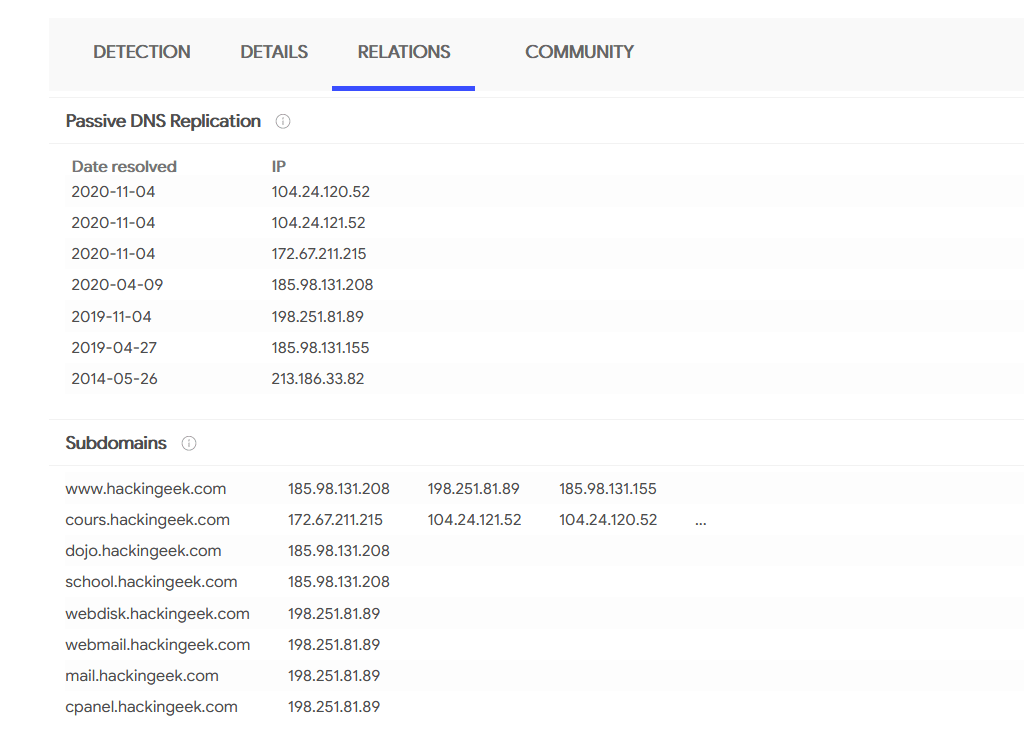

Si vous cliquez sur « DETAILS » vous aurez les informations concernant ce site, ce qui nous intéresse c’est la rubrique « RELATIONS ». Vous y trouverez la liste de sous-domaines de hackingeek.com que VIRUSTOTAL aura trouvé.

Vous pouvez par exemple essayer de faire un test d’intrusion sur les sous-domaines qui apparaît sur la figure ci-dessus. Par exemple : « dojo.hackingeek.com ». Essayez de visiter chaque lien pour voir les contenus et informations sur chacun d’eux.

Aujourd’hui on voit souvent dans les articles de bugbounty que les chasseurs de failles trouvent beaucoup de sous-domaines vulnérables, par exemple Yahoo à plusieurs sous domaines qui ne sont plus utilisés.

Phase d’énumération automatisée

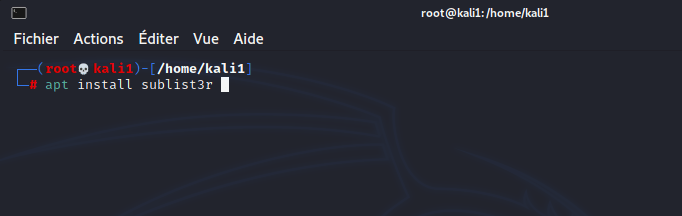

Nous allons pouvoir automatiser l’énumération des sous domaines en utilisant l’outil sublist3r.

Pour pouvoir l’installer, utilisez la syntaxe suivante depuis un terminal sous linux :

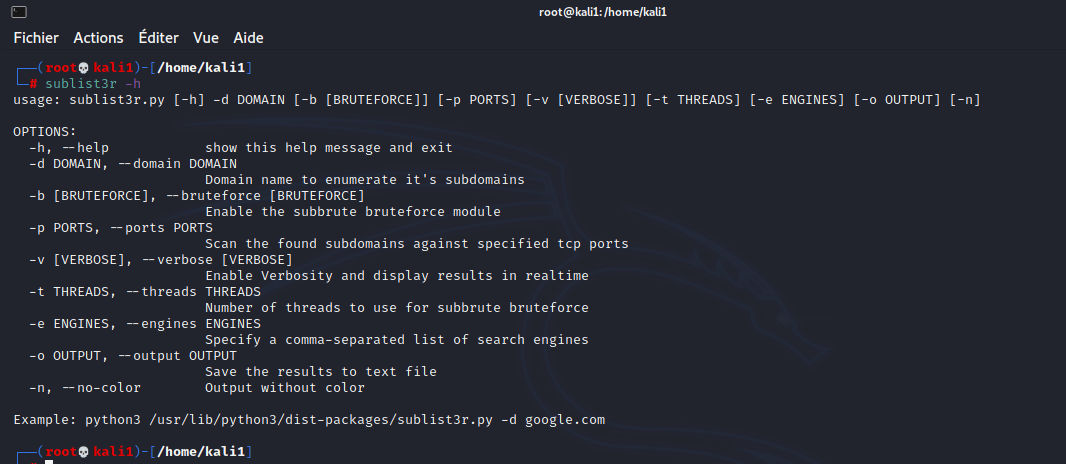

Vous pouvez utiliser la commande sublist3r -h pour voir le menu d’aide.

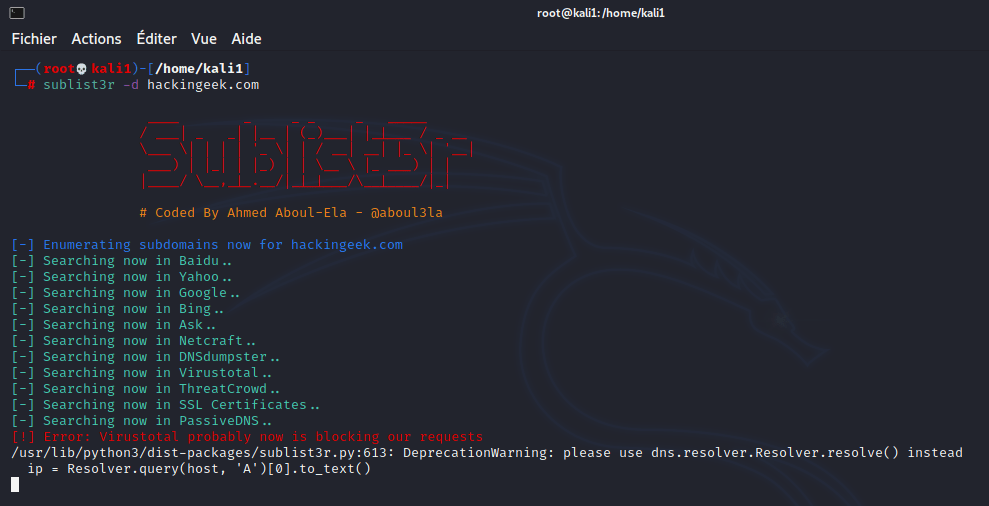

Maintenant, on va utiliser sublist3r pour énumérer les sous-domaines de hackingeek.com :

Sublist3r va utiliser des moteurs de recherches et plusieurs outils pour récupérer les sous-domaines possibles.

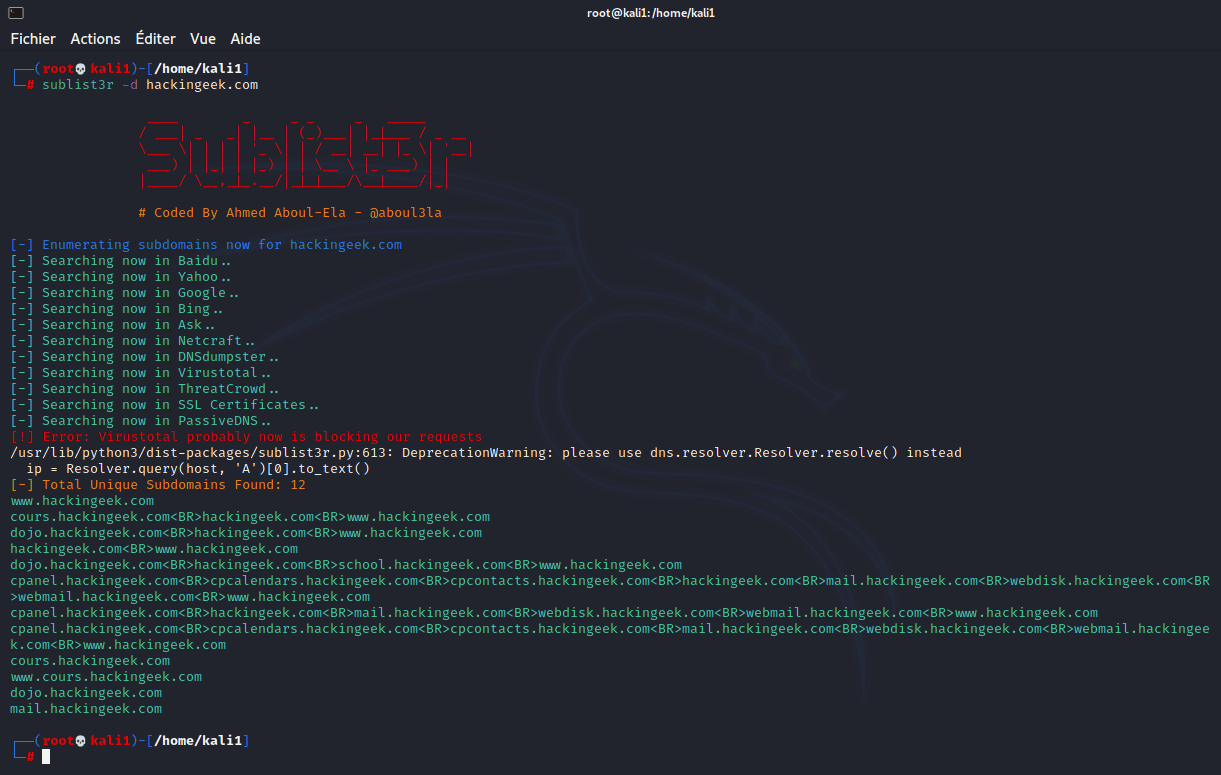

Si on revient sur notre scan on peut voir le résultat de sublist3r :

Dans la figure ci-dessus on voit que sublist3r a trouvé principalement les mêmes sous domaines que VIRUSTOTAL.

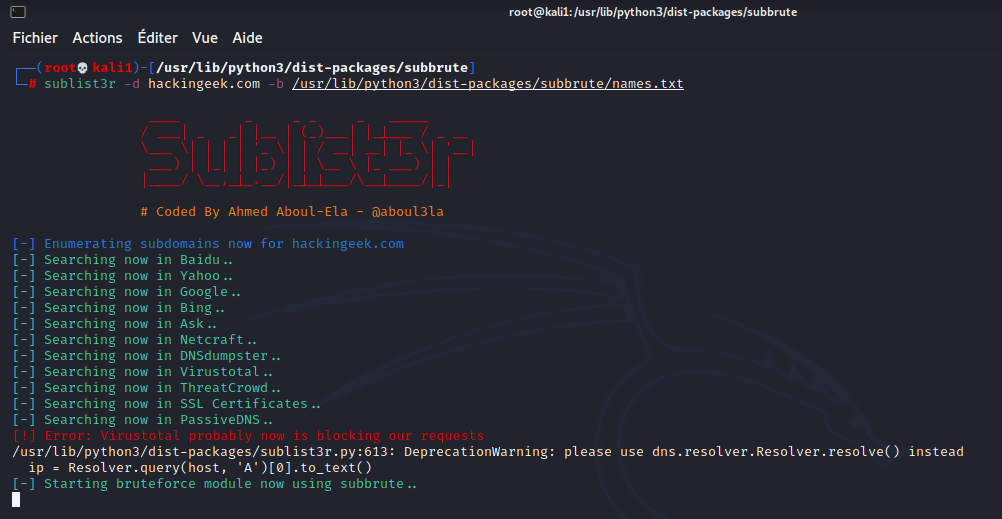

Vous pouvez également utiliser l’option -b pour effectuer un brute forcing avec le dictionnaire subbrute comme la figure suivante : n’oubliez pas que le brute forcing prend du temps

Vous avez aussi la possibilité d’aller chercher d’autres dictionnaires sur internet, il y en a toute une liste que vous pouvez utiliser pour le brute forcing.

Voici pour ce qui en est pour l’énumérateur de sous-domaine « sublist3r », n’hésitez pas à aller voir la vidéo sur Youtube et si vous avez aimé la vidéo un pouce bleu sera le bienvenu.

Prenez soin de votre PC et … Peace 🙃

No responses yet