What’s up guys ?

Dans un article précédent je vous ai parlé des honeypots, et comme promis je reviens pour expliquer deux pots de miel connus utilisés sous Windows HoneyBot et kfsensor. Je ne vais pas revenir sur le principe de fonctionnement d’un pot de miel mais plutôt vous guider sur la mise en pratique sur un système Windows.

Ce dont vous aurez besoin pour me suivre :

- Kali Linux ou Parrot OS

- Windows (VirtualBox ou Vmware)

- HoneyBot (lien : https://www.bookofnetwork.com/2576/download/Download-HoneyBOT-software-for-PC-free)

- Kfsensor (lien : https://download.cnet.com/KFSensor/3000-8022_4-36772.html )

J’ai téléchargé les deux honeypots, mes machines Windows et Parrot sont prêtes, donc je peux commencer !

HoneyBot

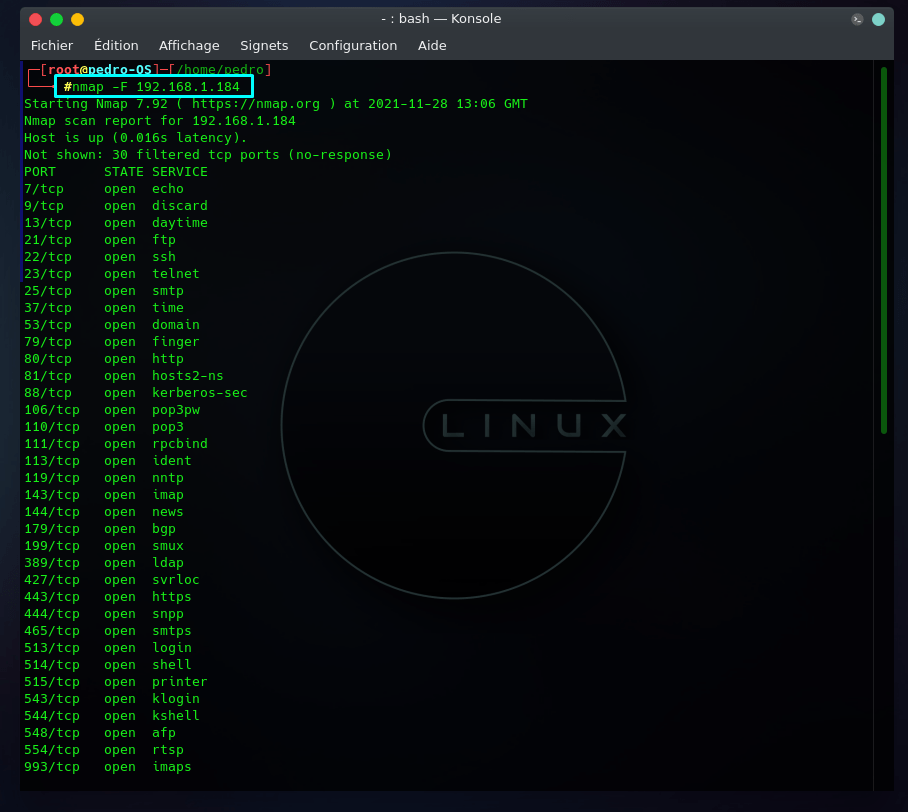

Je commence par effectuer un scan rapide avant de mettre en place un pot de miel, juste pour voir la différence du avant et après.

nmap -F 192.168.1.184

D’après mon scan rapide, les 1000 premiers ports sont fermés. Je vais configurer et mettre en place mon pot de miel et scanner de nouveau.

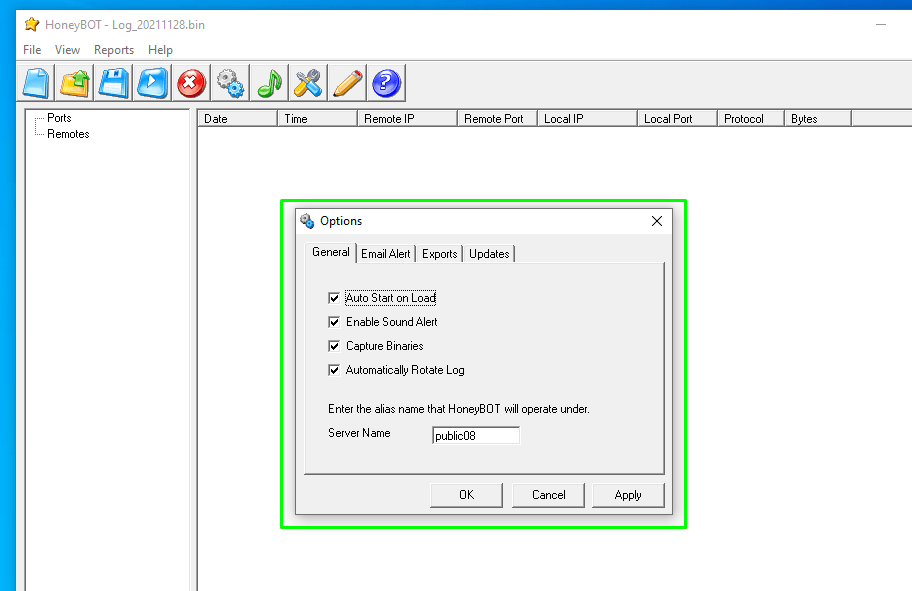

Je lance HoneyBot et je vais dans les paramètres :

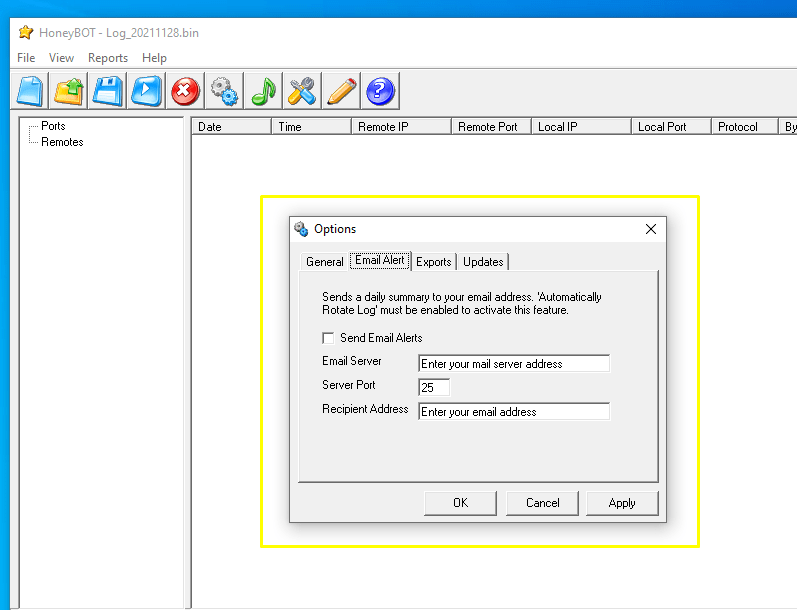

Je choisis les différents paramètres que je souhaite, puis je passe sur l’onglet Email Alert :

Si je veux recevoir des alertes par e-mail, je rentre mon adresse.

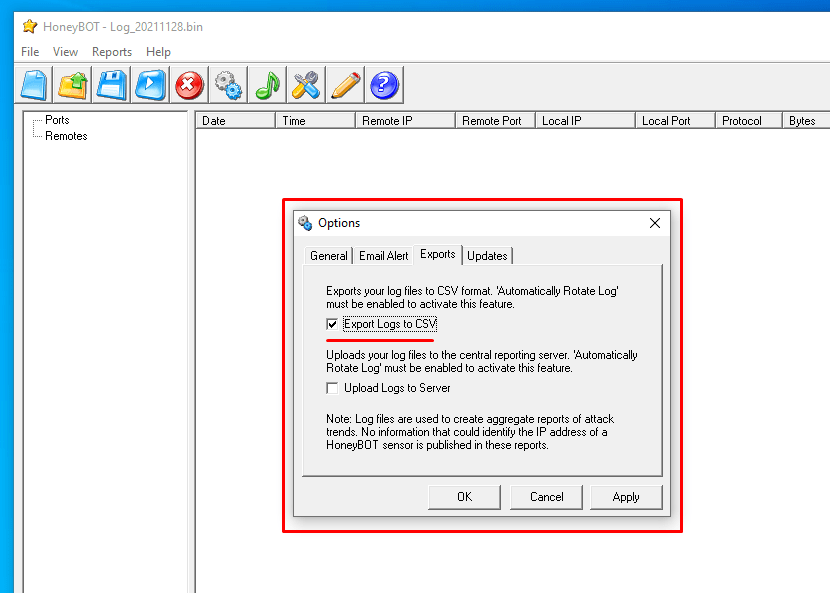

Si je veux exporter les données dans un fichier, je peux choisir le type de sortie.

Voilà, tout est paramétré. Maintenant je vais sur ma machine Parrot et je relance un scan :

nmap -F 192.168.1.184

Je vois que le résultat est complétement différent cette fois, cela s’explique par la présence d’un pot de miel. Il y a plusieurs faux ports et de services ouverts qui se comportent comme des leurres.

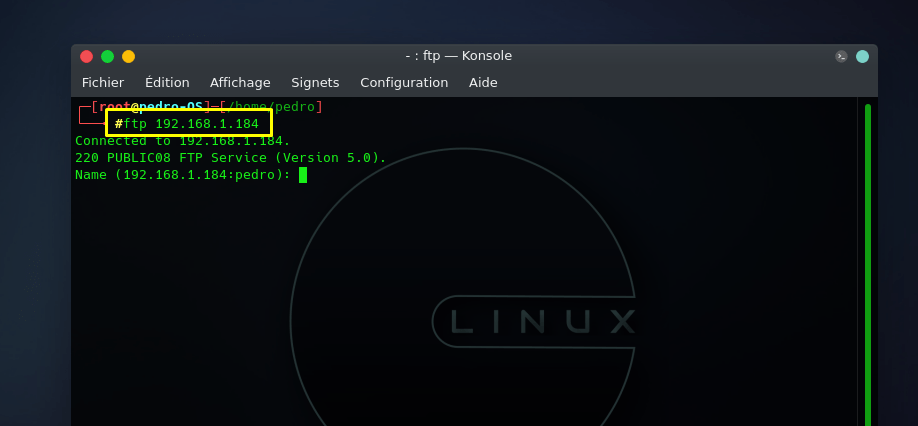

Je vois le port 21 ftp d’ouvert, je vais essayer de me connecter afin de voir si le pot de miel va détecter ma tentative d’intrusion :

ftp 192.168.1.184

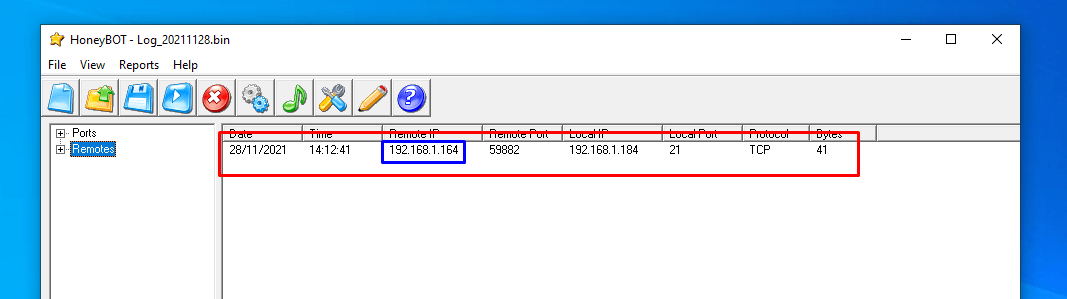

Je reviens sur HoneyBot pour voir le résultat :

Bingo ! il a bien détecté mon test d’intrusion par le port ftp, il m’affiche le port sur lequel j’ai voulu entrer (port 21) et même l’adresse IP de ma machine attaquante.

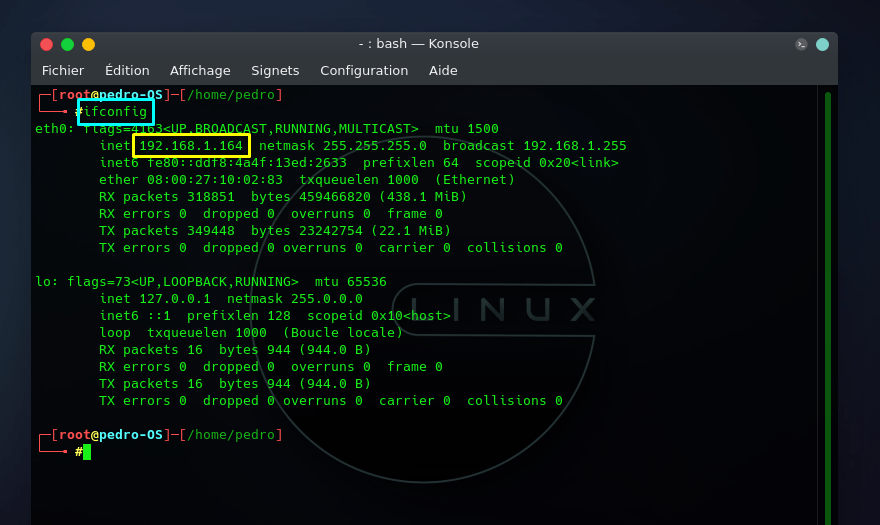

Juste pour une vérification, je vais checker mon adresse IP de la machine Parrot :

Ifconfig

C’est bien mon adresse IP de Parrot, je peux aussi effectuer la même opération sur d’autres ports.

Kfsensor

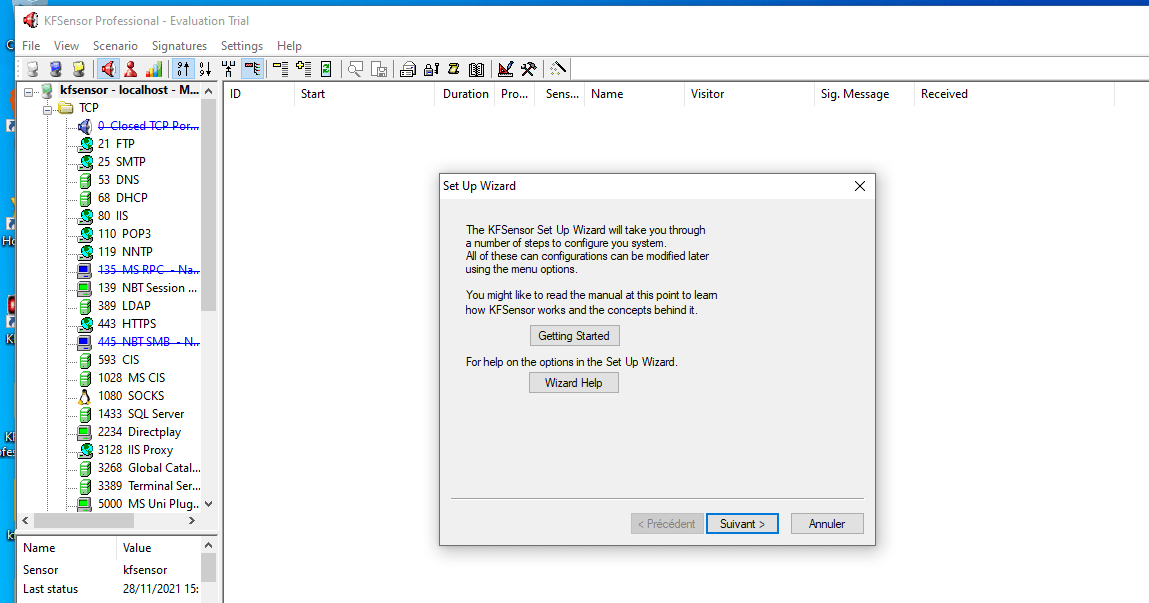

Bon j’ai testé HoneyBot, au tour de Kfsensor ! Je vais voir s’il répond bien à mes attentes.

Après avoir lancé l’outil, j’obtiens une interface comme suit :

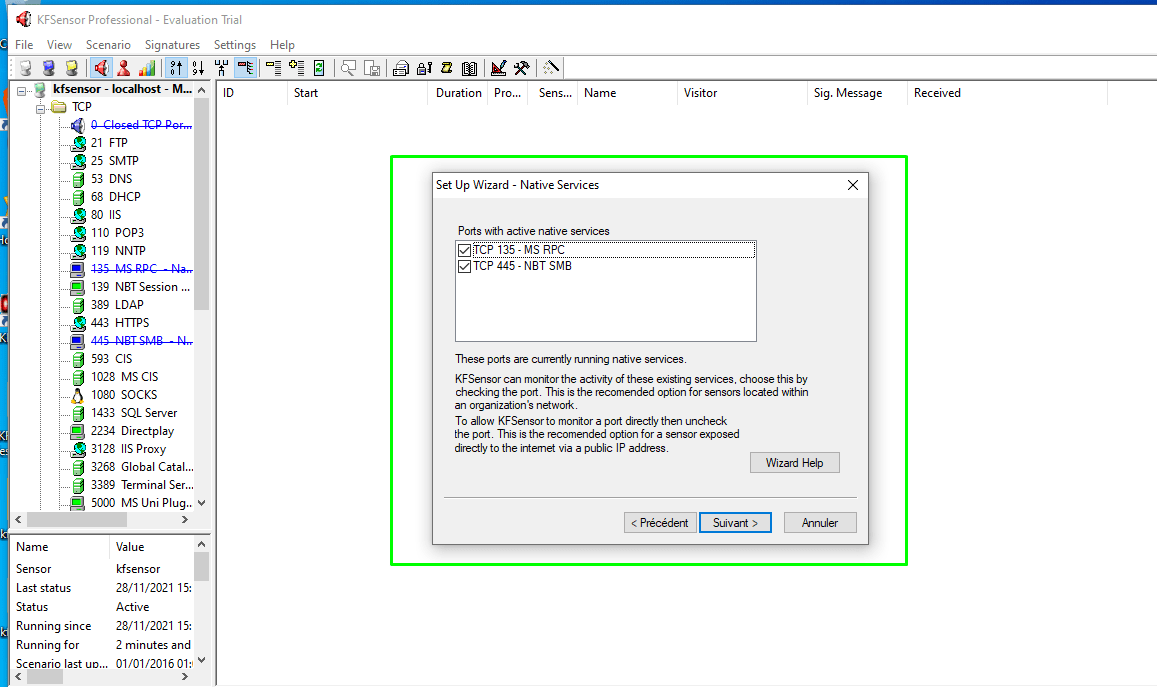

Je clique sur suivant, il me demande maintenant de choisir les ports à activer :

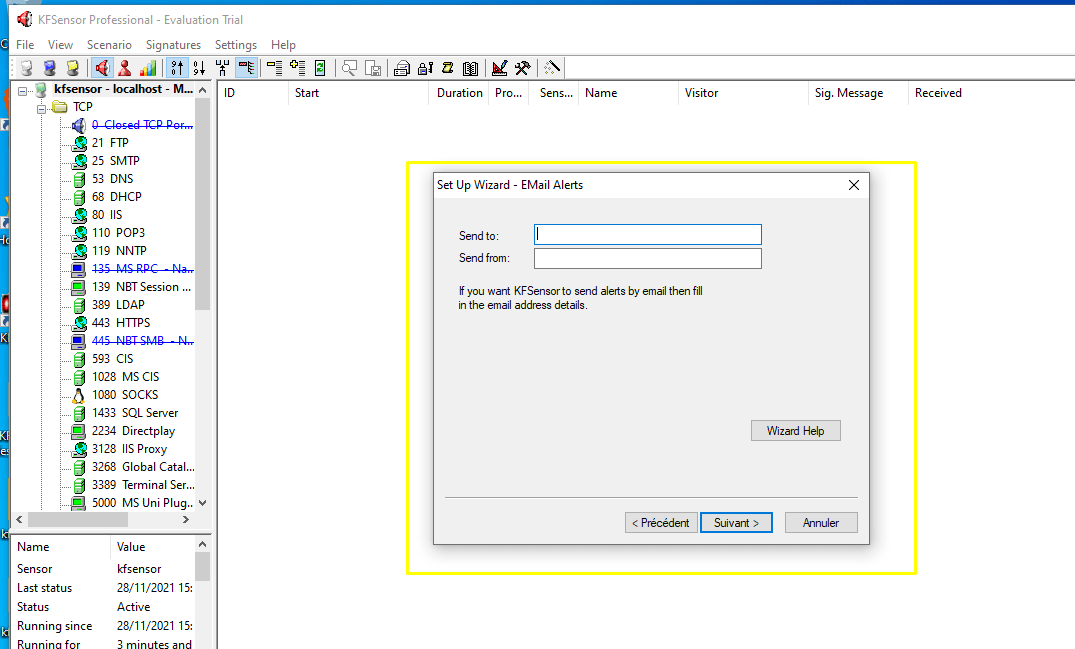

Comme pour HoneyBot, il me demande d’enregistrer mon adresse mail pour recevoir les alertes :

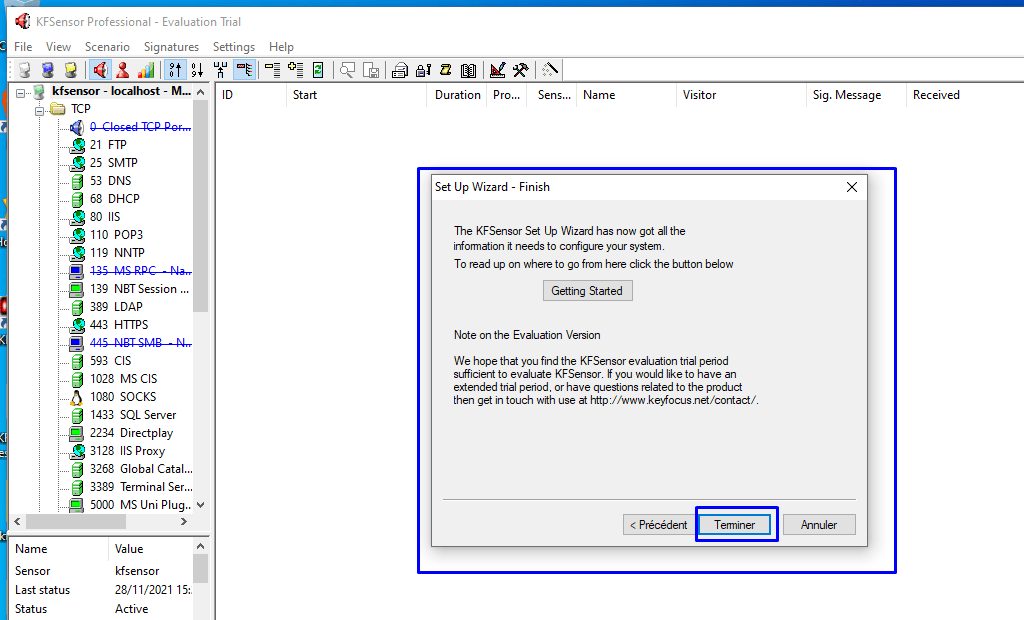

J’ai fini les différentes étapes en cliquant sur suivant, j’avoue que je n’ai pas changé les paramètres par défaut. Pour finaliser le processus d’installation et de paramétrage je clique sur terminer.

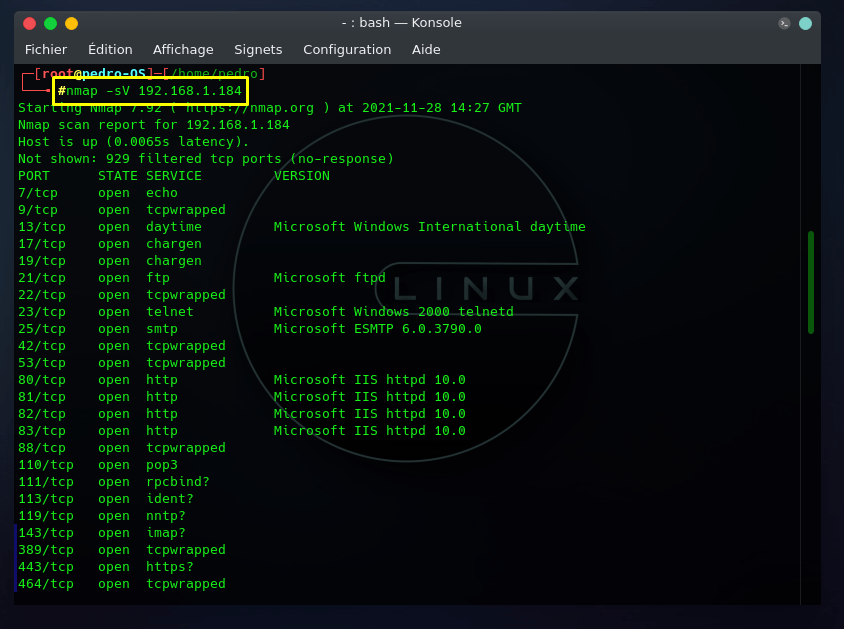

Le principe reste le même, je scanne mon server cible (Windows10) et je vais voir si ça fonctionne :

nmap -sV 192.168.1.184

J’ai un résultat similaire à mon scan précédant avec le premier pot de miel, comme je vous le disais c’est le honeypot qui lance des leurres afin d’attirer l’attention d’un hacker.

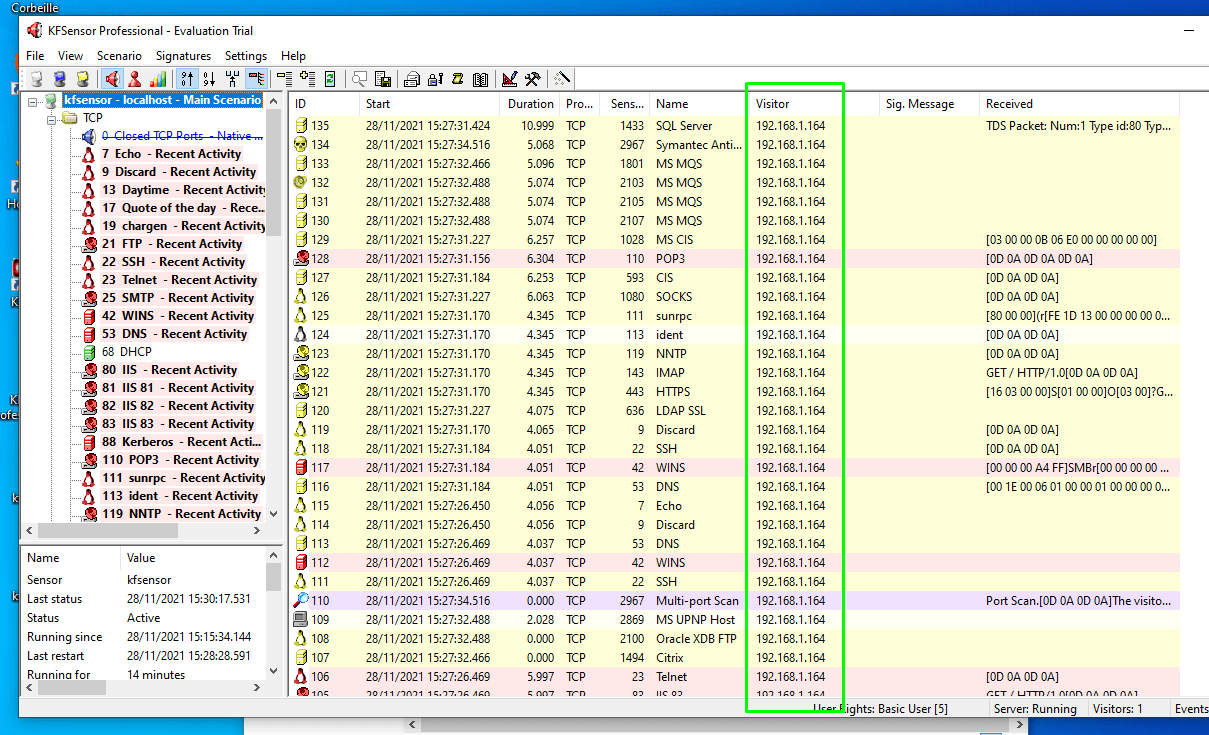

Je jette un coup d’œil sur kfsensor pour voir s’il a bien détecté mon scan :

Super ! ça fonctionne aussi, il m’a même mis des alertes. Je vois bien l’adresse IP de ma machine attaquante Parrot.

Voilà les amis, j’ai terminé le test de ces deux honeypots HoneyBot et kfsensor. Dans l’ensemble je trouve les deux efficaces, je n’ai pas trouvé compliqué le paramétrage donc c’est un avantage mais un des deux est payant donc à vous de voir selon vos besoins de choisir celui qui vous convient le mieux.

D’après mes recherches il y en a pleins d’autres je laisse place à votre curiosité, j’espère vous retrouver dans un prochain article.

PEACE !

No responses yet