Vous êtes débutants ou intermédiaires voulant renforcer vos bases ? Vous avez envie de progresser dans […]

Task 1 : Introduction Nous allons aborder la première partie de la série « Linux Fundamentals ». Vous allez […]

Nous allons aborder les 3 erreurs que vous ne devez pas commettre si vous débutez dans […]

En ce week-end ensoleillé pendant que les gens profitent du beau temps et se promènent, j’ai […]

Le but du jeu est comme dans tout challenge/CTF d’obtenir un ou plusieurs flags, bien […]

Introduction Qu’est-ce qu’une adresse IP ? Une adresse IP (Internet Protocol) est une identification qui est attribuée […]

1- Introduction challenge Voici un challenge qui pour moi est très intéressant pour les débutants, il […]

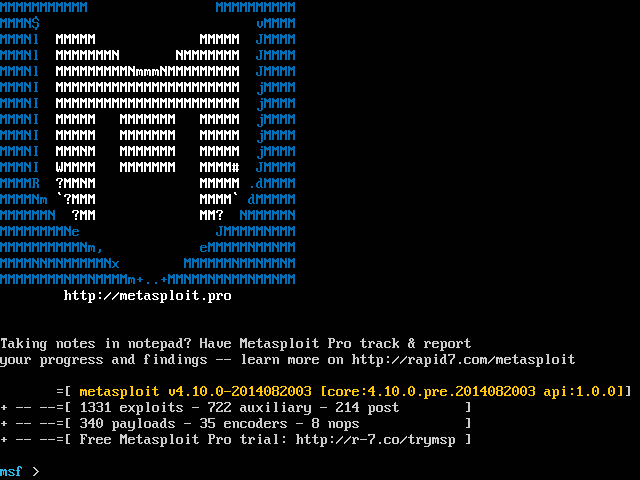

1- Introduction à SickOS 1.2 Yow tout le monde, bienvenue dans cette nouvelle solution du challenge […]

1- Introduction Savez-vous qu’il est possible de surveiller votre trafic internet comme le trafic routier ! Eh […]