What’s up guys ? ça fait un bail !!

Après un petit moment de calme (côté article), je reviens en force avec un tout nouveau sujet pour vous 😊 : le « Hachage »

- Qu’est-ce que les fonctions de hachage et le hachage ?

Les fonctions de hachage sont un type spécial de fonction qui effectue certaines opérations mathématiquement et en informatique, qui opère sur des bits. Ils ne sont pas des algorithmes de chiffrement/déchiffrement. Par conséquent, la fonction de hachage n’a pas besoin d’une clé pour effectuer des opérations. Ils sont des fonctions qui fonctionnent rapidement et ont des fonctionnalités de calcul faciles. De cette façon, ils peuvent fonctionner en peu de temps même sur des fichiers volumineux.

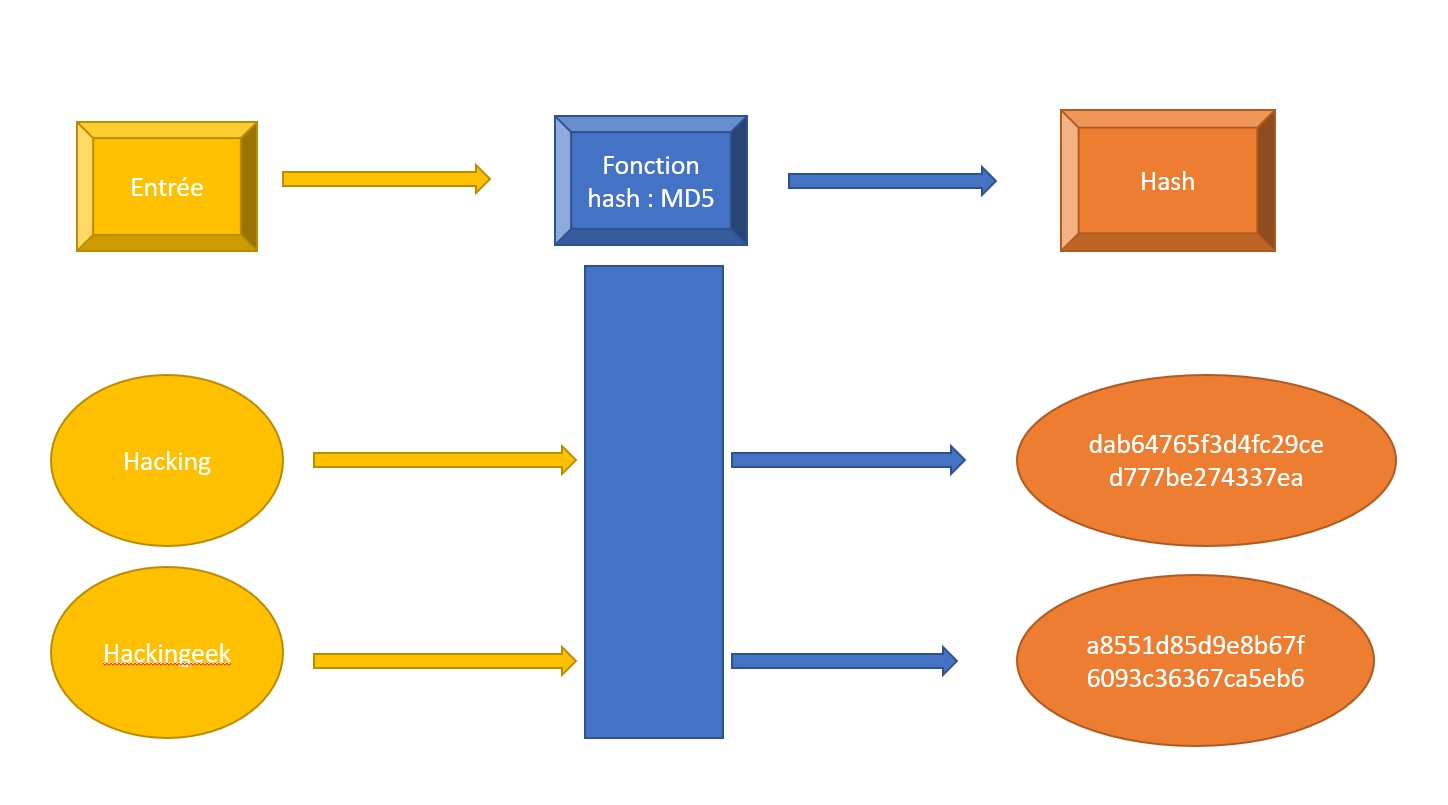

Pour faire simple, en fait il prend : une entrée et produit une sortie à la suite des calculs de l’algorithme.

Cette sortie est appelée « Hash ». La longueur de l’entrée peut être variable tandis que la longueur de la sortie est de longueur fixe. L’une des caractéristiques importantes des fonctions de hachage est qu’elles produisent un hachage différent pour chaque entrée différente.

Par exemple, le hachage de la chaîne de bits « 00110101 » et le hachage de la chaîne de bits « 00110100 » sont différents. La différence d’un seul bit affecte le résultat produit par la fonction de hachage, c’est-à-dire qu’elle rend la valeur du hachage différente. La fiabilité de la fonction de hachage dépend de la production de différents hachages pour différentes entrées.

Note : Si deux entrées différentes provoquent le même hachage, la fonction de hachage perd sa fiabilité !!! (et oui, c’est possible)

- Quels sont les objectifs de son utilisation ?

Ils transmettent des entrées ou des fichiers très volumineux via des opérations basées sur les bits, ce qui donne un hachage court et unique grâce à l’algorithme. Le hachage produit à la suite de la fonction, peut être utilisé comme identité numérique des données.

Il faut savoir que les valeurs de hachage sont utilisées pour distinguer les logiciels malveillants. Je peux obtenir des informations sur le logiciel malveillant lorsque j’interroge le hachage du logiciel ou fichier malveillant dans des archives de logiciels ou fichiers malveillants connus à grande échelle. Par exemple, en recherchant le hachage sur « virustotal.com » (que vous connaissez très bien maintenant 😊).

- Le hachage et la transmission de données

Un autre objectif de l’utilisation des fonctions de hachage est le contrôle d’intégrité. Si un problème est survenu dans la transmission des données ou du fichier et qu’il y a eu un changement dans les bits du fichier/des données, des hachages sont utilisés pour comprendre cela. Parfois, les hackers peuvent spécifiquement remplacer de vrais fichiers par de faux. Dans ce cas, il convient de vérifier si le fichier est le fichier d’origine ou non. Une façon de savoir que le fichier est intact consiste à utiliser des fonctions de hachage (comme quand je télécharge des fichiers depuis via des sources externes afin de vérifier leurs originalités).

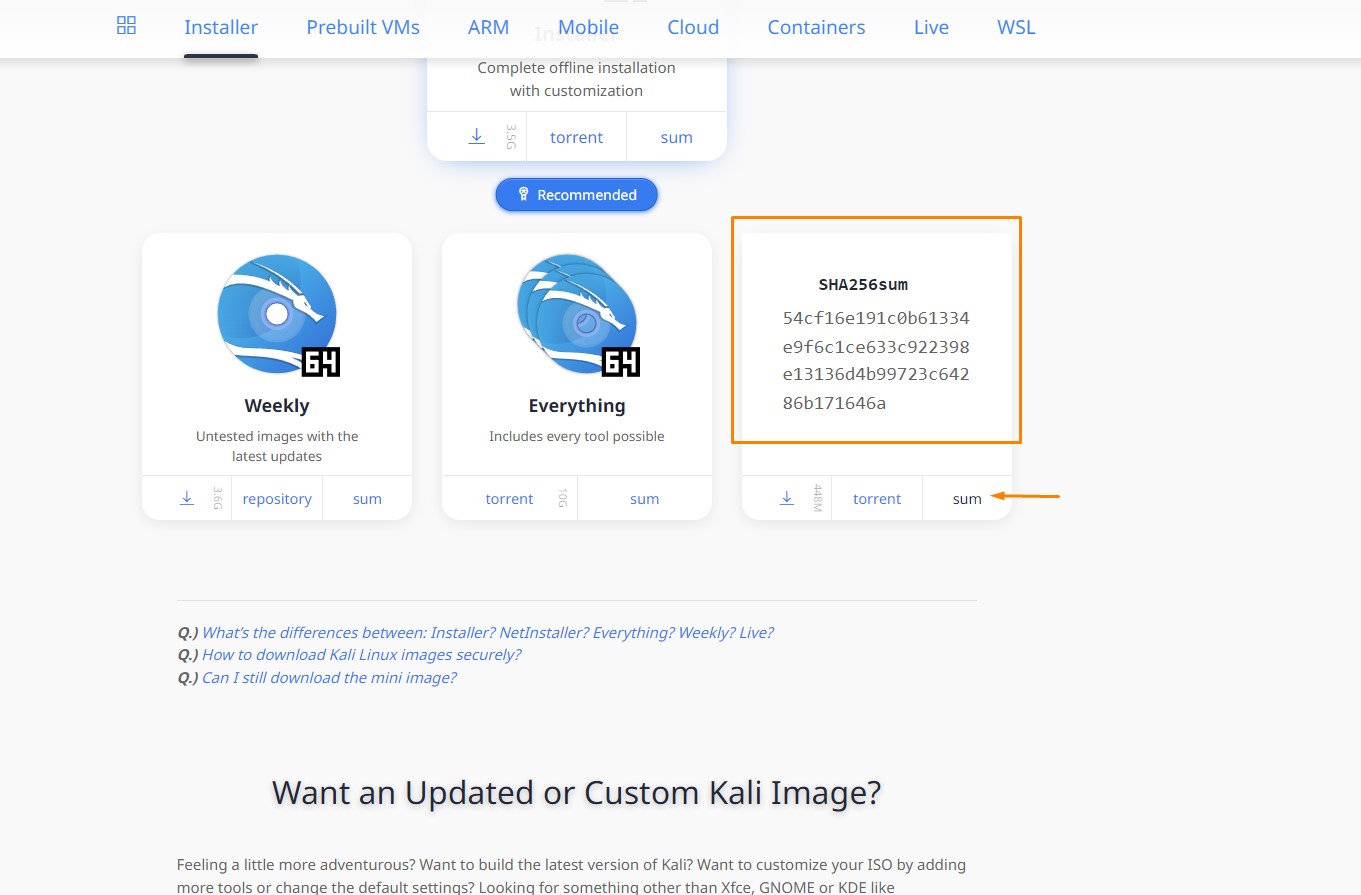

Je vous montre un exemple avec le fichier avec extension « iso » permettant le téléchargement de Kali-Linux depuis sont site officiel : https://www.kali.org/get-kali/#kali-installer-images

Après avoir cliqué sur « sum » j’obtiens le hachage du fichier, maintenant reste à vérifier si depuis mon terminal et après le téléchargement je vais avoir le même hachage ???

Le hachage du fichier iso que j’ai téléchargé à partir de la page Web est : 54cf16e191c0b61334e9f6c1ce633c922398e13136d4b99723c64286b171646a

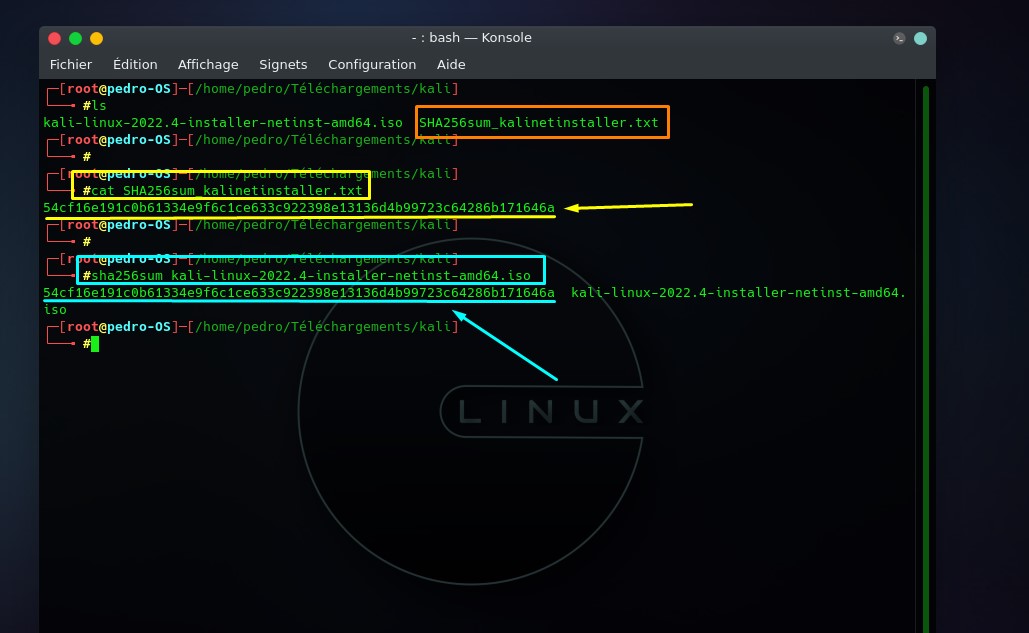

À l’aide de la commande sha256sum depuis mon terminal Linux je vais calculer le hachage de type sha256 de mon fichier :

Comme je peux le voir, j’ai obtenu la même valeur de hachage donnée par le site Web officiel avec la commande « sha256sum ». Vu que les valeurs de hachage sont les mêmes, cela veut dire que le fichier n’a pas été modifié et qu’il s’agit du fichier d’origine !!! donc c’est OK.

- Le rôle des fonctions de hachage dans la cybersécurité

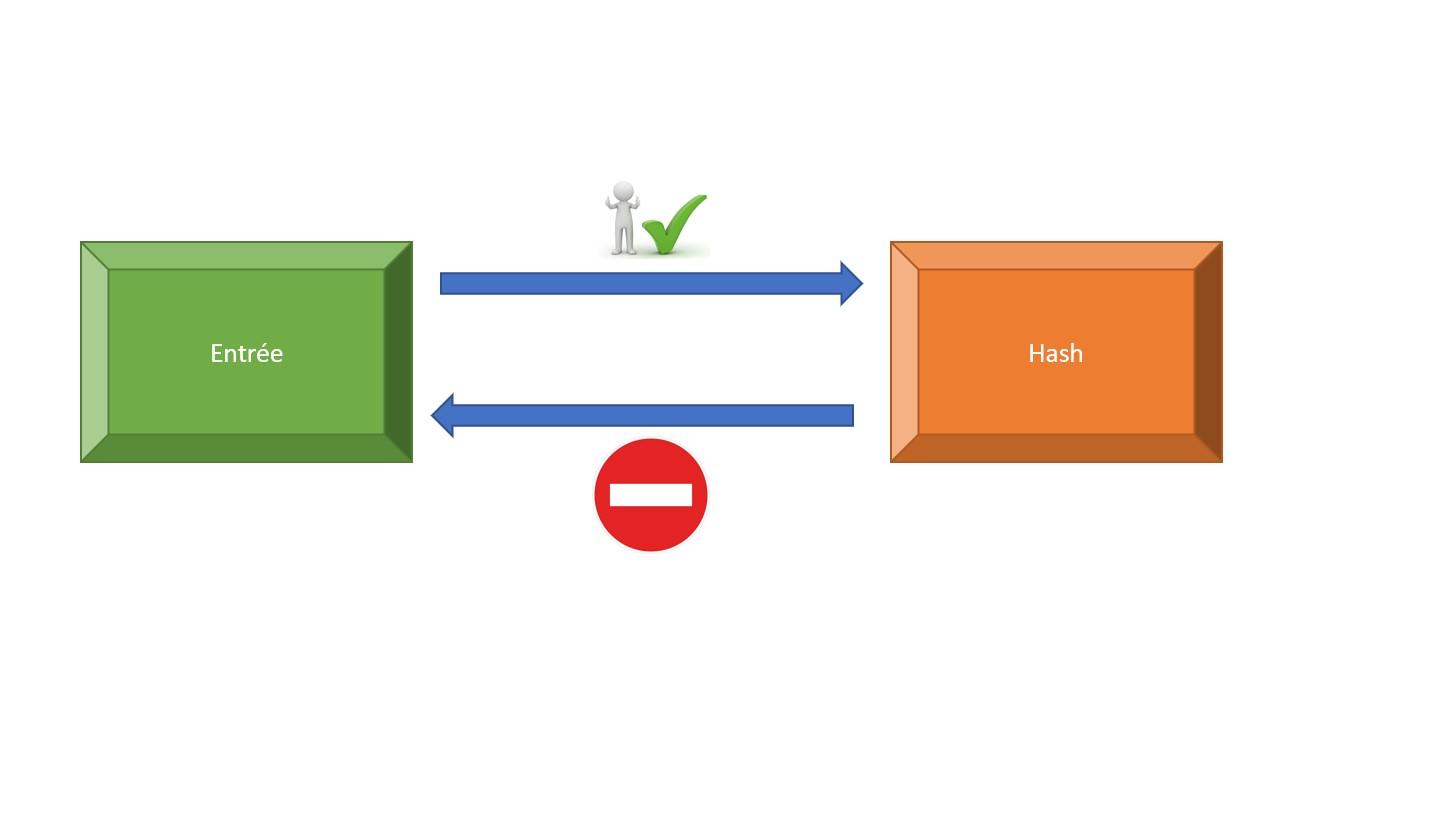

Les fonctions de hachage sont très importantes en termes de cybersécurité. Sur les systèmes Linux et Windows, les informations de mot de passe des utilisateurs ne sont pas conservés en texte clair sur le système. Ce serait une méthode très peu sûre. Les mots de passe sont conservés sous forme de hachages sur les systèmes (vous le saviez déjà non ?). Ces fonctions sont différentes des autres algorithmes de chiffrement. L’une de ces différences, peut-être l’une des plus importantes, est qu’elles sont unidirectionnelles.

Note : Unidirectionnel signifie que l’entrée donnée à la fonction de hachage ne peut pas être obtenue sur le hachage.

- Une des fonctions de hachage très connue : le MD5

Bien que les fonctions de hachage soient des algorithmes généraux qui fonctionnent avec une logique similaire, il existe certaines différences entre eux. Je dois retenir que la longueur du hachage produit par chaque fonction de hachage est une valeur différente et fixe !! ( à ne pas oublier). Un exemple sera plus parlant 😉 :

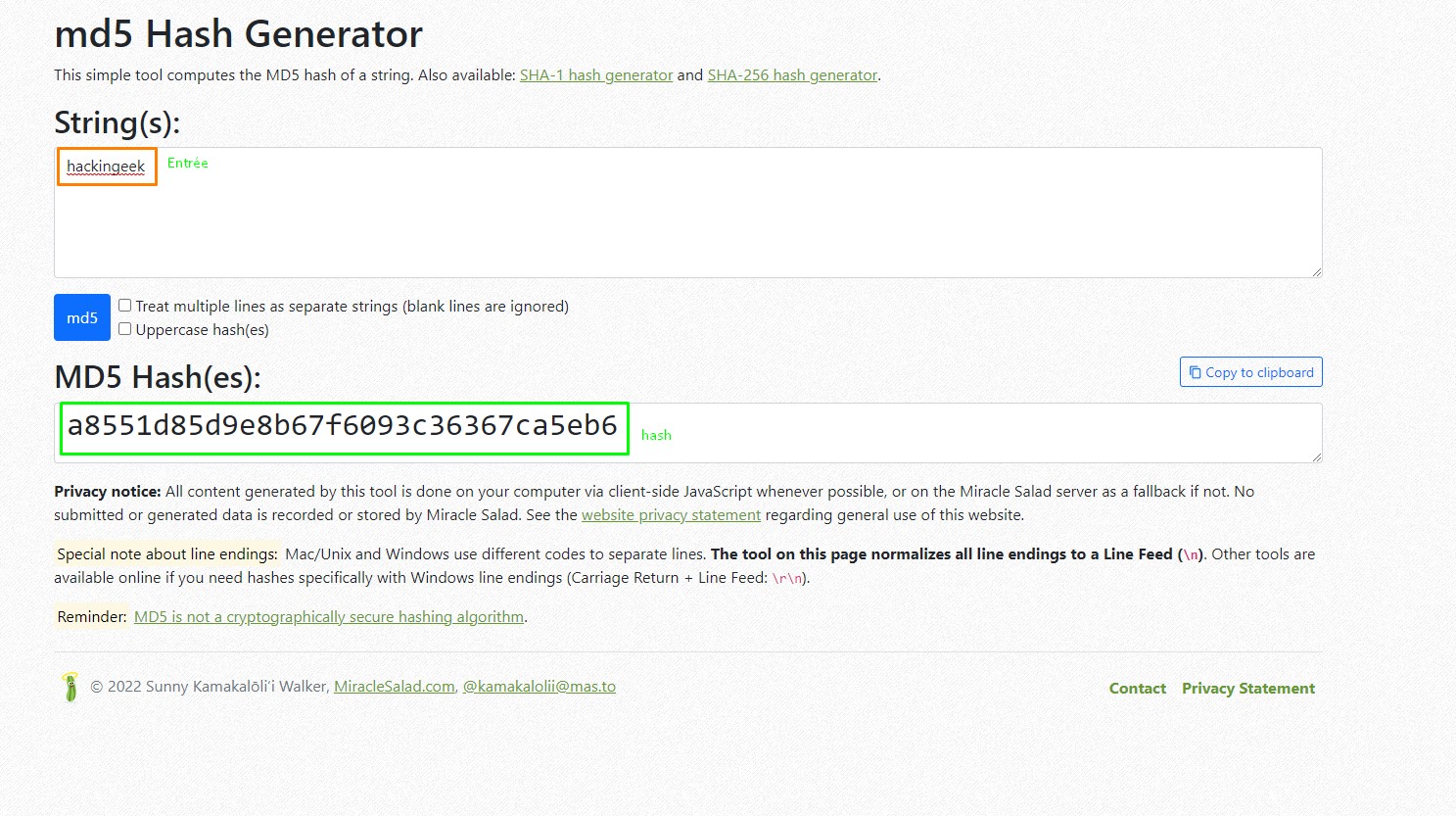

– Vérification depuis :

Un outil en ligne (https://www.miraclesalad.com/webtools/md5.php)

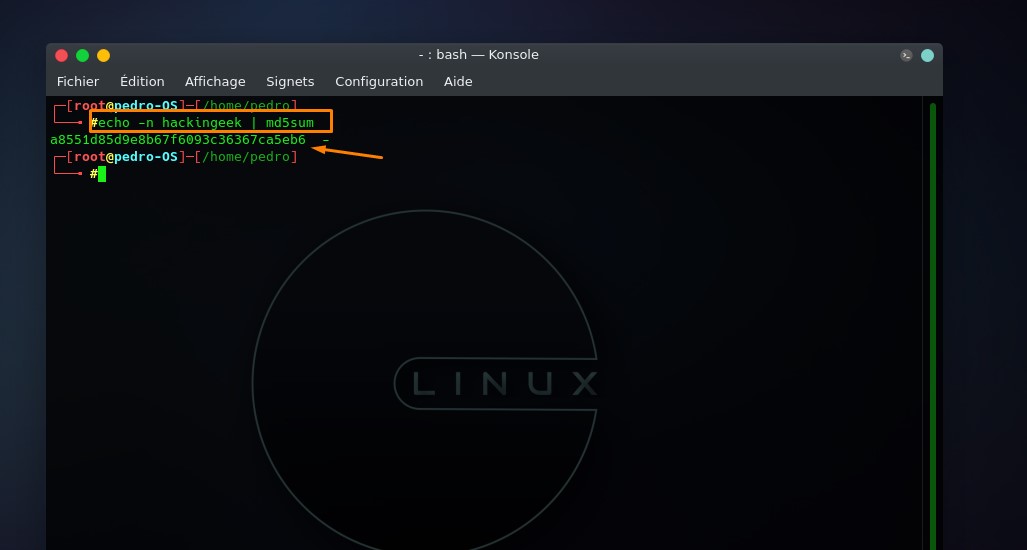

Le puissant et fameux terminal Linux

Commande : echo -n hackingeek | md5sum

Voilà, le résultat est le même en utilisant ces deux méthodes.

REMARQUE : je peux utiliser la commande « md5sum nom de mon fichier » pour calculer le hachage MD5 d’un fichier en ligne de commande Linux.

- Conclusion

C’est la fin de cet article les amis, j’ai essayé de vous montrer de manière très simple la fonction hachage. Je pense qu’il faut bien maîtriser ces fonctions (vous en trouverez tout le temps durant vos pratiques de pentesting etc), en tout cas si vous avez des questions ou des points clés non compris n’hésitez pas à me contacter !!

Pour ceux qui veulent examiner d’autres fonctions de hachage :

https://en.wikipedia.org/wiki/List_of_hash_functions

Peace and see you soon !!!

No responses yet