Hi guys !

Here is a little easy level of ctf for any level! I’ll show you how to solve it! good challenge 😉

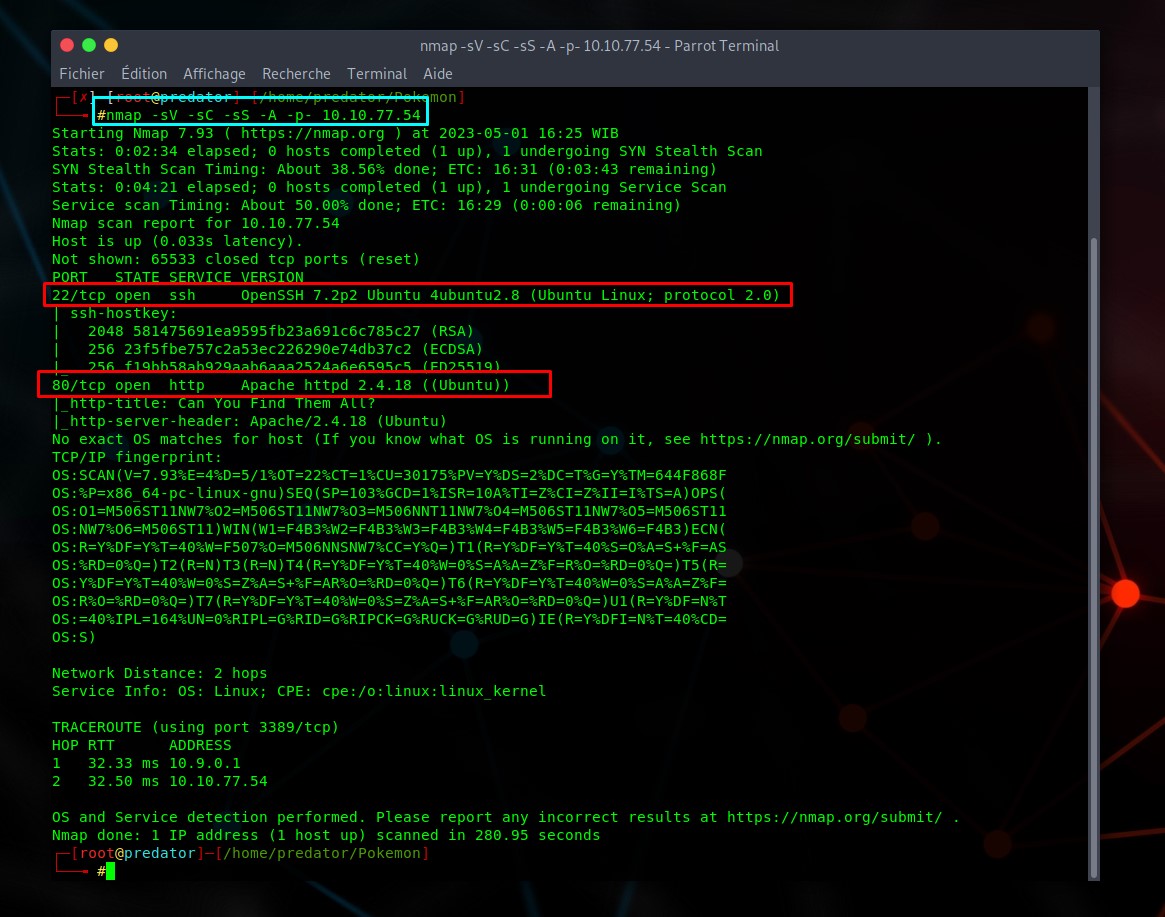

Énumération

Je commence par un scan Nmap :

nmap -sV -sC -sS -A -p- 10.10.77.54

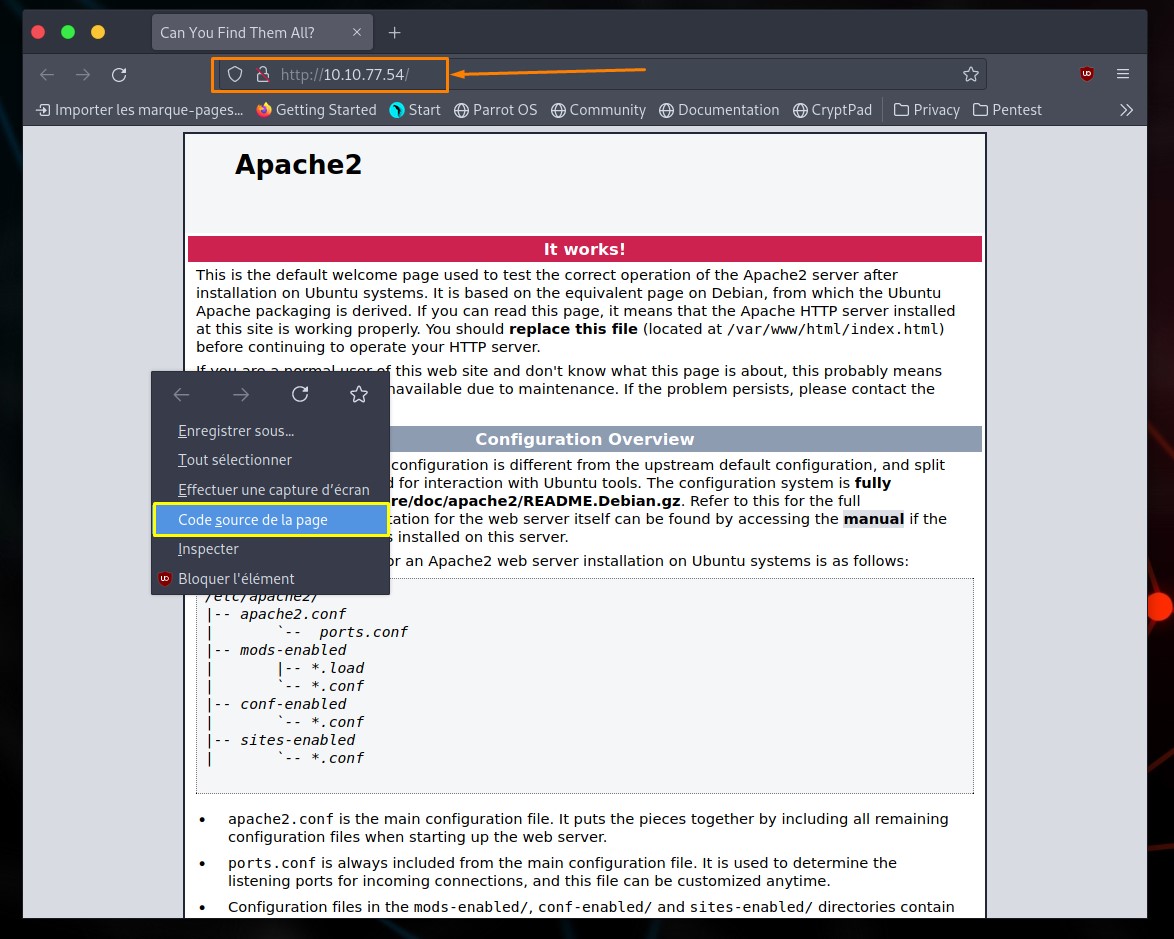

Maintenant, je vais checker côté Web ce que je peux obtenir :

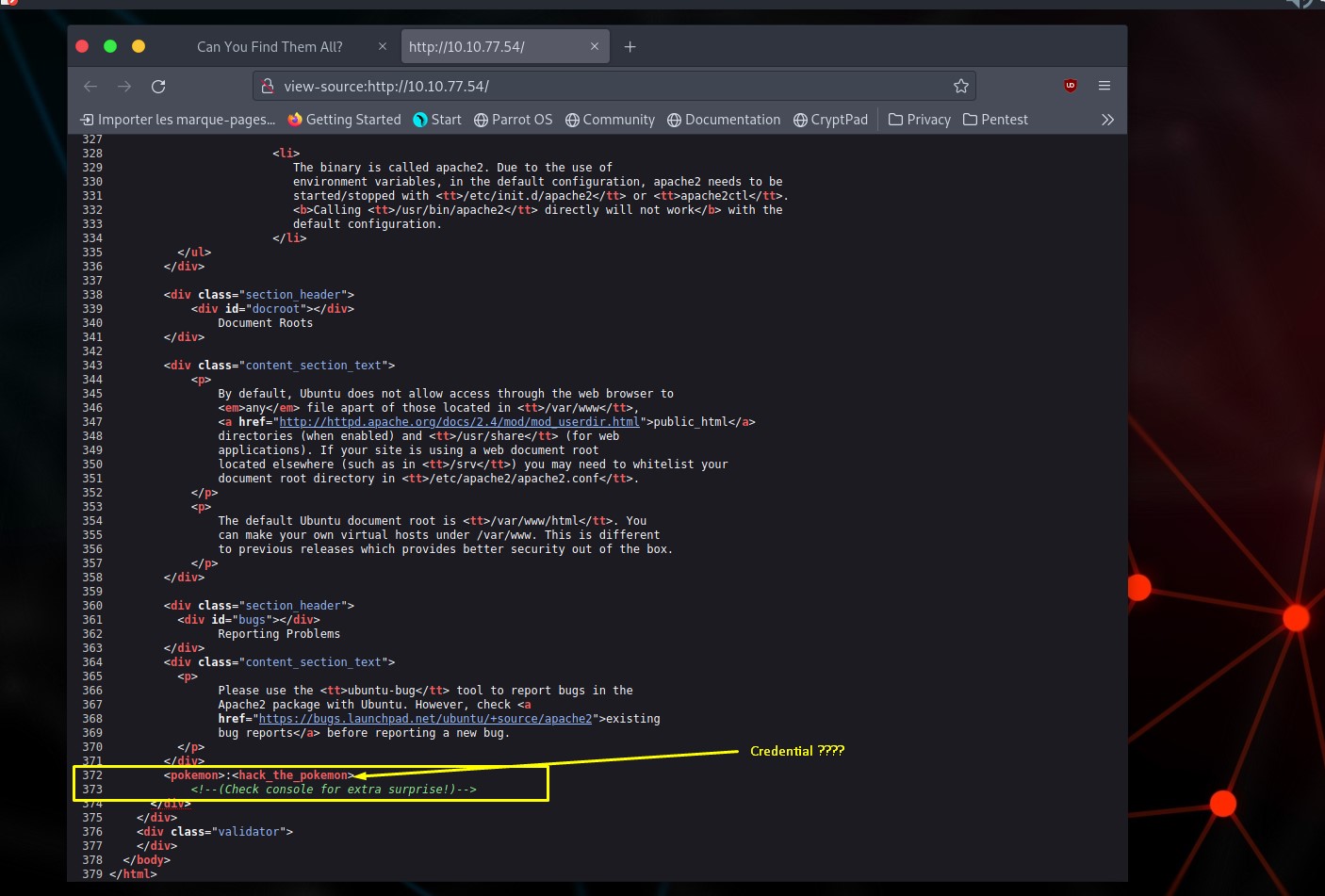

Après avoir bien observé, je n’ai rien trouvé d’intéressant. Il est temps de regarder le code source de la page :

Good !! peut-être que c’est les informations d’authentification concernant le service SSH ???

Flag Grass-Type Pokemon

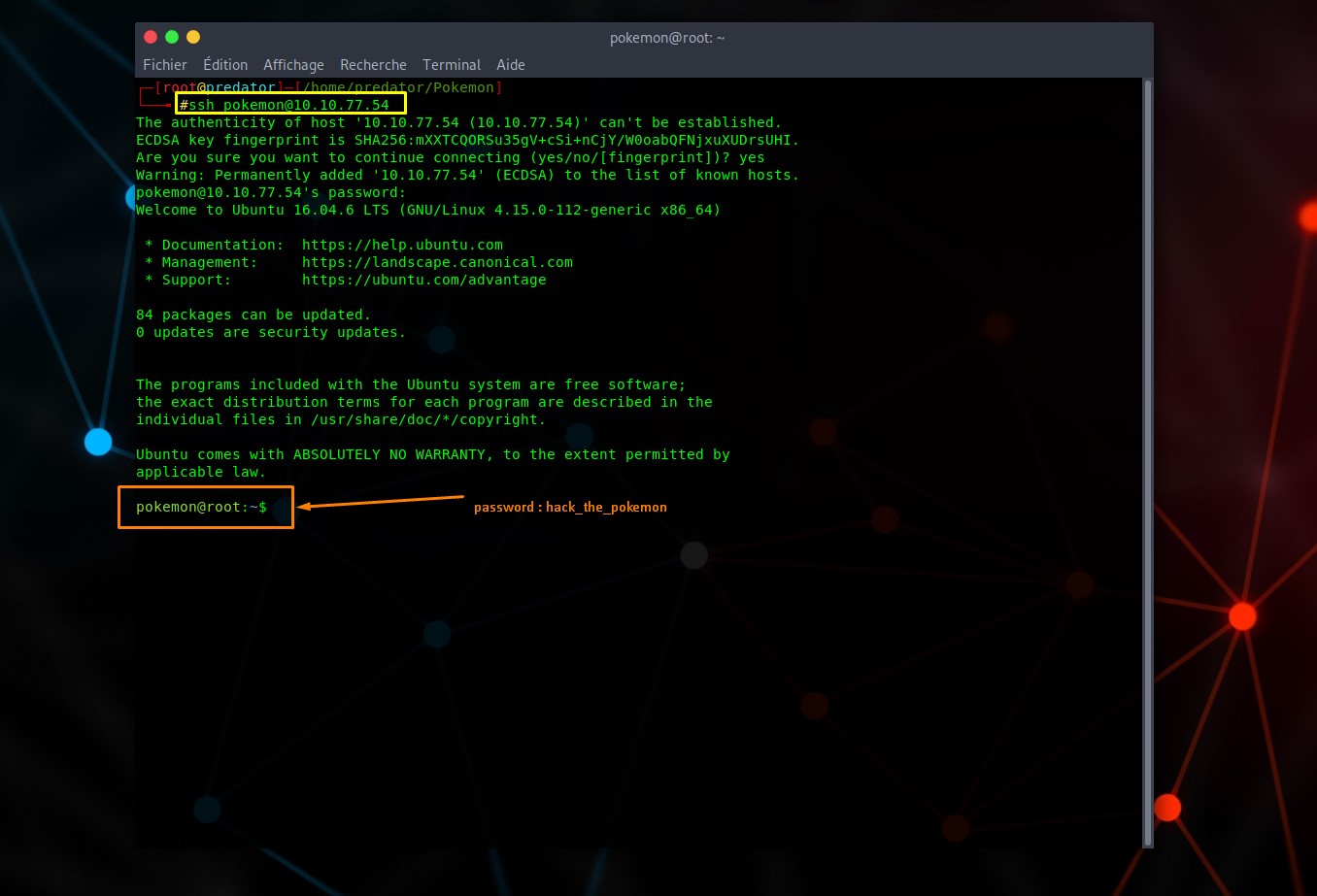

ssh pokemon@10.10.77.54

Super ! ça fonctionne. Je dois aller chercher le premier Flag !

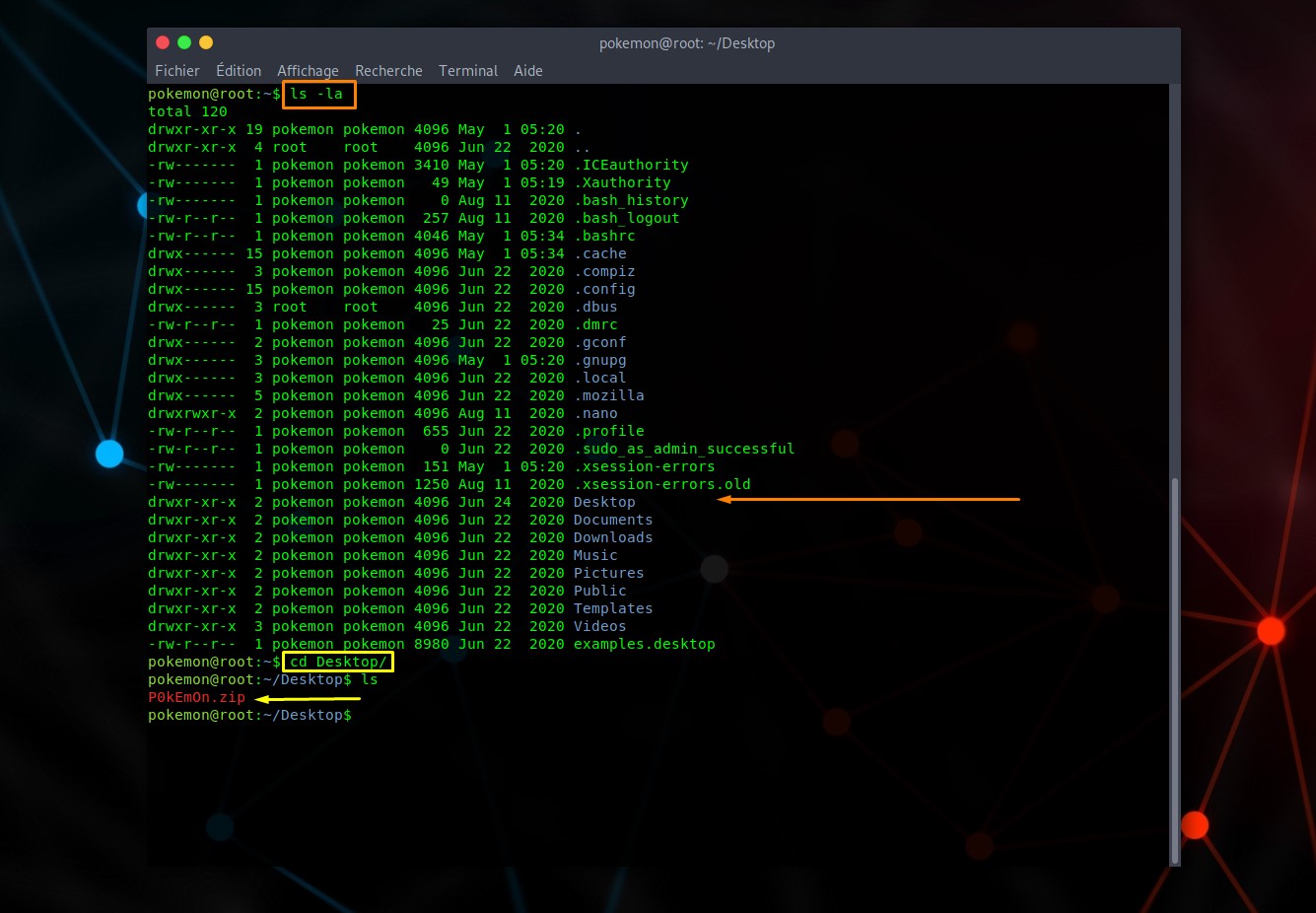

Après avoir visité chaque répertoire, j’ai trouvé quelque chose d’intéressant dans le répertoire Desktop :

ls -la

cd Desktop

Voilà, un fichier zip nommé P0kEmOn.zip, je vais le dézipper et voir son contenu :

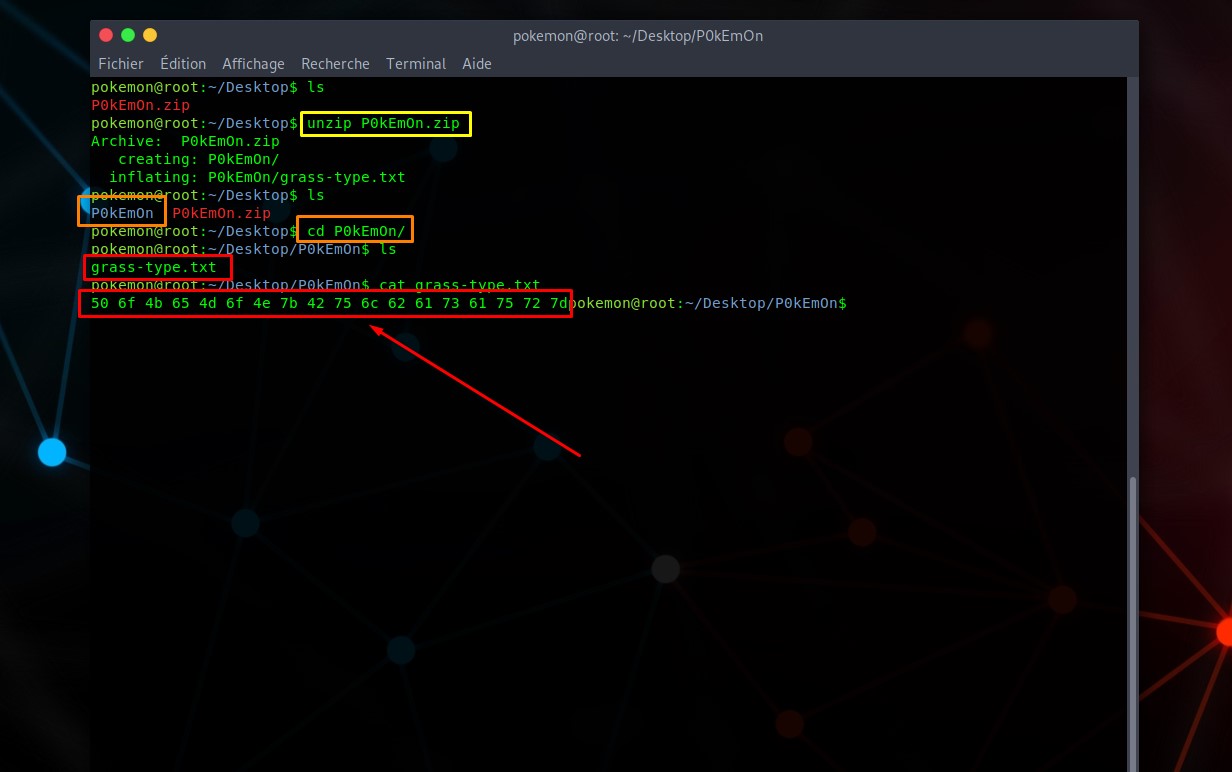

unzip P0kEmOn.zip

cd P0kEmOn

cat grass-type.txt

La sortie du fichier grass-type.txt m’a donné un bout de code crypté au format HEX : 50 6f 4b 65 4d 6f 4e 7b 42 75 6c 62 61 73 61 75 72 7d

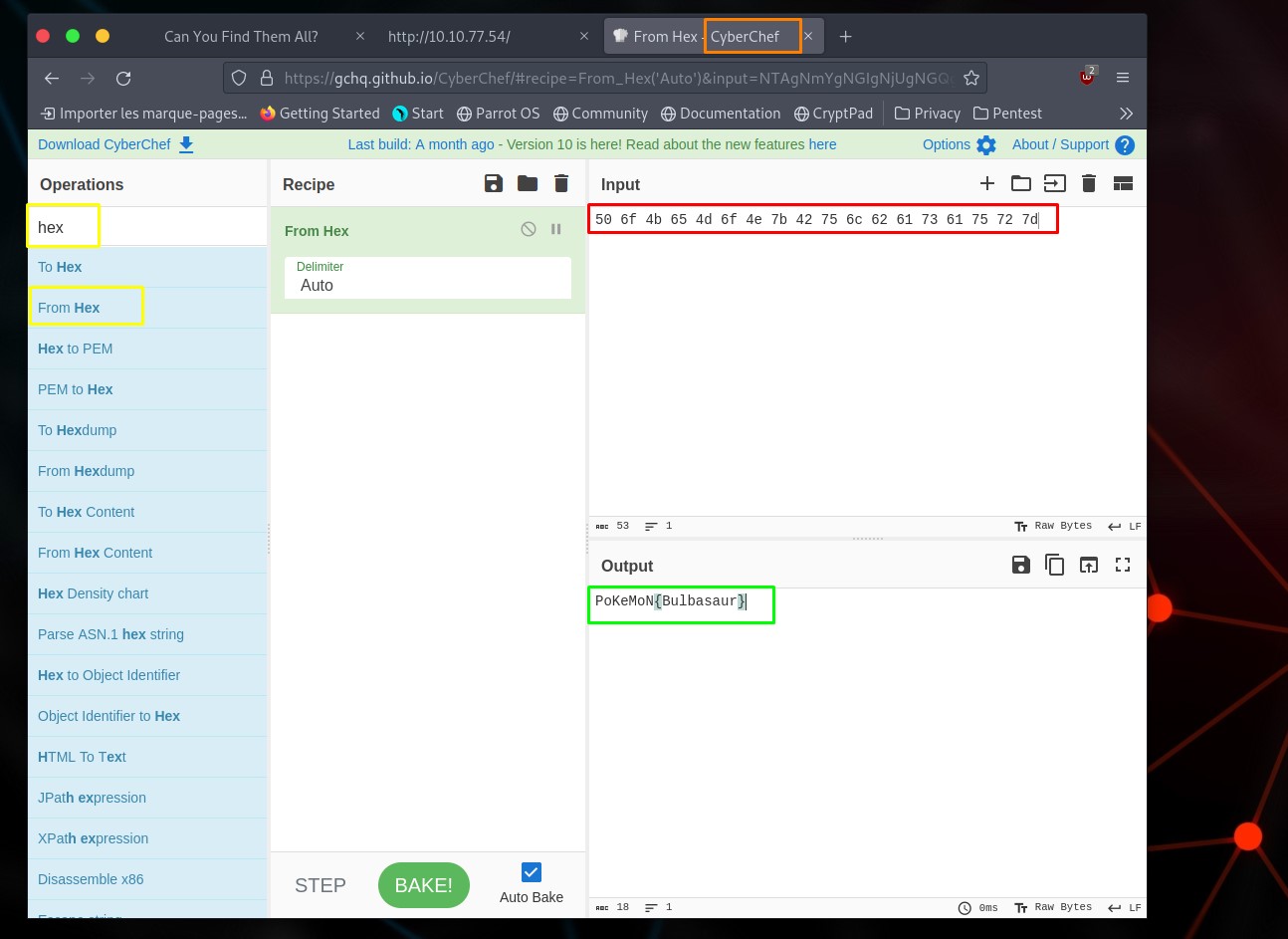

En utilisant le site Cyberchef , j’ai réussi à décrypté et obtenu le flag suivant :

PoKeMoN{Bulbasaur}

Water-Type Pokemon

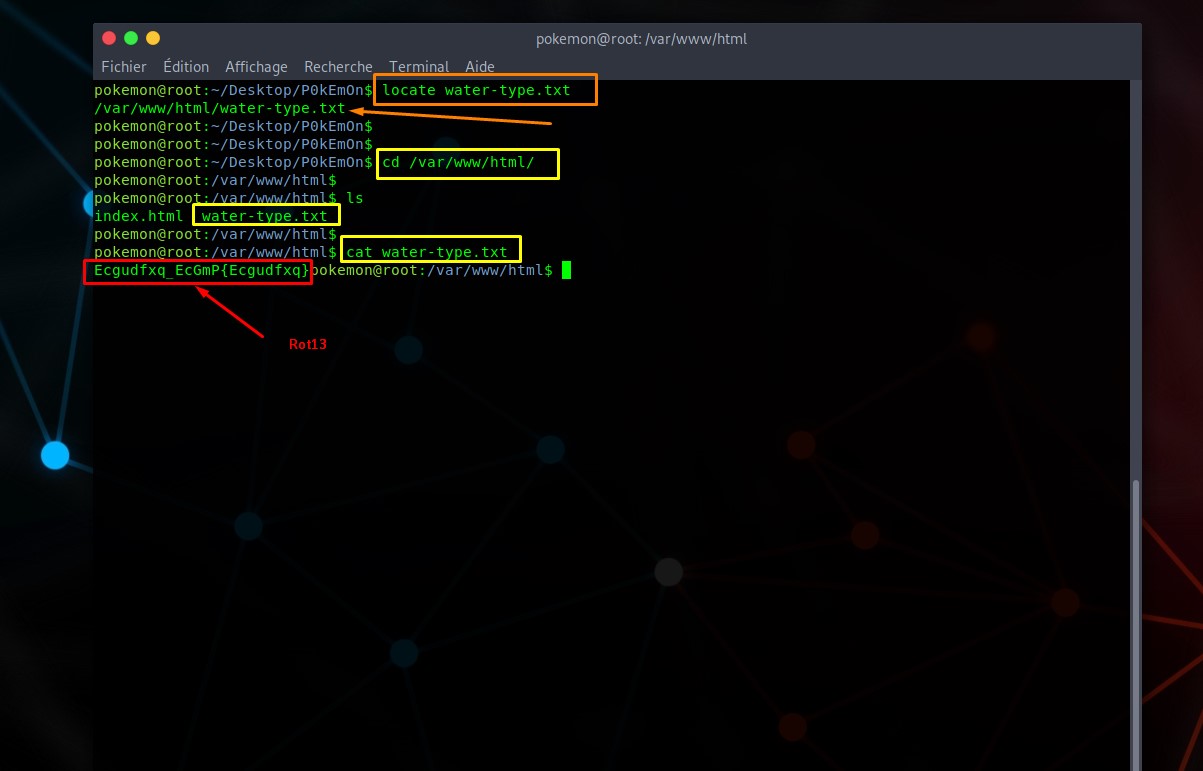

Après le premier flag, j’ai compris le modèle de dénomination de ces fichiers .txt et j’utilise donc la commande locate pour obtenir l’emplacement des autres flags :

locate water-type.txt

cd /var/www/html/

cat water-type.txt

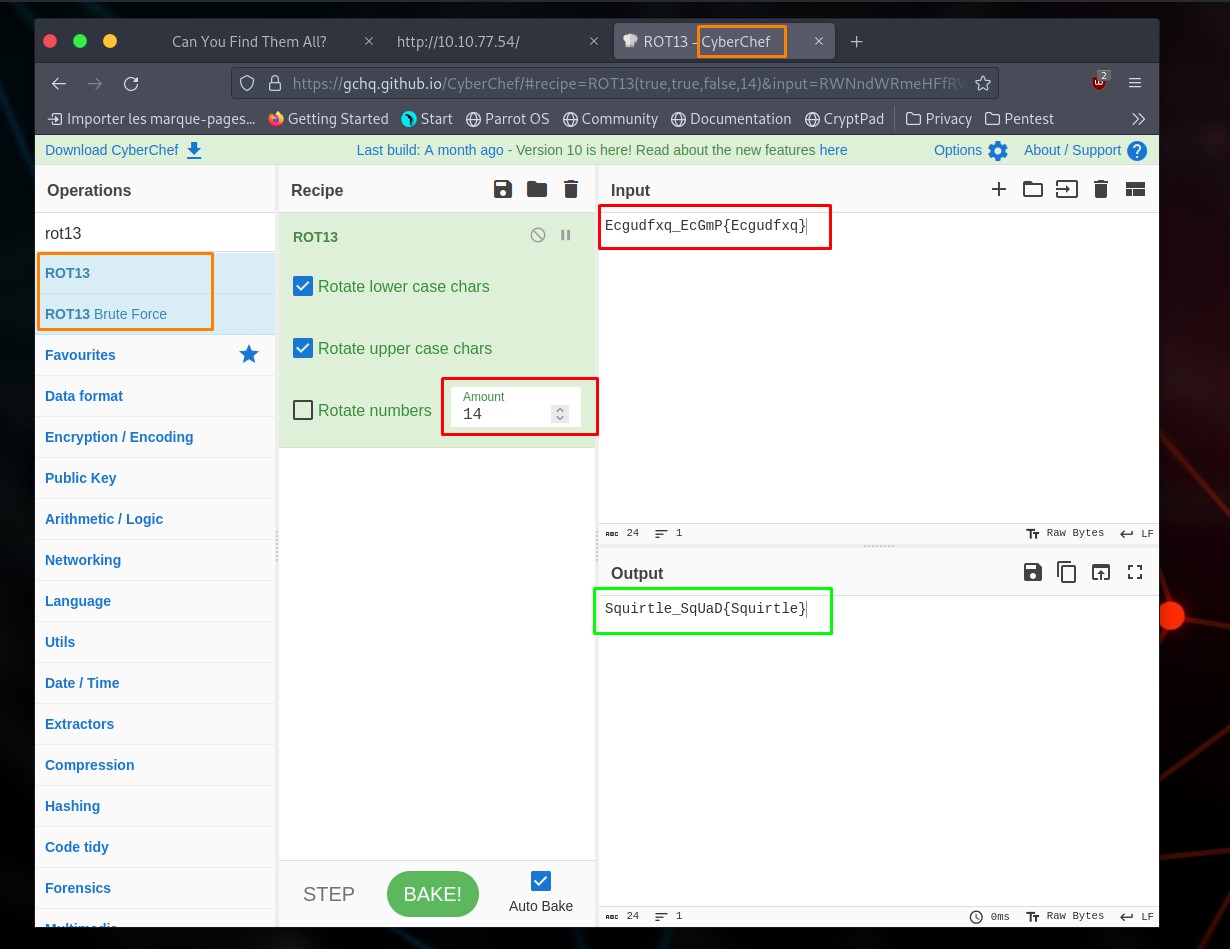

J’ai obtenu un bout de code encodé en rot13, je décide de retourner sur le site cyberchef et le décoder :

Voilà le flag water-type Pokemon : Squirtle_SqUad{Squirtle}

Fire-Type Pokemon

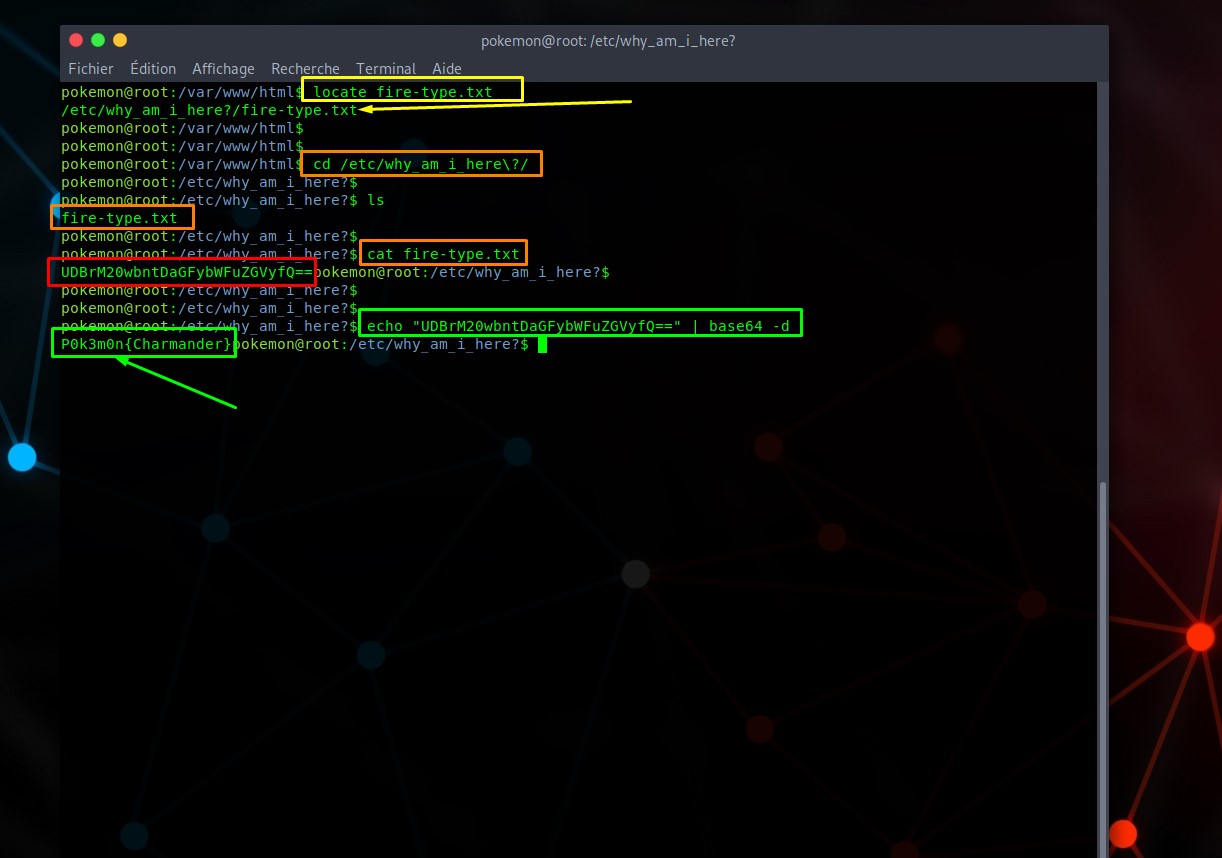

Encore une fois, j’utilise la même commande locate pour obtenir l’emplacement du flag fire-type Pokemon :

locate fire-type.txt

cd /etc/why_am_i_here\?/

cat fire-type.txt

echo « UDBrM20wbntDaGFybWFuZGVyfq== » | base64 -d

Génial ! voici le fire-type Pokemon flag : P0k3m0n{Charmander}

Root’s Favorite Pokemon

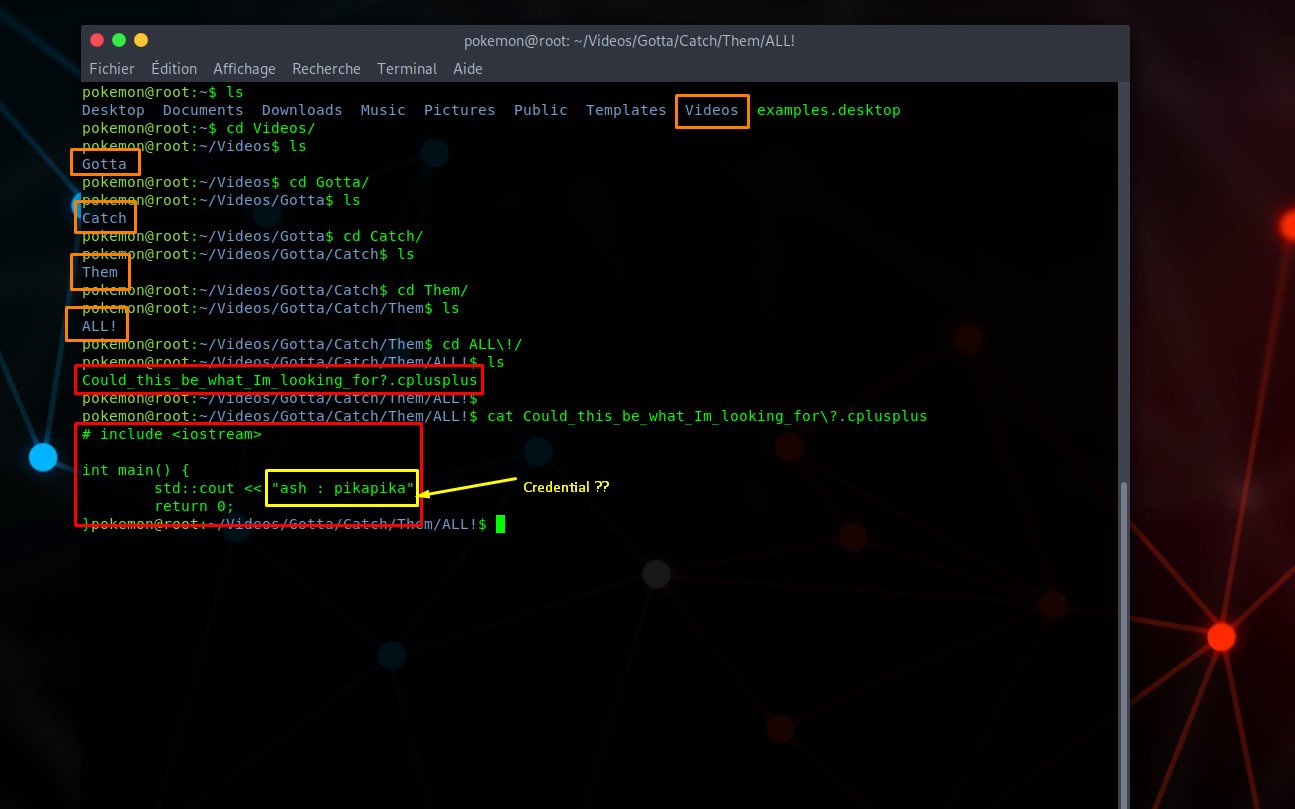

Cette fois la commande locate , n’a pas fonctionné ! Donc, j’ai cherché manuellement dans les répertoires. Et enfin, j’ai trouvé un fichier qui contenait un mot de passe et nom d’utilisateur dans le répertoire Videos.

cd Videos/

cd Gotta/

cd Catch/

cd Them

cd All\!/

cat Could_this_be_what_Im_looking_for\?.cplusplus

Je pense que ça devrait fonctionner en passant par le service ssh également :

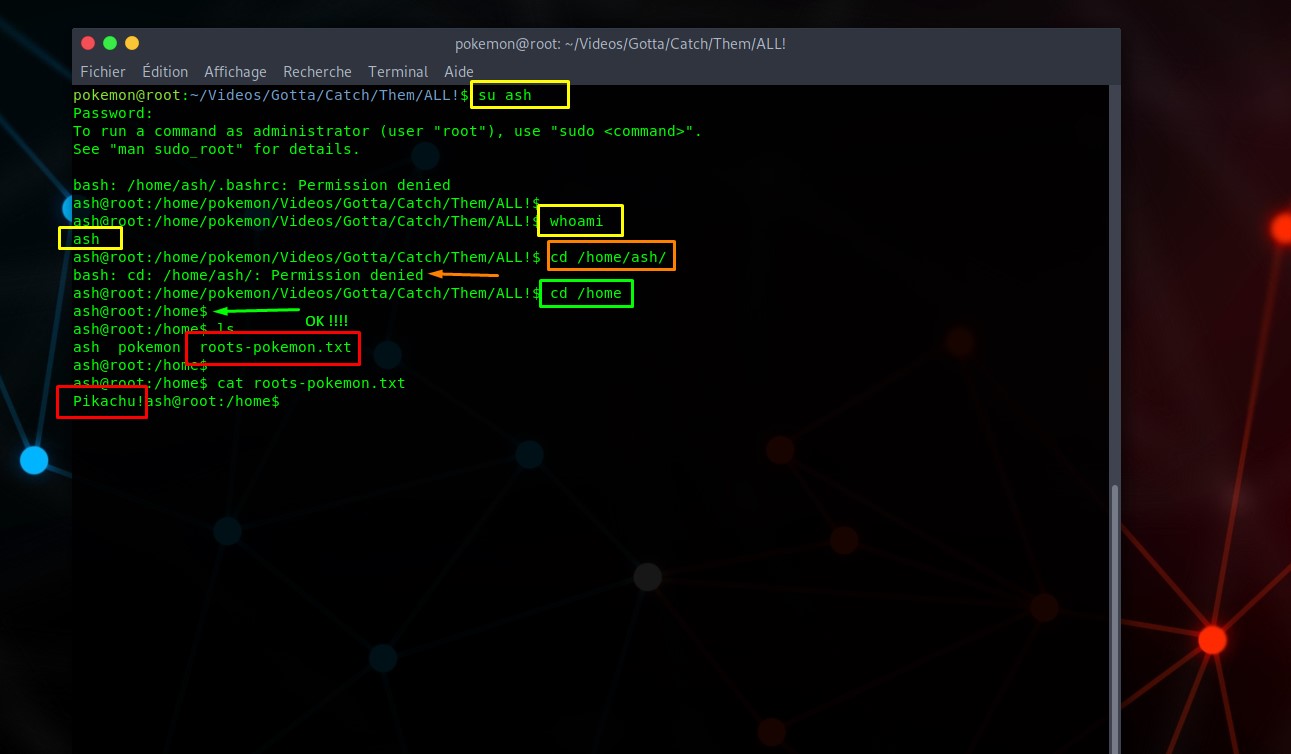

su ash

password : pikapika

cd /home/hash/ (permission denied)

donc j’essai :

cd /home

ls

cat roots-pokemon.txt

Eh voilà ! le dernier flag c’est trouvé aussi : Pikachu!

J’espère que ce challenge vous a plu !!!!

À bientôt PEACE !!

No responses yet