Hi guys,

Voici un article vous présentant quelques outils & matériels de hacking inclus ou non dans Kali Linux. Vous souhaitant une bonne lecture !

Introduction

Les outils de piratage Hardware vous fournissent les bibliothèques d’API et les outils de développement nécessaires pour créer, tester ou déboguer des applications pour Android . Il s’agit d’un outil de réingénierie des fichiers d’applications Android qui peut être utile à un attaquant pour attaquer une victime. L’ingénierie sociale n’est rien d’autre qu’une personne essayant d’amener une autre personne à accomplir des actes qu’elle ne ferait normalement pas, c’est ce qu’on appelle l’ingénierie sociale.

De nombreuses communautés de sécurité pensent que l’ingénierie sociale est l’un des plus grands risques auxquels une organisation peut être confrontée. SET (outil d’ingénierie sociale) classe les attaques par types d’attaque (Web, e-mail et USB ). Il utilise des e-mails, des sites Web usurpés et d’autres vecteurs pour atteindre des cibles humaines et inciter des individus à compromettre des informations sensibles (très efficace et dangereux !).

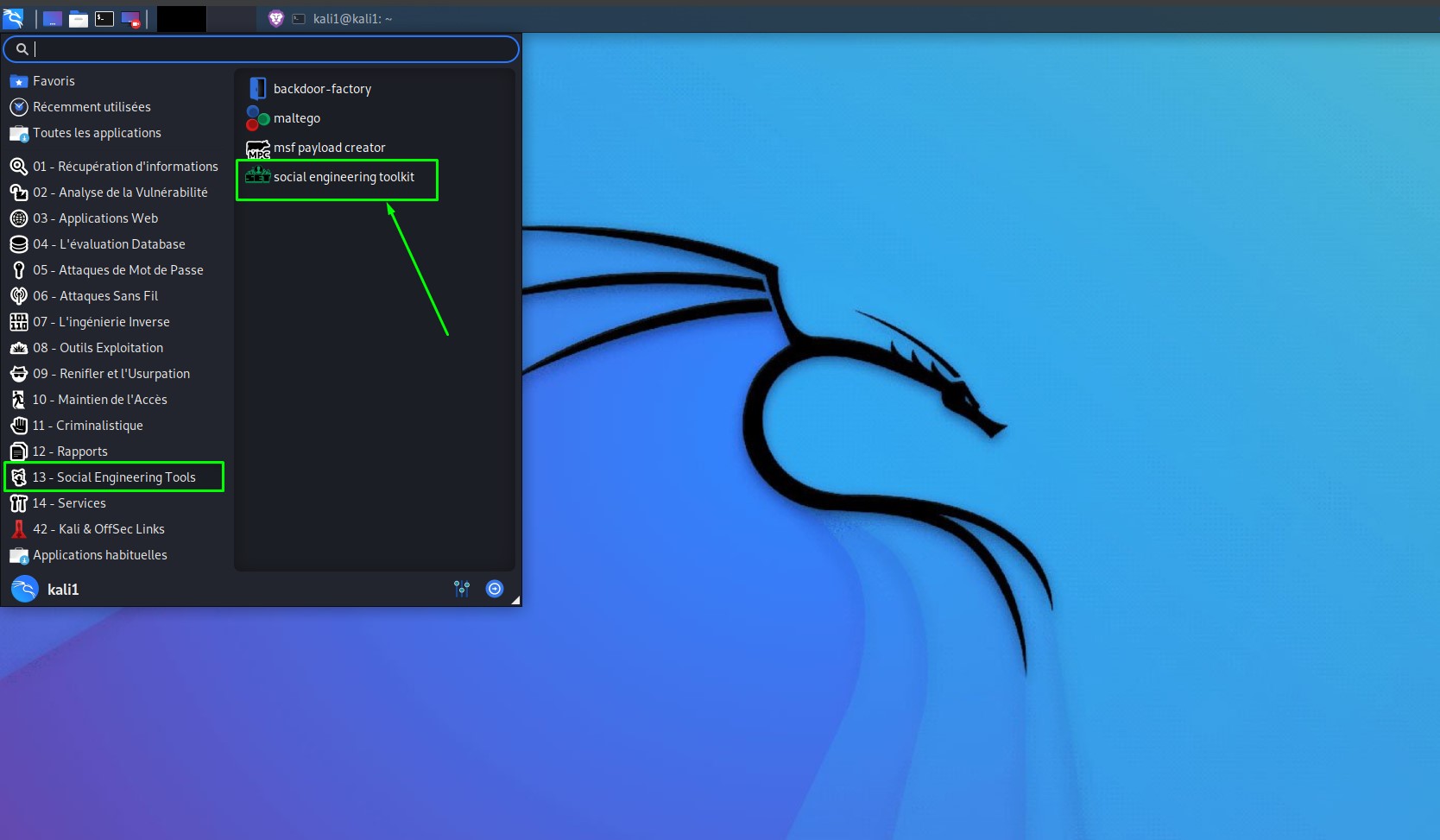

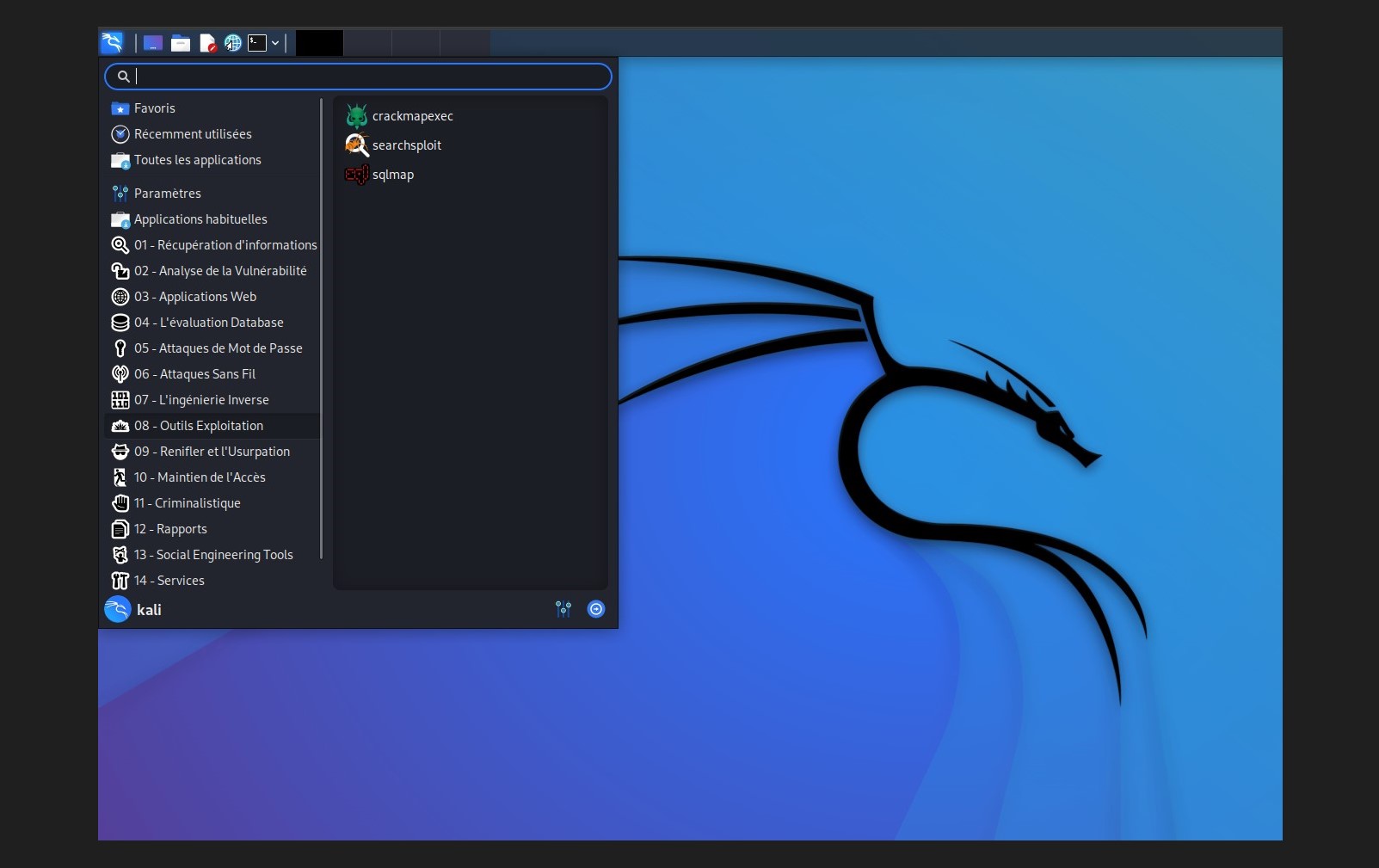

Kali Linux propose un ensemble d’outils matériels et d’ingénierie sociale différents qui sont utilisés par les attaquants pour effectuer des attaques. Pour trouver ces outils, vous pouvez simplement vous rendre dans votre environnement Linux et accéder aux applications. Vous y trouverez les outils de piratage matériel et d’ingénierie sociale répertoriés.

Les outils physiques (matériels)

Le piratage matériel signifie que quelqu’un apporte des modifications ou des modifications à un élément de matériel existant pour l’utiliser d’une manière qui n’a pas été proposée. Le but de ces attaques est d’obtenir des informations, de faciliter l’accès au réseau et parfois de prendre le contrôle du matériel ou des logiciels à exploiter ou d’autres utilisations illégales.

Voici quelques uns populaires utilisés avec Kali Linux :

Rubber Ducky

Vous devez avoir entendu parler de cet appareil, il s’agit d’une clé USB qui simule un appareil HUD tel qu’un clavier, et utilise différents scripts que les attaques peuvent écrire et déployer à l’aide de ce petit appareil dans n’importe quel système. Rubber Ducky peut être utilisé pour écrire des scripts dans le système cible.

Les attaquants peuvent collecter des informations et des informations d’identification sensibles comme des mots de passe et bien d’autres, Rubber Ducky prend en charge la capture de frappe de touches. Il est donc facile de déployer des payload dans l’ordinateur de la victime, il suffit simplement de brancher l’USB d’une manière ou d’une autre sur le système cible afin de commencer l’attaque. Il existe également soit le moyen d’un lancement automatique soit vous activer le payload à distance.

C’est un périphérique USB :

Adaptateurs WIFI

Nous connaissant tous les adapteurs Wi-Fi ou les clé USB Wi-Fi, mais il existe un type spécifique d’adaptateurs qui prend en charge le mode moniteur (monitoring mode). Avec ce mode, les hackeurs peuvent surveiller le trafic réseau autour d’eux et également effectuer plusieurs attaques sur les attaques sans fil vers différents réseaux. en ce qui concerne le piratage WiFi, le meilleur choix est d’acheter un bon adaptateur qui prend en charge à la fois 2,4 et 5 GHz et prend également en charge le mode moniteur (le plus important !).

Voici quelques adaptateurs WiFi prennent en charge l’injection de paquets et le mode moniteur et entièrement compatibles avec Kali Linux :

Alfa-AWUS036NH

TP-LINK TL-WN722N 2.4GHz – 5.0 GHz

Wireshark

C’est un logiciel puissant qui peut être utilisé pour le piratage matériel, c’est un analyseur de protocole et de paquets que l’on trouve dans Kali Linux. il est utilisé pour effectuer une analyse de divers protocoles qui permettent également la capture de trafic. Wireshark permet aux utilisateurs de capturer le trafic réseau brut à partir de n’importe quelle interface, mais dans certains cas, il leur faudra obtenir des privilèges de super utilisateur ou des privilèges root. Wireshark est un outil qui utilise Pcap (capture de paquets) pour capturer des paquets à partir d’interfaces réseau, cet outil ne peut capturer que les paquets réseau qui prennent en charge Pcap (très connu).

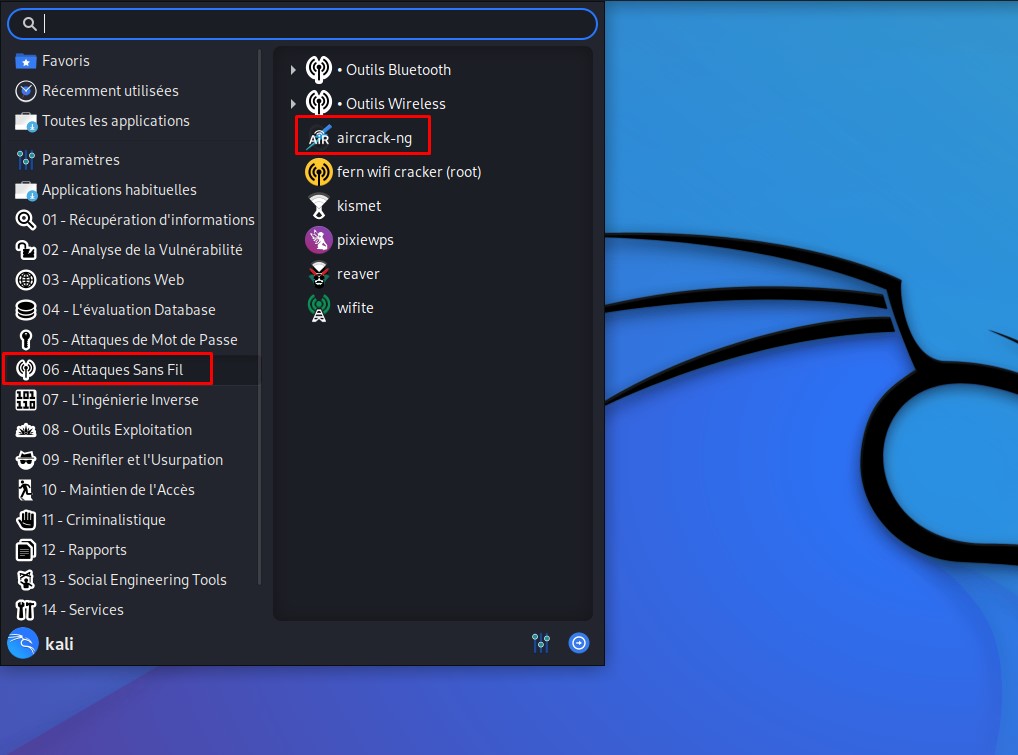

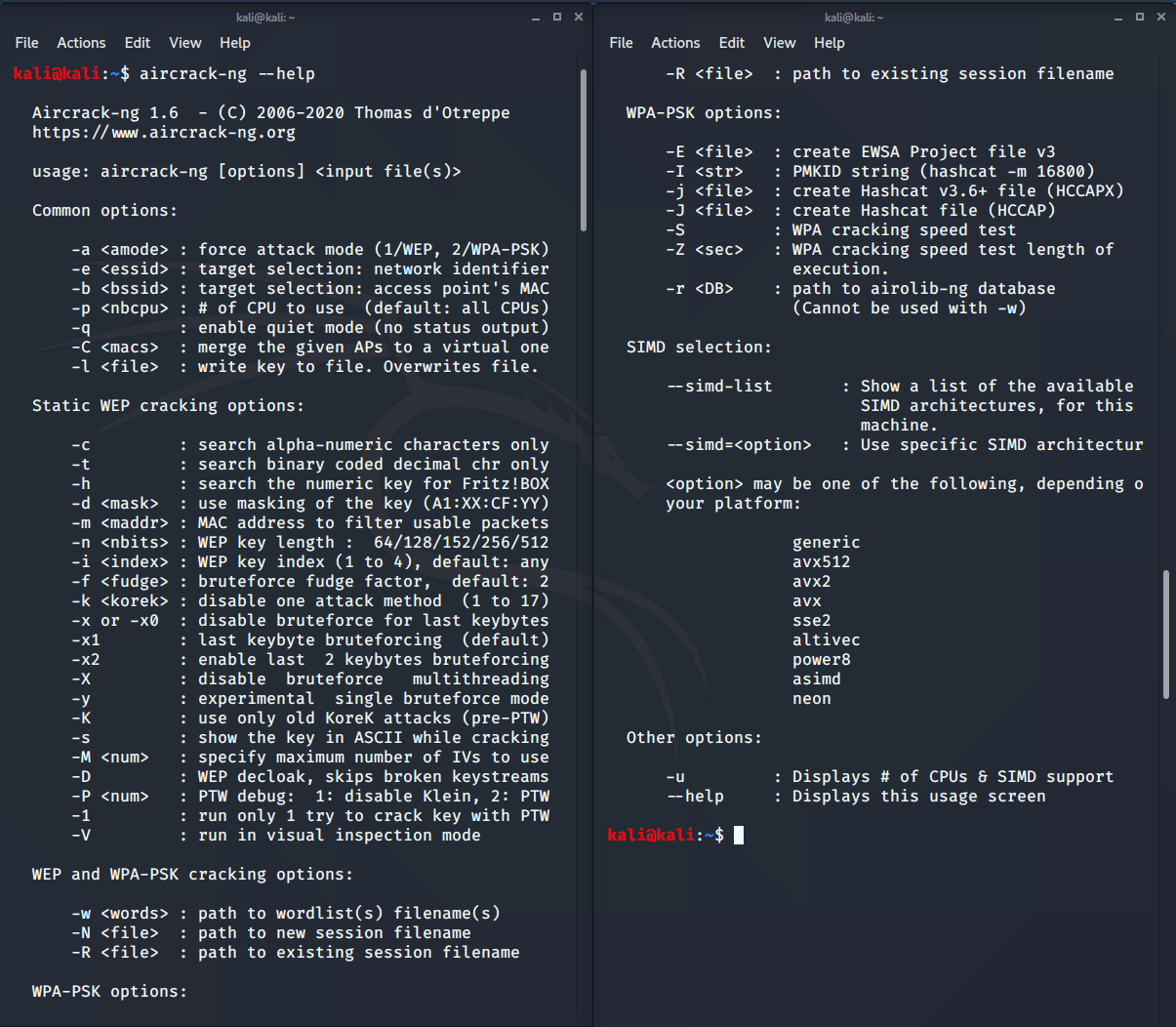

Aircrack-ng

Encore une fois, c’est un logiciel très célèbre qui peut être utilisé pour le piratage matériel, il est principalement utilisé pour pirater les réseaux WIFI. cet outil effectue la surveillance du réseau et la capture de paquets, attaquant en effectuant des attaques de relecture, des attaques de dé-authentification et la création de faux points d’accès. Il est également considéré comme un outil complet pour évaluer la sécurité du réseau WIFI (essayer !).

Il se concentre essentiellement sur ces différents domaines de la sécurité WIFI :

Monitoring : Cette fonctionnalité permet aux utilisateurs de capturer les paquets qui sont transférés sur le réseau.

Attaque : Cet outil peut effectuer un tas d’attaques réseau sur les réseaux sans fil.

Test : Vérification des cartes WIFI et des capacités du pilote.

Cracking : Cet outil peut également être utilisé pour craquer le mot de passe des réseaux sans fil avec une sécurité différente comme WPA2.

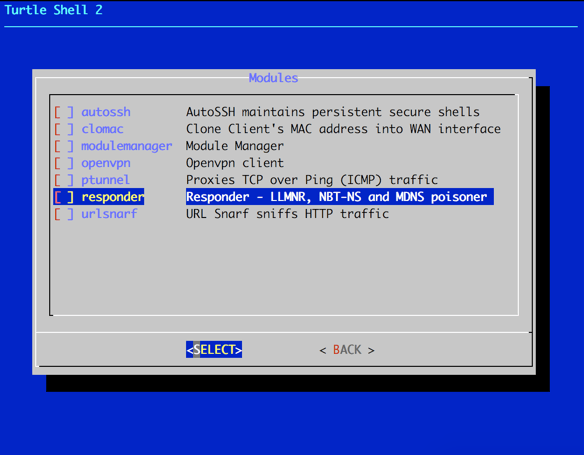

Turtle LAN

Cet outil USB fonctionne parfaitement avec Kali Linux, il peut être connecté au LAN et administré à distance. il peut également être utilisé pour intercepter le trafic réseau entrant vers un ordinateur cible. Cet outil appartient à la catégorie des adaptateurs réseau qui est utilisé pour effectuer des attaques de capture telles que la surveillance du trafic du navigateur, l’extraction de données d’un réseau et l’empoisonnement DNS avec cet outil n’interfère pas ou ne perturbe pas le réseau connecté normal, ce qui est préférable pour éviter détection.

Exemple d’utilisation

Hacking via Wireshark

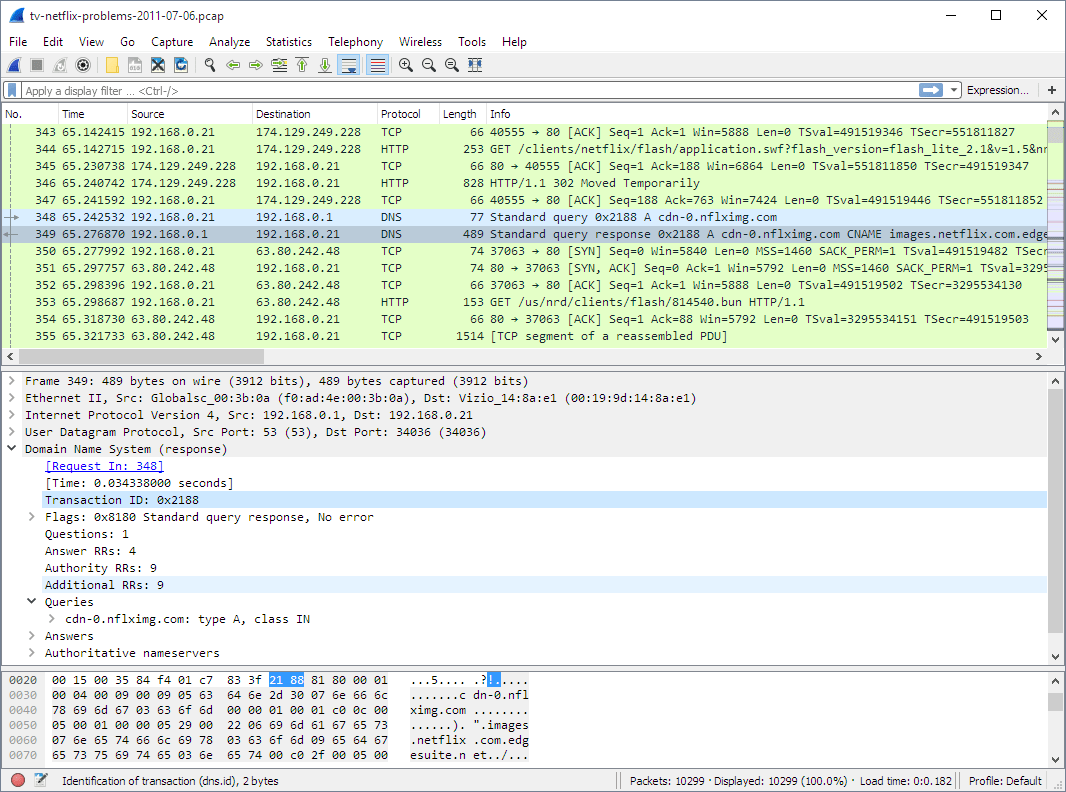

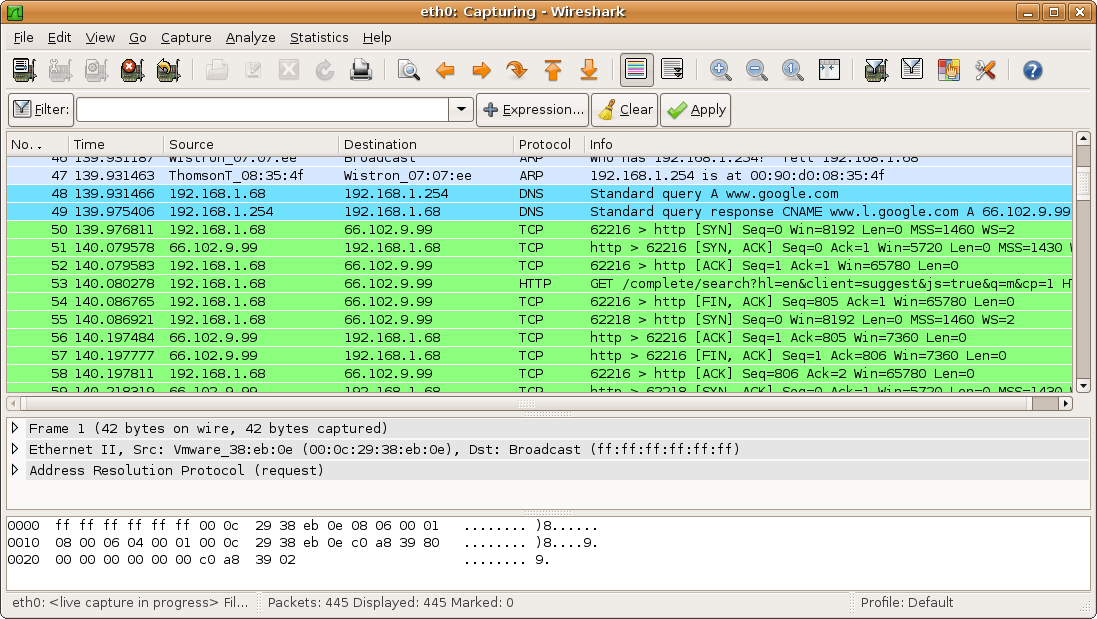

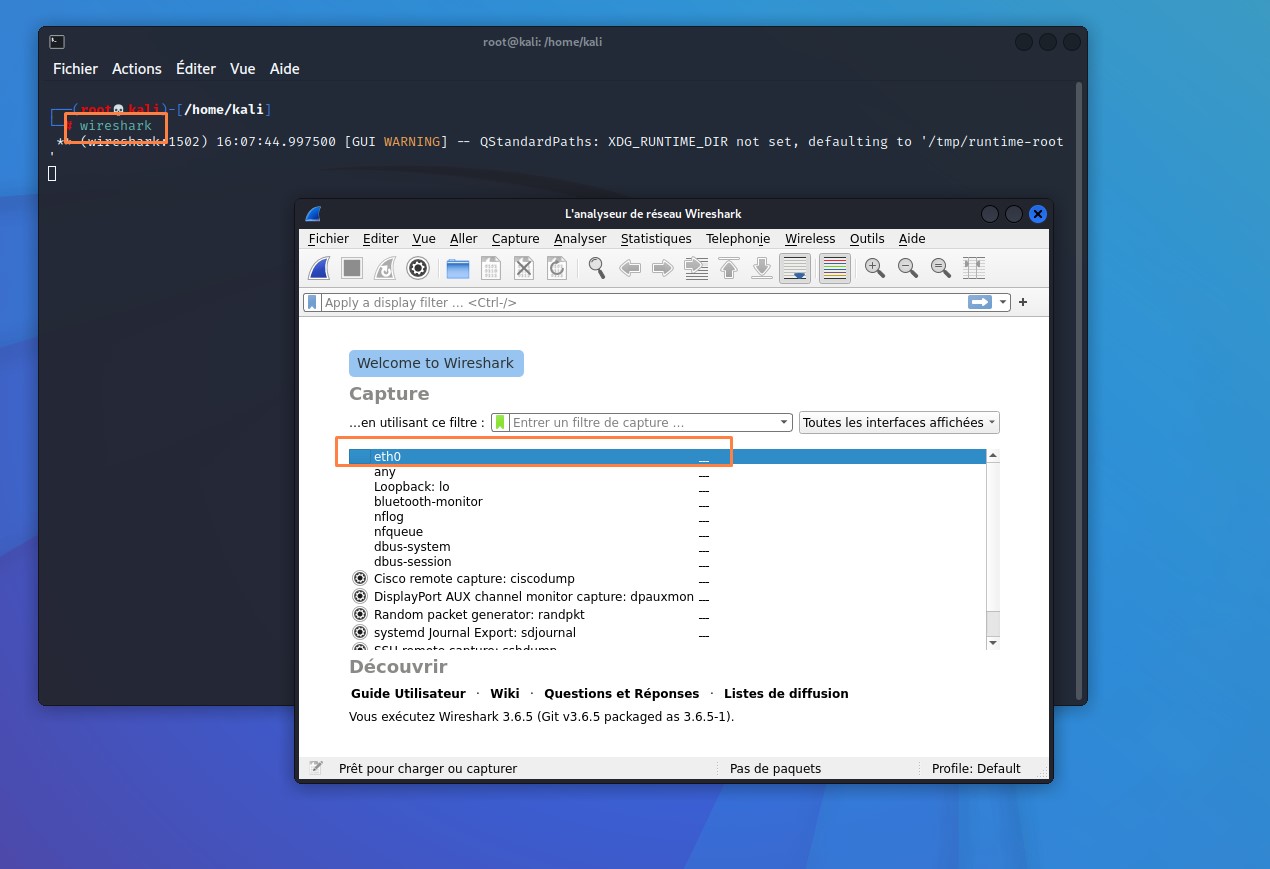

Wireshark est un analyseur de paquets utilisé pour surveiller ou sniffer le trafic réseau. Voici comment je peux capturer le trafic réseau avec Wireshark.

Je lance Wireshark depuis mon terminal :

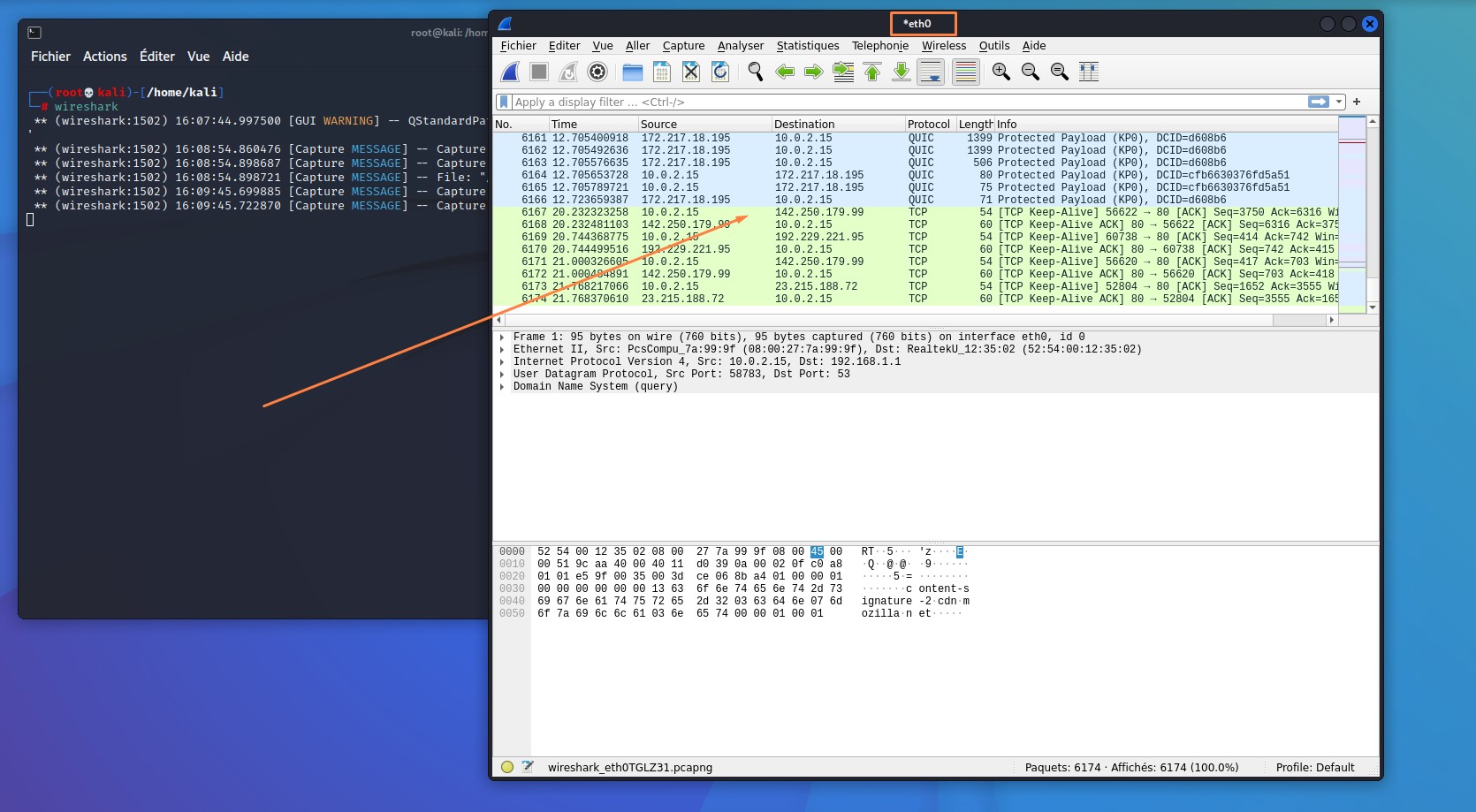

Je vais capturer le trafic depuis l’interface eth0 :

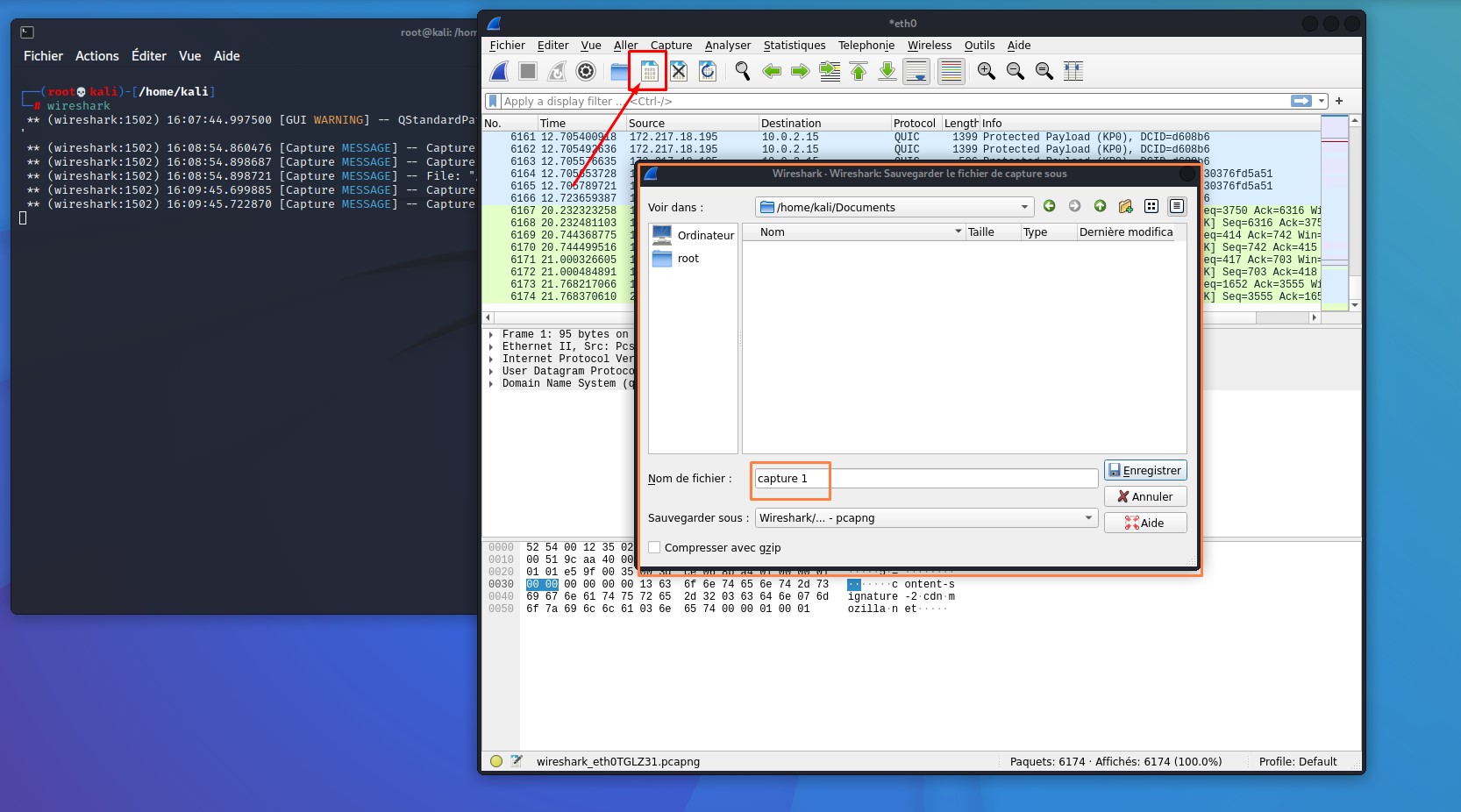

Je vais maintenant enregistrer les données capturées sur mon système afin de pouvoir accéder dès que je le souhaite :

Outils d’ingénierie sociale

Linux offre un tas d’outils d’ingénierie sociale qui peuvent être utilisés pour effectuer certaines des attaques les plus courantes et les plus populaires comme le phishing. Je peux trouver ces outils dans la section ingénierie sociale. Celui qui m’intéresse est SET :

Certains des outils souvent utilisés et populaires pour l’ingénierie sociale sont :

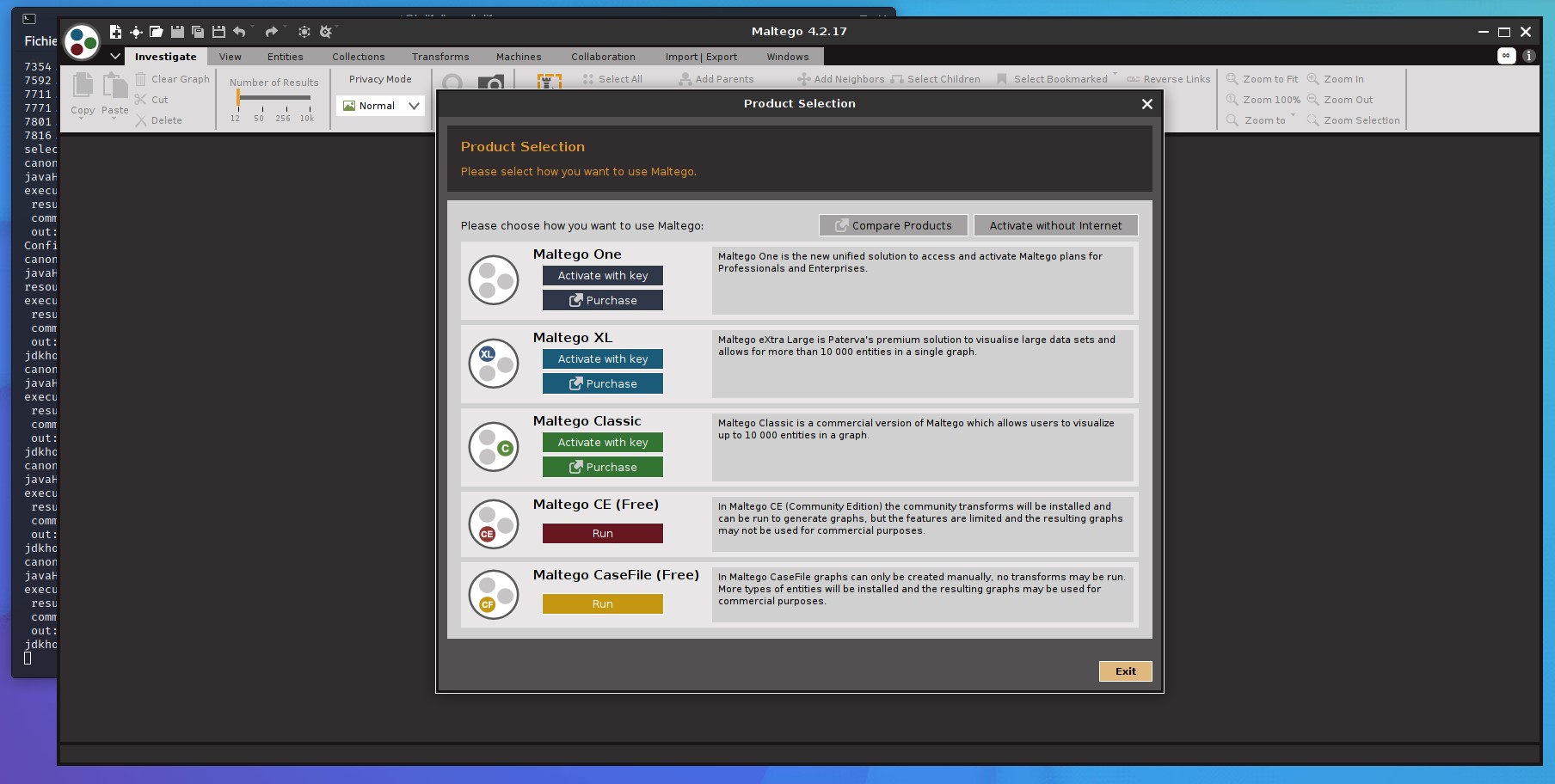

Maltego

Il s’agit d’un outil d’investigation OSINT (open source intelligence) qui affiche les informations liées les unes aux autres. Cet outil est utilisé pour trouver les relations entre les personnes et diverses autres informations, comme les adresses e-mail, les profils sociaux et bien d’autres. L’outil Maltego propose aux utilisateurs d’analyser des données en temps réel et aide à recueillir des informations à partir d’un domaine ou d’un site Web. Cet outil permet aux utilisateurs de suivre les données et de trouver des connexions et des relations entre différents types de données. Il utilise l’analyse de données graphiques et prend en charge plusieurs formats de données tels que les images ( bmp , png et jpg), la génération de rapports PDF et les formats tabulaires tels que CSV, XLS et graphicML. Les outils Maltego sont également pris en compte dans le cadre du renseignement et de la cybercriminalité.

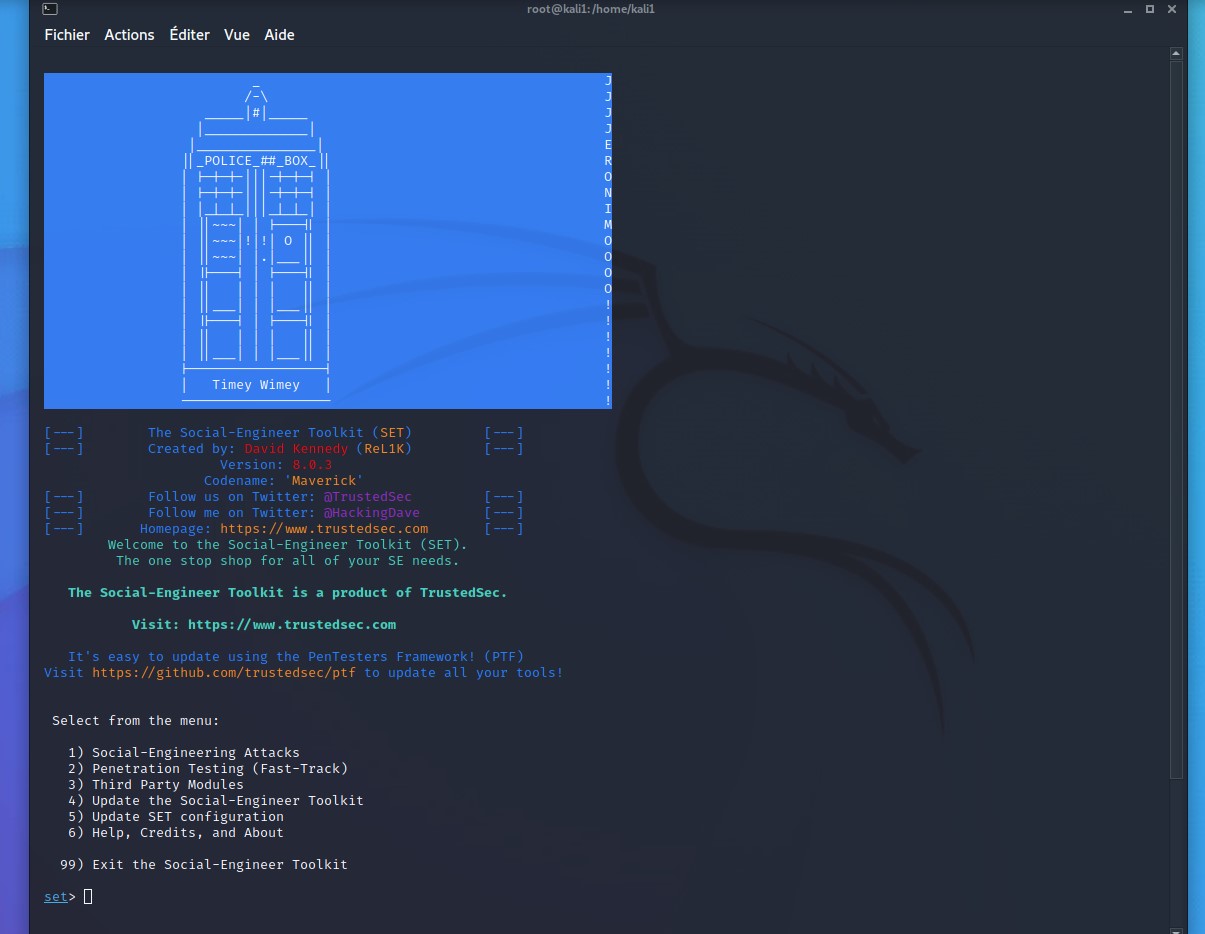

SET (Set Toolkit)

C’est l’outil d’ingénierie sociale le plus utilisé et le plus populaire parmi les pirates, c’est une boîte à outils open source basée sur python qui est utilisée pour les tests d’intrusion. Il propose différentes méthodes et stratégies de mise en œuvre pour effectuer des attaques. Cela inclut des outils de piratage de sites Web, de phishing et bien d’autres pour créer de faux sites Web, tout comme les sites originaux, qui laissent croire aux utilisateurs qu’ils visitent les sites Web d’origine.

Ce kit couvre presque toutes les attaques que l’on peut effectuer avec des compétences d’ingénierie sociale :

1) Spear-Phishing Attack Vectors (Vecteurs d’attaque de harponnage)

2) Website Attack Vectors (Vecteurs d’attaque de site Web)

3) Infectious Media Generator (Générateur de médias infectieux)

4) Create a Payload and Listener (Créer une charge utile et un écouteur)

5) Mass Mailer Attack (Attaque de Mass Mailer)

6) Arduino-Based Attack Vector (Vecteur d’attaque basé sur Arduino)

7) Wireless Access Point Attack Vector (Vecteur d’attaque de point d’accès sans fil)

8) QRCode Generator Attack Vector (Vecteur d’attaque du générateur QRCode)

9) Powershell Attack Vectors (Vecteurs d’attaque Powershell)

10) Third Party Modules (Modules tiers)

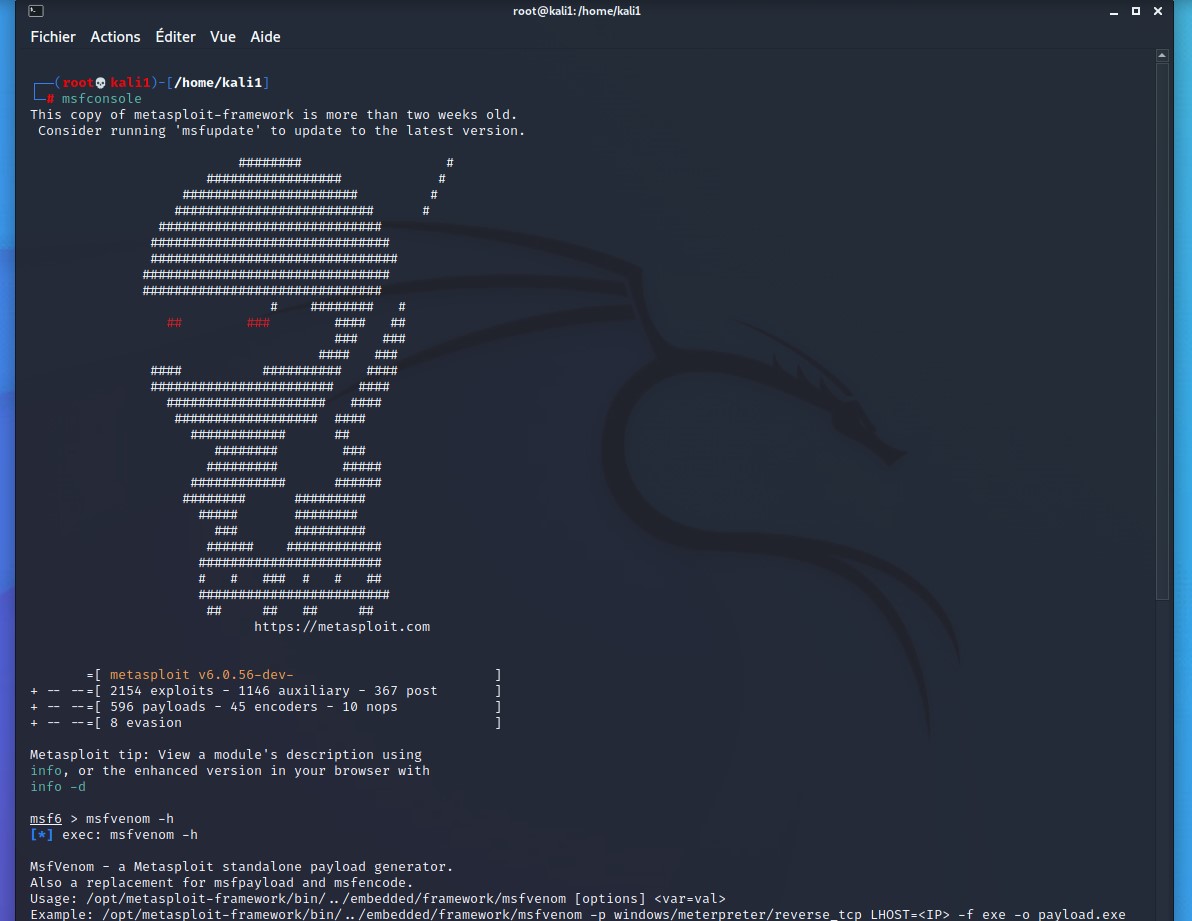

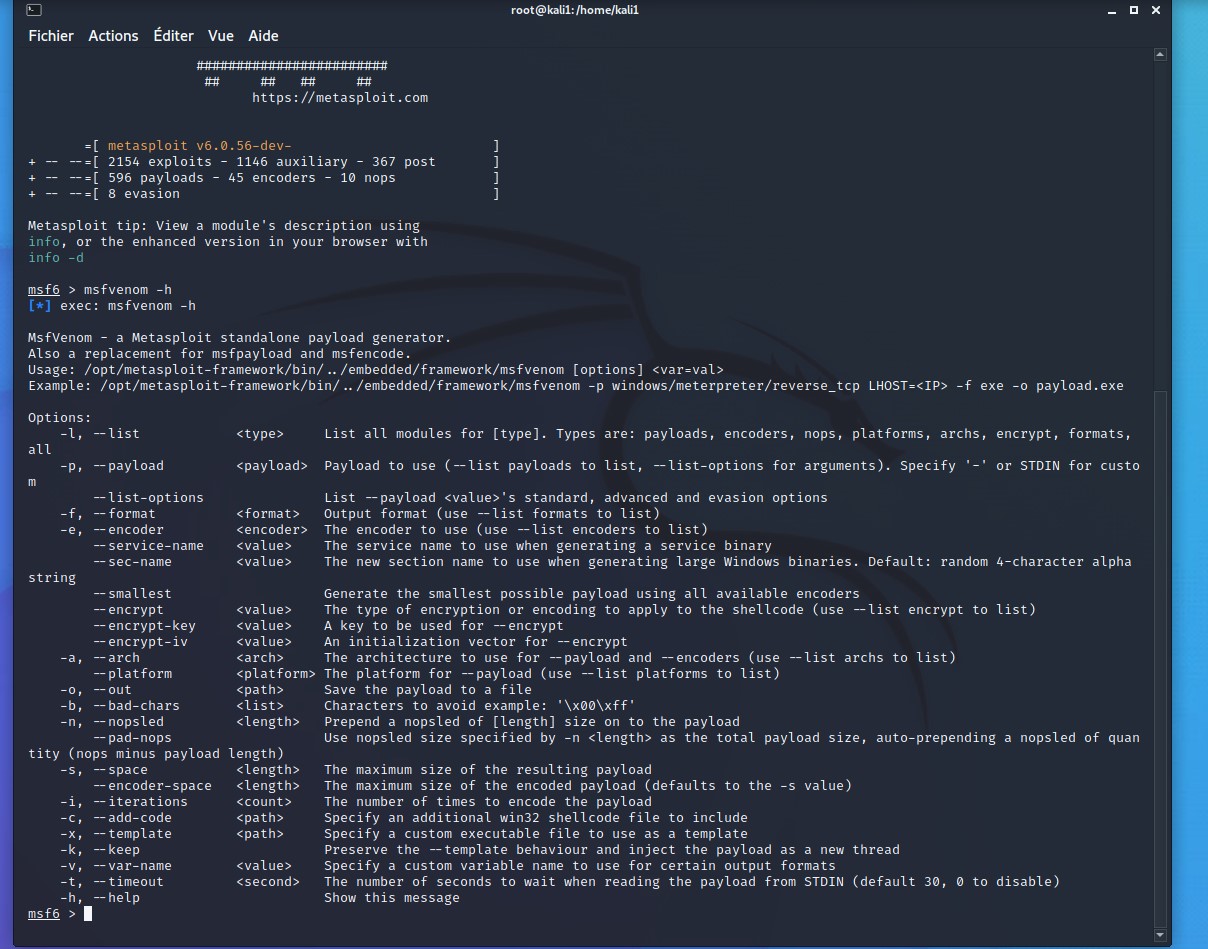

Générateur de payload MSF

Il s’agit d’un outil utilisé par les hackeurs pour générer diverses payload meterpreter de base à l’aide du msfvenom depuis Metasploit – Framework . C’est un wrapper pour générer plusieurs types de charges utiles, en fonction des préférences de l’utilisateur. Cet outil est très facile à utiliser et s’avère pratique lorsque vous vous entraînez à utiliser le Framework Metasploit pour l’exploitation. Il s’agit d’une interface de ligne de commande standard qui permet aux utilisateurs de créer ou de générer des charges utiles de base pour des plates-formes telles que les systèmes Windows, les systèmes Unix et Android, et bien d’autres comme les serveurs backend qui rendent cet outil si important.

Cet outil est pratique lorsque vous souhaitez générer rapidement des charges utiles de base sans modifier autant d’options et de paramètres. il peut également être utilisé pour générer un shell TCP inverse à partir d’un hôte en cours d’exécution.

Conclusion

Voilà pour une petite présentation des outils et matériels inclus ou non dans les systèmes spéciaux de Linux (Kali, Parrot…). Il ne faut pas s’arrêter à ça, il en existe des milliers aujourd’hui à vous d’être un petit peu plus curieux et vous familiariser avec les différents outils. Également avec le matériel à bas prix, comme le Rubber ducky ou l’adaptateur Wi-Fi; il ne faut surtout pas hésiter ! foncez !

Je vous dis à très vite pour un prochain article, j’espère que cela vous a plus !

PEACE

No responses yet