Hi guys what’s up ?

Voici un petit article expliquant pwdump7 (ça reste utile), aujourd’hui il y a encore beaucoup d’entreprise et société qui sont restés sur les anciennes versions de Windows (7). Je vous explique le pwdump7 dans le piratage système !!

- Introduction :

Les pirates accèdent à des ordinateurs spécifiques sur un réseau grâce au piratage du système . Le piratage de système est le processus d’exploitation des vulnérabilités des systèmes électroniques dans le but d’obtenir un accès non autorisé à ces systèmes. Les hackers utilisent diverses techniques et méthodes pour accéder à ces derniers, notamment l’hameçonnage , l’ingénierie sociale et la collecte de mots de passe.

- Pwdump7 dans le piratage du système :

Le gestionnaire de compte de sécurité, ou SAM en abrégé, contrôle tous les comptes d’utilisateurs et les mots de passe. En tant que base de données, il sert. Chaque mot de passe est haché avant d’être enregistré dans SAM. La LSA (Local Security Authority) est chargée de confirmer la connexion de l’utilisateur en comparant les mots de passe avec la base de données conservée dans SAM. Dès que Windows démarre, SAM commence à fonctionner en arrière-plan. Les mots de passe hachés et enregistrés dans SAM peuvent être récupérés dans le registre ; ouvrez simplement l’éditeur de registre et accédez à HKEY LOCAL MACHINESAM. SAM se trouve dans C:\Windows\System32\config.

Sur Windows 7 et 10:

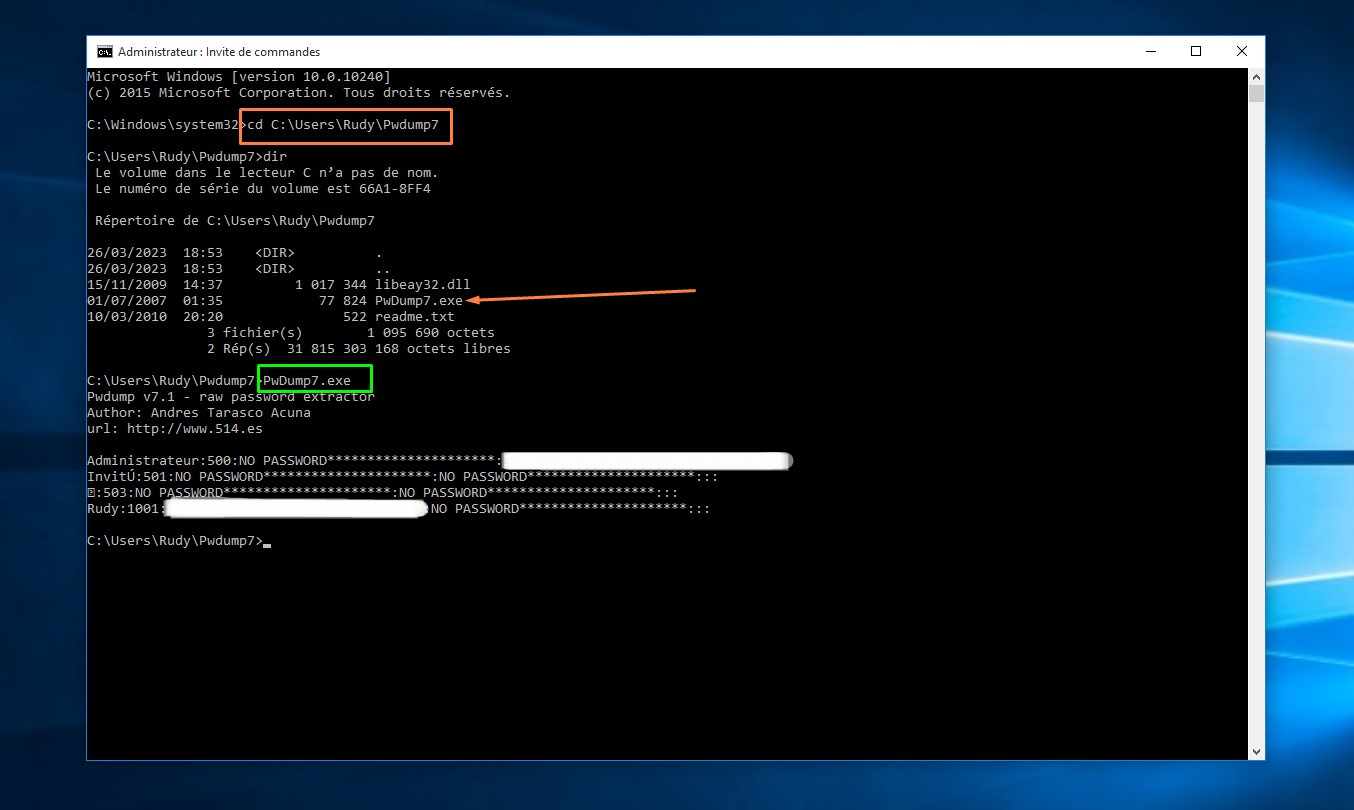

Cet utilitaire vide les informations d’identification du fichier SAM du système après l’avoir extrait. Entrez simplement la ligne suivante sur l’invite de commande après le téléchargement pour utiliser cet outil.

Commande : PwDump7.exe

En conséquence, il renversera tous les hachages conservés dans le fichier SAM. L’étape suivante consiste à utiliser les commandes ci-dessous pour enregistrer les valeurs de registre pour le fichier SAM et le fichier système dans un fichier système :

reg save hklm\sam c:\sam

reg enregistrer hklm\system c:\system

Avec la commande susmentionnée, nous avons stocké les valeurs pour obtenir les données du fichier SAM.

- Usage :

pwdump7.exe (vidage des mots de passe système)

pwdump7.exe -s <samfile> <systemfile>

(Vider les mots de passe des fichiers)

pwdump7.exe -d <nom du fichier> [destination]

(Copier le nom du fichier vers la destination)

pwdump7.exe -h (Afficher cette aide)

Exemple :

Dans cet exemple j'ai utiliser une machine Windows 10.

Mimikatz :

C’est une application open source qui permet aux utilisateurs d’afficher et d’enregistrer des données d’authentification telles que des tickets Kerberos. Cette boîte à outils fonctionne avec les versions actuelles de Windows et comprend une collection variée de cyberattaques pour faciliter l’évaluation des vulnérabilités. Les hackers utilisent Mimikatz pour voler les informations d’identification et escalader les privilèges, car les logiciels de protection des terminaux et les systèmes antivirus échouent souvent à détecter ou à empêcher les attaques.

L’attaque par hachage :

Dans cette attaque, le pirate prend un identifiant d’utilisateur haché et, sans le déchiffrer, le réutilise pour persuader un système d’authentification de démarrer une nouvelle session autorisée sur le même réseau. L’attaquant doit d’abord collecter les hachages du système ciblé à l’aide de l’un des nombreux programmes de vidage de hachage, tels que pwdump7. Pour effectuer un assaut pass-the-hash. Ensuite le hacker utilise ces outils pour télécharger les hachages collectés sur un service fourni par l’autorité de sécurité locale (LSASS).

Tout cela est dû à une faille de sécurité dans les hachages NTLM (New Technology Local Area Network Manager). Une fois les capacités d’administration obtenues, ces attaques ciblent fréquemment les ordinateurs Windows. Lorsqu’un attaquant tente d’entrer dans le système ciblé, ces attaques trompent fréquemment un système d’authentification basé sur Windows en lui faisant croire que le point de terminaison de l’attaquant est celui de l’utilisateur authentique et émettra automatiquement les informations d’identification nécessaires. Tout cela est possible sans utiliser le mot de passe d’origine.

Une fonction de sécurité dite Microsoft Windows DefenderCredential Guard est ajouté à Windows 10 pour résoudre ces failles (WDCG). Seules les applications sécurisées et privilégiées sont autorisées à accéder aux données et à interagir avec elles. Les applications malveillantes ne peuvent plus accéder aux hachages NTLM, même si elles s’exécutent avec des privilèges administratifs complets, grâce à la virtualisation du LSASS.

No responses yet