Hi guys how are you ?

- Introduction

Un petit article rapide mais très enrichissant, je vais vous parler de la commande mount.

Dans les systèmes d’exploitation UNIX, je peux monter un système de fichiers différent sur mon propre appareil. Bien sûr, les attaquants développent des méthodes pour utiliser cette fonctionnalité à leurs propres fins.

Les attaques de ransomwares constituent actuellement un nombre important d’attaques cyber – aujourd’hui. Acteurs de cybermenaces, en téléchargeant des ransomwares sur tous les appareils situés dans le réseau, empêcher le système de fonctionner et en bloquant l’accès des propriétaires à des informations importantes, forcer les victimes à payer une rançon.

Lorsque j’examine les topologies de réseau d’entreprise, je vois que presque chaque entreprise possède un serveur de partage de fichiers. Pendant les attaques de ransomware, les serveurs de partage de fichiers sont devenus les principales cibles des attaquants.

Les attaquants utilisent les serveurs de partage de fichiers lors des attaques de ransomware pour deux objectifs:

- Les serveurs de partage de fichiers ont généralement des données critiques, un ransomware est téléchargé sur ces serveurs pour bloquer l’accès des propriétaires à des informations importantes et les forcer à payer une rançon.

- En hébergeant le logiciel malveillant ransomware dans les serveurs de partage de fichiers, pour télécharger un logiciel malveillant ransomware via le serveur de partage de fichiers à partir des appareils auxquels l’attaquant a accédé.

L’une des vérifications qu’un intervenant doit effectuer lors d’une attaque cyber – consiste à vérifier si l’un des systèmes de fichiers qui ont été montés par les dispositifs compromis a été affecté par l’attaque cyber -.

- Un petit peu de pratique

Malheureusement, il n’y a pas de journal de montage / démontage. Ainsi, si l’attaquant a effectué une procédure de montage puis l’a démontée, je ne peux pas l’identifier. Cependant, je peux voir des journaux concernant les montures dans le dmesg.

demsg | grep mount

Étant donné que les procédures de montage ne sont pas enregistrées, je ne peux pas effectuer une recherche en arrière. Mais, je peux toujours effectuer une analyse en identifiant les systèmes de fichiers qui sont toujours montés sur l’appareil.

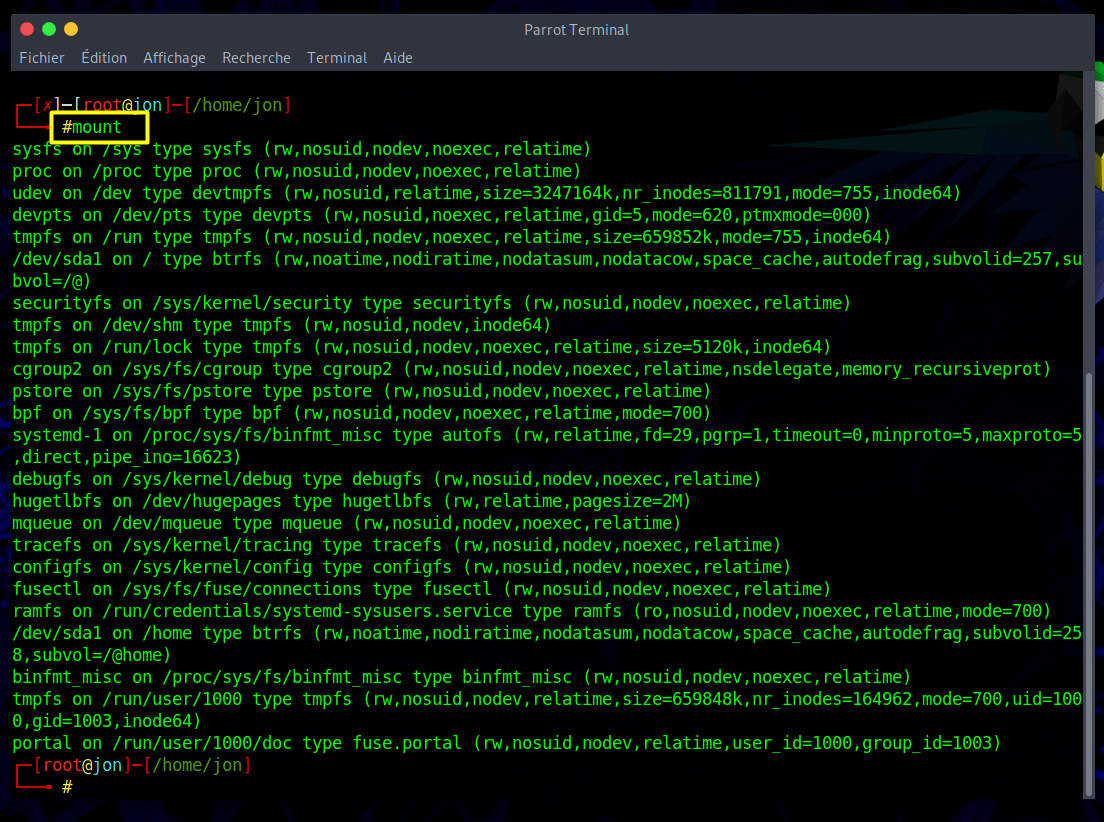

Je répertorie les systèmes de fichiers montés avec la commande mount.

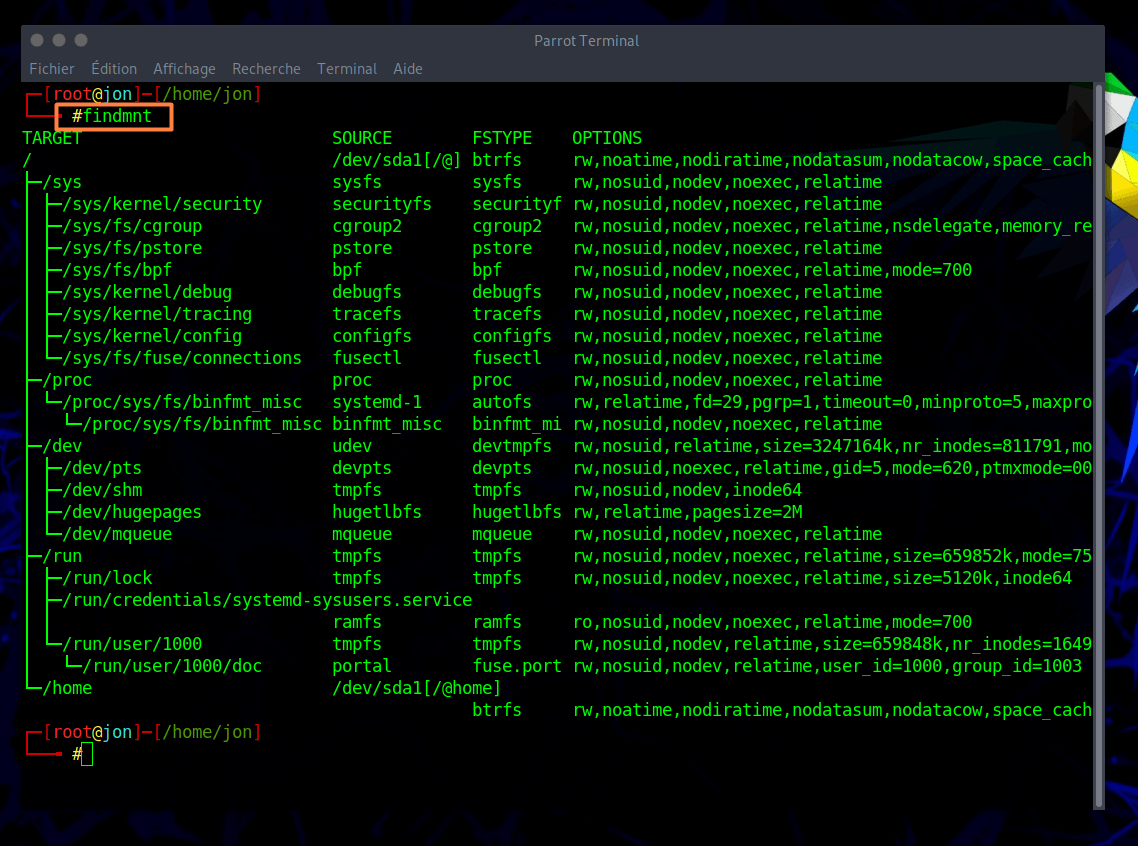

Findmnt est un autre outil que je peux utiliser pour répertorier les systèmes de fichiers qui ont été montés. Puisqu’il s’agit d’une sortie plus agréable visuellement que les autres options, au lieu de perdre du temps à comprendre les autres sorties, j’utilise la commande findmnt.

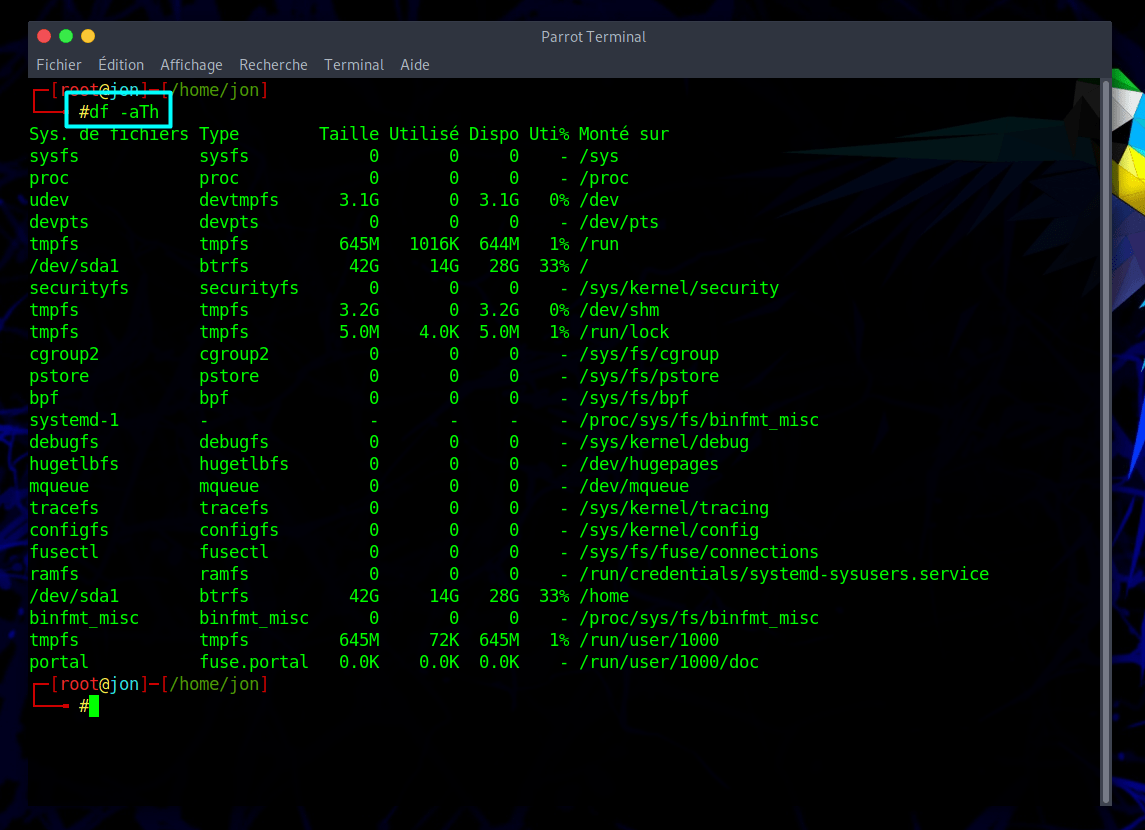

Df est un outil pour obtenir des informations sur les disques. Avec le paramètre – aTh, il répertorie les systèmes de fichiers qui ont été montés.

df -aTh

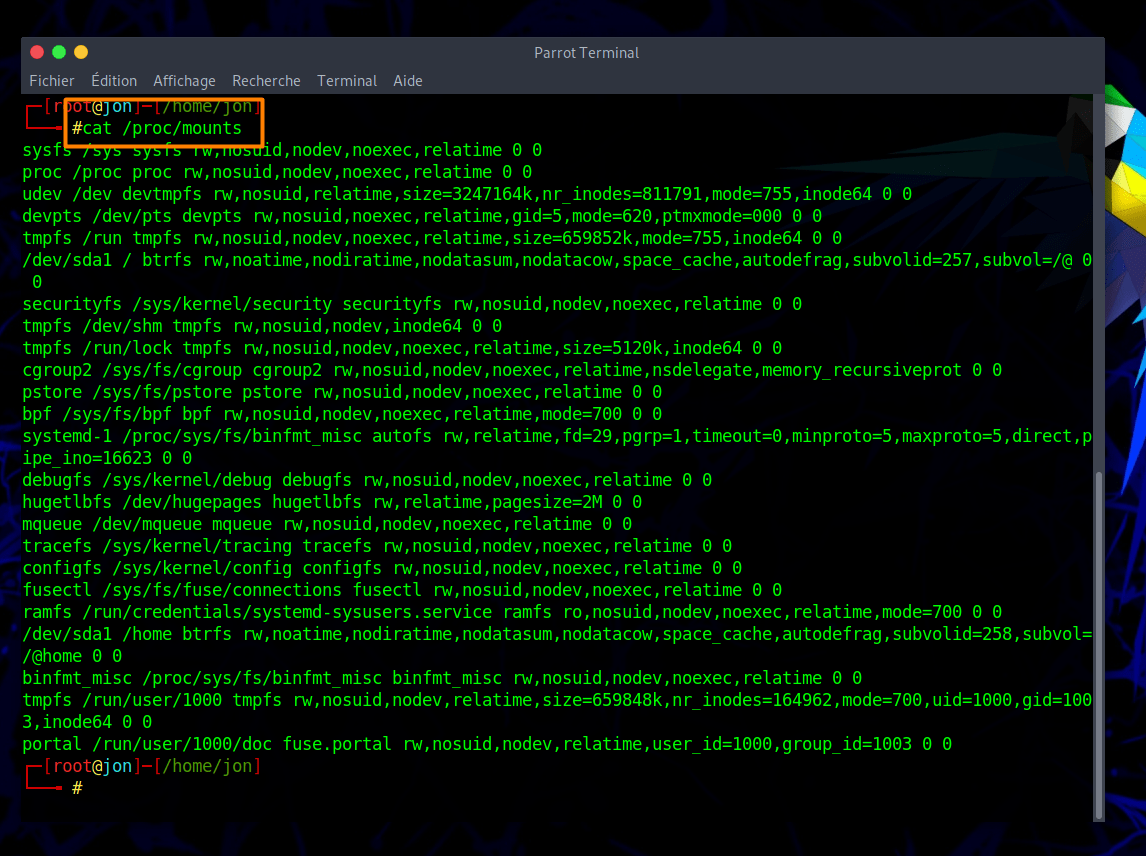

Afin d’identifier les systèmes de fichiers activement montés, il faut lire le fichier /proc/mounts.

cat /proc/mounts

- Conclusion

Ce petit article vous permettra de comprendre les grandes ligne de la commande mount, personnellement je vous conseil vivement de bien vous familiariser avec ce dernier car il vous servira grandement lors de vos tests d’intrusion. S’il y a des points que vous ne comprenez pas n’hésitez pas à me contacter directement.

À très vite, PEACE !!!

No responses yet