What’s up guys ??

Avez vous entendu parler de Google Dorking ??? non ? eh bien je vais vous en parler !! allez let’s gooo

Introduction

Fast Google Dorks Scan, également connu sous le nom de Google Dorking, est une technique de piratage qui utilise la recherche Google et d’autres outils Google pour identifier les failles de sécurité dans la configuration du site Web et le code informatique. L’objectif principal du projet OSINT est de rassembler toutes les combinaisons de recherche Google dorks possibles et d’identifier les informations sur un certain site Web, telles que les panneaux d’administration communs, les types de fichiers communs et la traversée de chemin. Le système est entièrement automatisé.

Installation

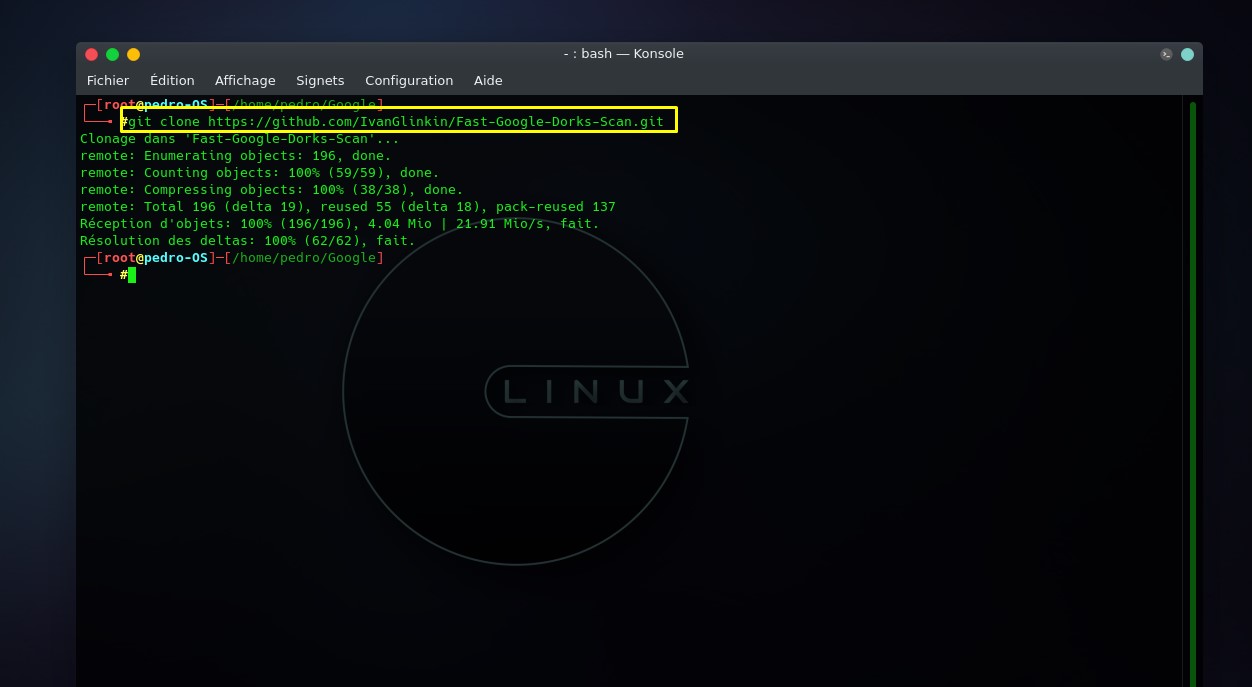

Installation de l’outil d’analyse rapide Google Dorks en passant le terminal :

git clone https://github.com/IvanGlinkin/Fast-Google-Dorks-Scan.git

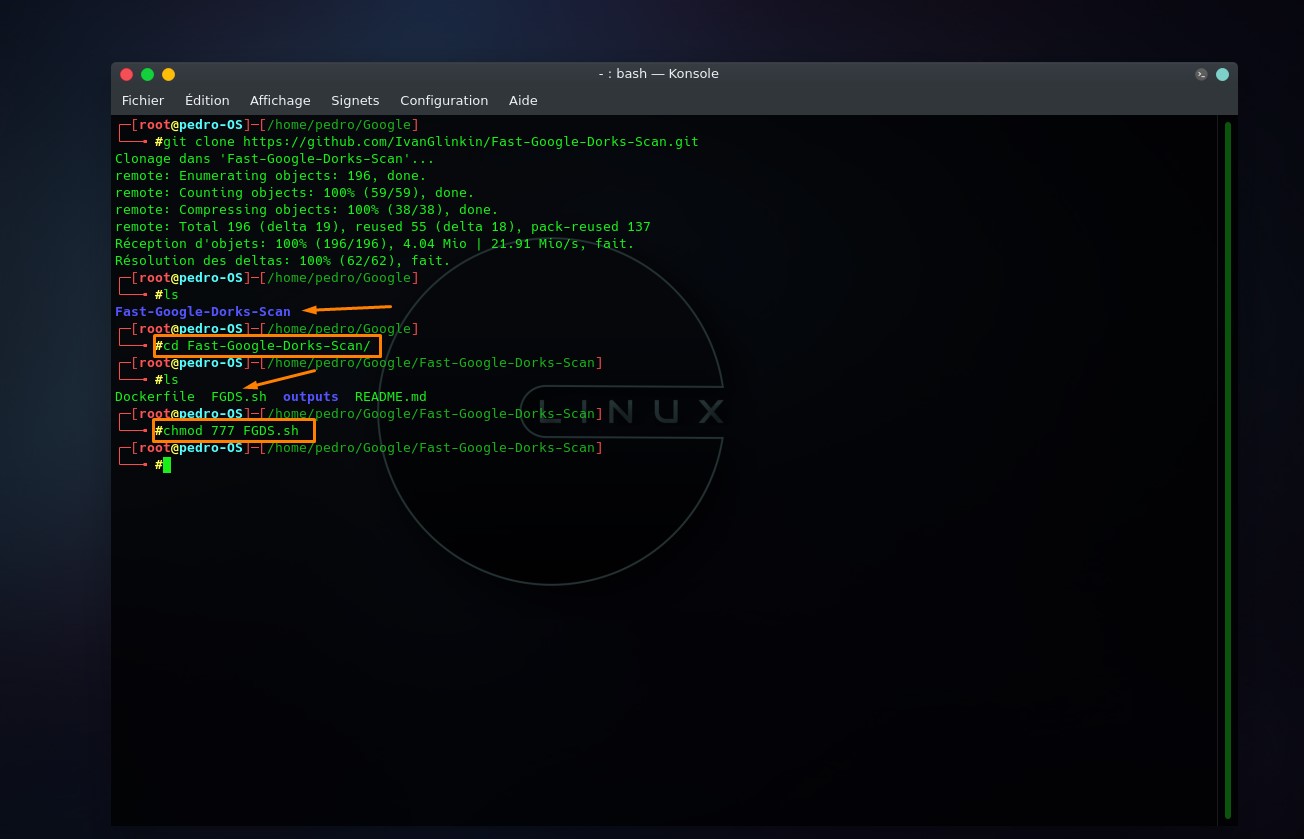

Je me déplace vers le répertoire cible puis je donne les droits au fichier avant de l’exécuter :

cd Fast-Google-Dorks-Scan

sudo chmod 777 FGDS.sh

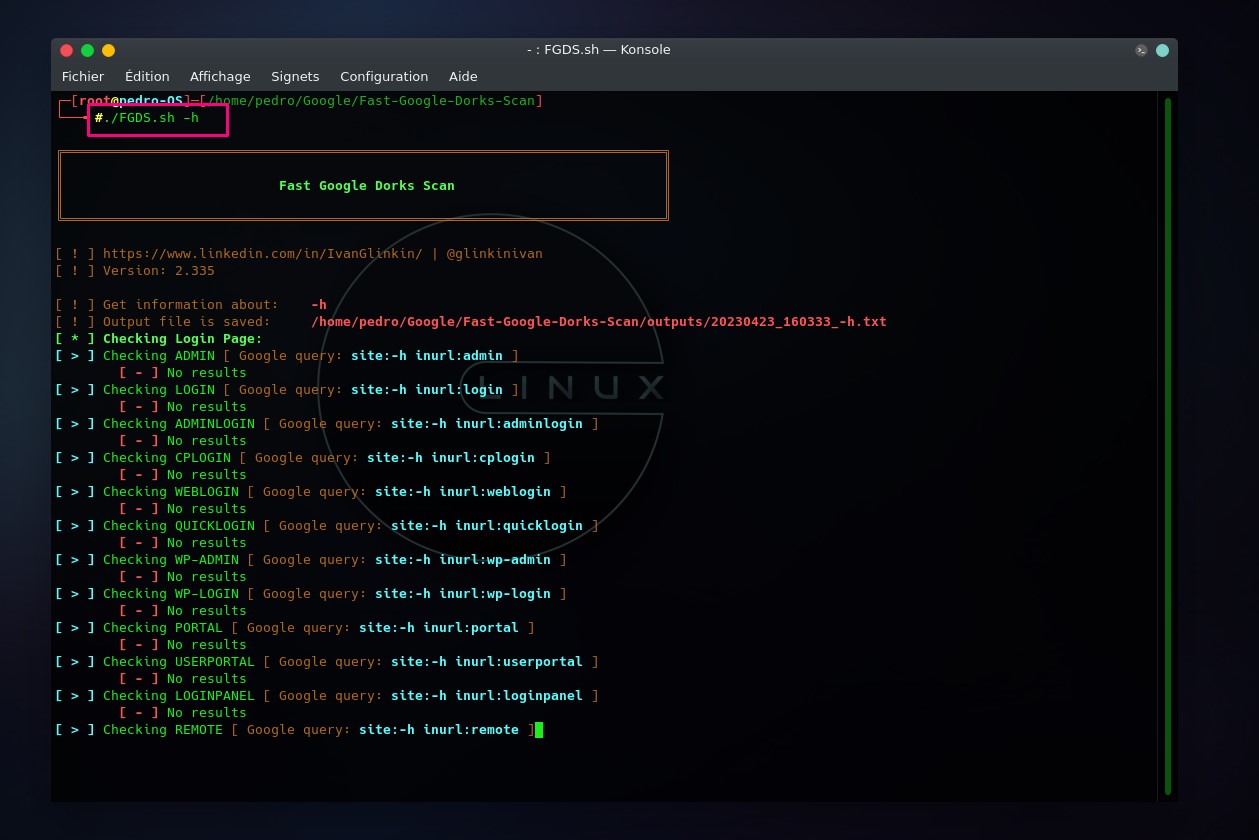

Maintenant je check si tout est ok avec la commande suivante qui me permet de voir également l’utilitaire d’aide :

./FGDS.sh -h

Utilisation

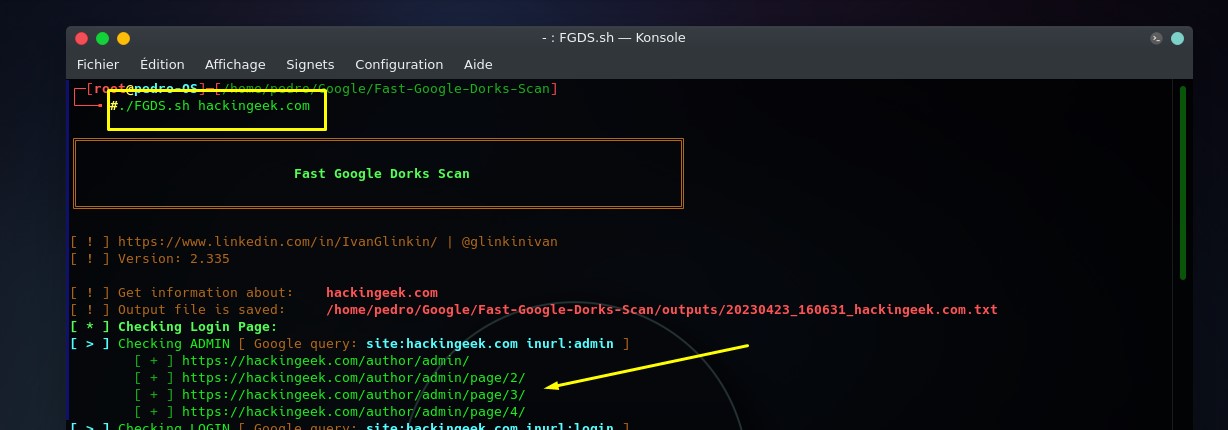

Petit exemple avec le domaine hackingeek.com :

sudo ./FGDS.sh hackingeek.com

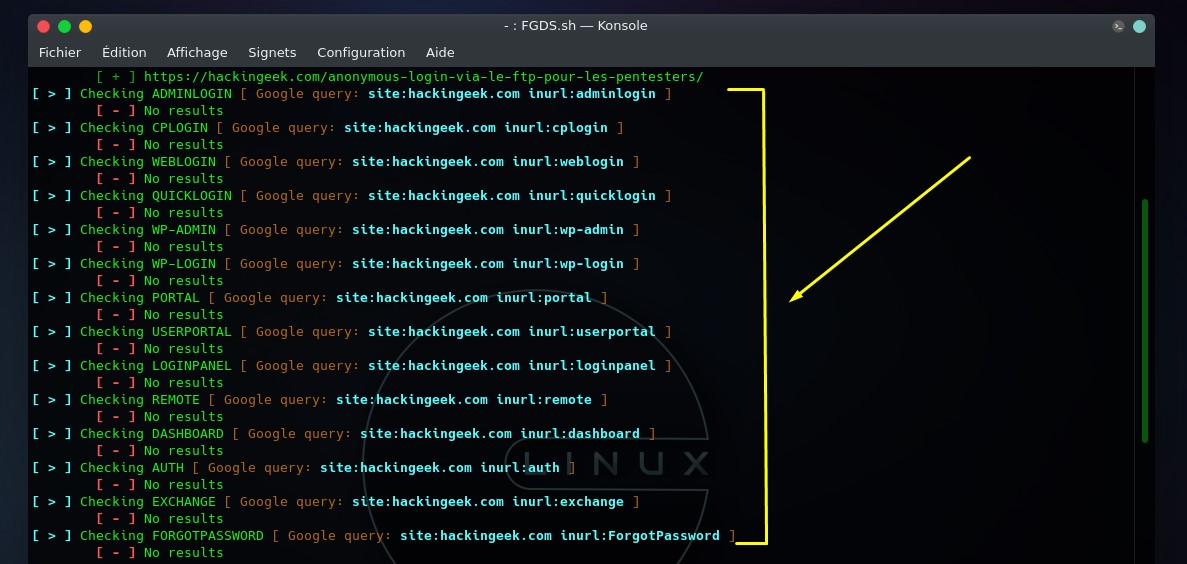

Maintenant je vais observer la partie ou il y a login dans l’url :

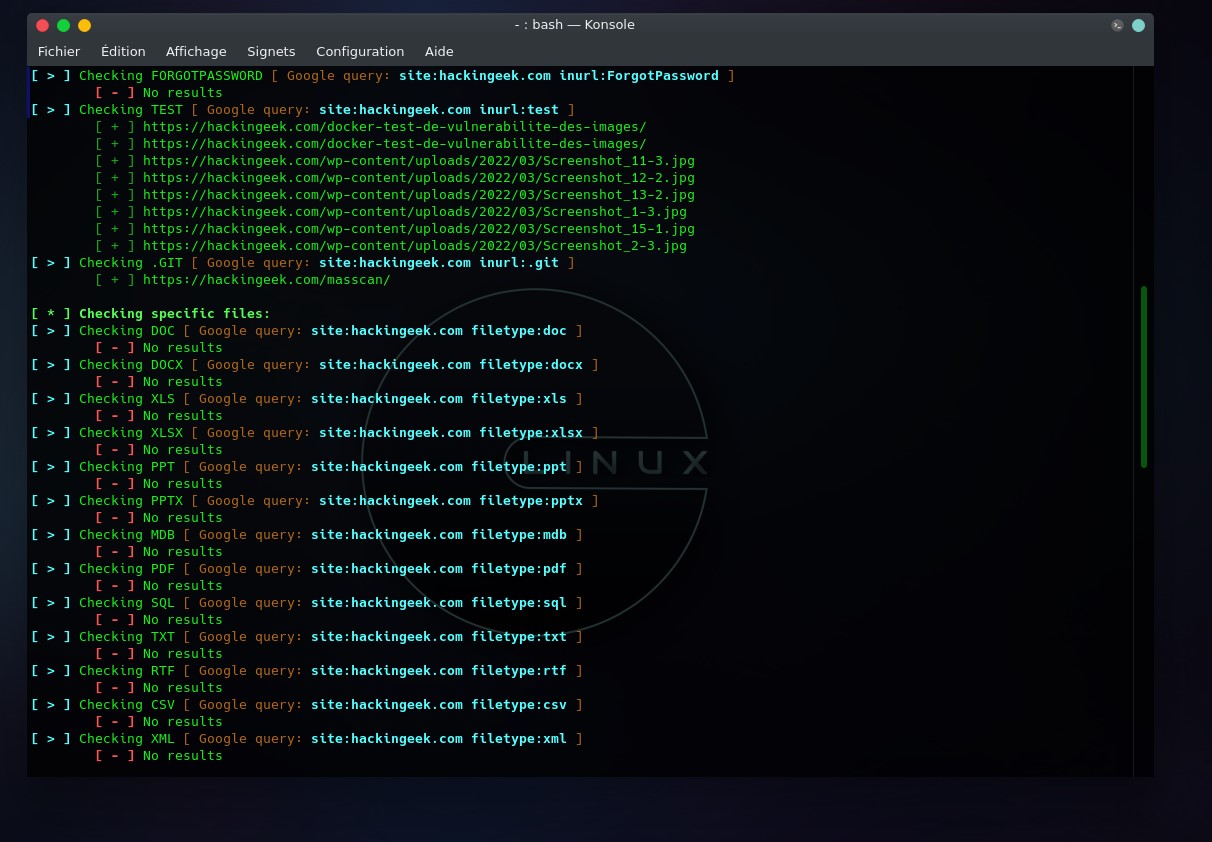

La suite de l’analyse (une partie car il y a énormément de requêtes) :

Je vous laisse tester de votre côté par le domaine souhaité et observer le résultat !

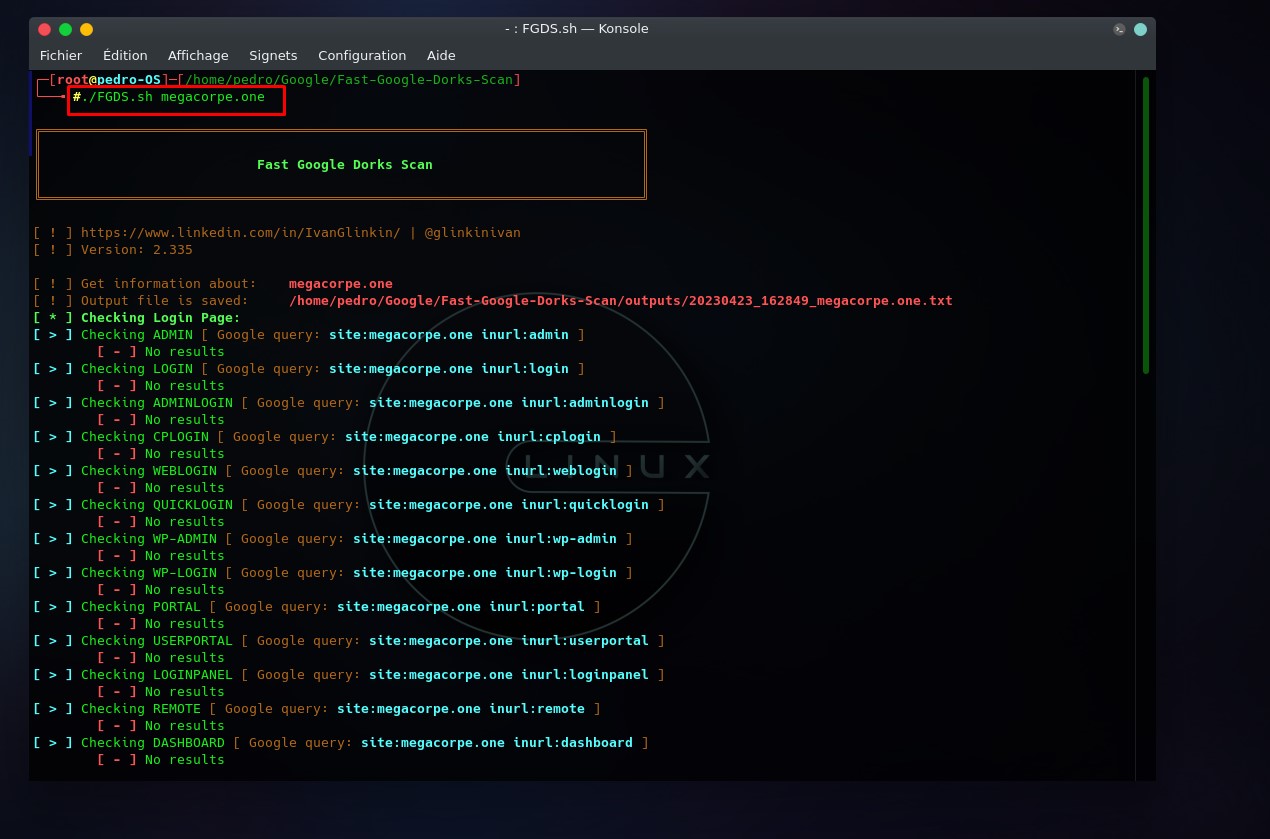

Un autre exemple avec le domaine cible megacorpe.one :

./FGDS.sh megacorpe.one

Avertissement !

L’utilisation de ce programme ne peut se faire que dans le cadre légal d’un audit de vulnérabilités, basé sur le consentement mutuel. Il est de la responsabilité de l’utilisateur final de ne pas utiliser ce programme dans un autre cadre. SecuriteInfo.com n’assume aucune responsabilité et n’est pas responsable de toute mauvaise utilisation ou de tout dommage causé par ce programme.

Conclusion

Le projet OSINT, dont l’idée principale est de collecter toutes les combinaisons de recherche Google Dorks possibles et de trouver les informations sur le site Web spécifique : panneaux d’administration communs, types de fichiers répandus et parcours de chemin. Le 100% automatisé.

Donc il est très important de savoir utiliser cet outils et de comprendre les informations récoltés. Voyez ça comme une phase de collecte d’informations.

Voilà les amis, c’est tout bon pour l’analyse rapide de Google Dorks !!

À très vite, PEACE !

No responses yet