Yo les gars ! comment ça va ?

Pour le fun et pour un peu de changement, je vais vous parler de la connexion ftp en utilisant anonymous comme login et sans mot de passe. De plus, vous montrer à quoi ça sert et comment le configurer !

NB : Durant cet article j’utiliserai une machine virtuelle Ubuntu comme cible et Kali Linux comme attaquante.

Introduction

Les connexions anonymes ont une fonctionnalité qui permet à l’utilisateur de configurer son service accessible à tout utilisateur. Elles n’ont pas besoin d’informations d’identifications spécifiques pour accéder à cette ressource (login = anonymous et sans mot de passe).

Lors d’un test d’intrusion réseau, en tant que pentester je dois être capable d’identifier le service anonyme et de le tester. J’examinerai également comment ces services anonymes sont configurés sur ma machine cible exécutant Ubuntu.

J’en saurai davantage sur le service FTP et le service SMB par cette occasion.

Configuration du FTP

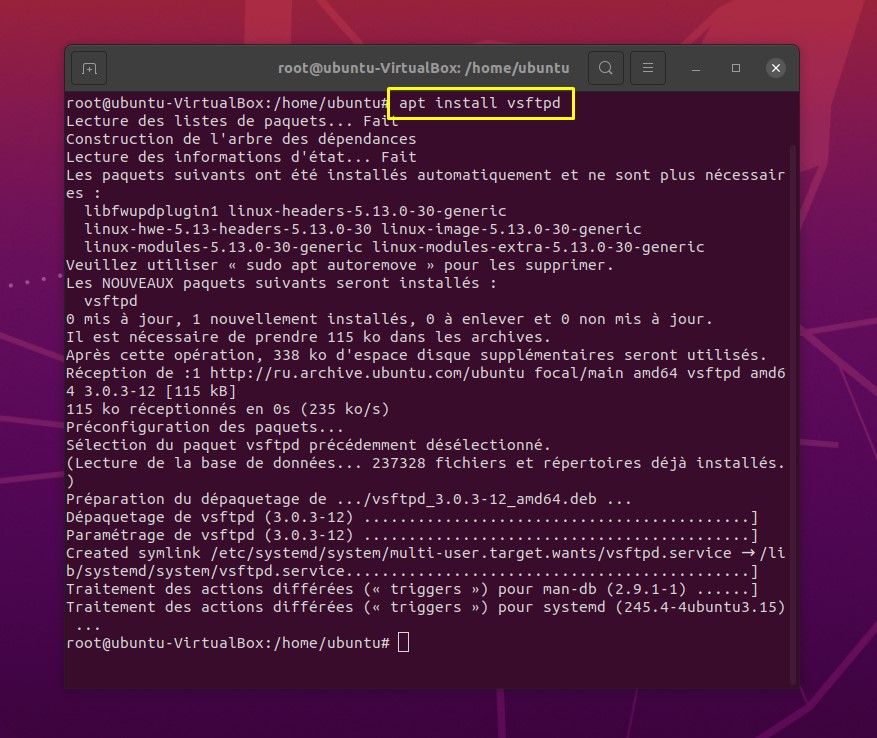

Tout d’abord, j’installe le vsftpd afin de mettre en place mon labo :

apt install vsftpd

Chaque service installé sur une machine Linux possède un fichier de configuration qui peut être utilisé pour modifier les options et les paramètres de ce service particulier.

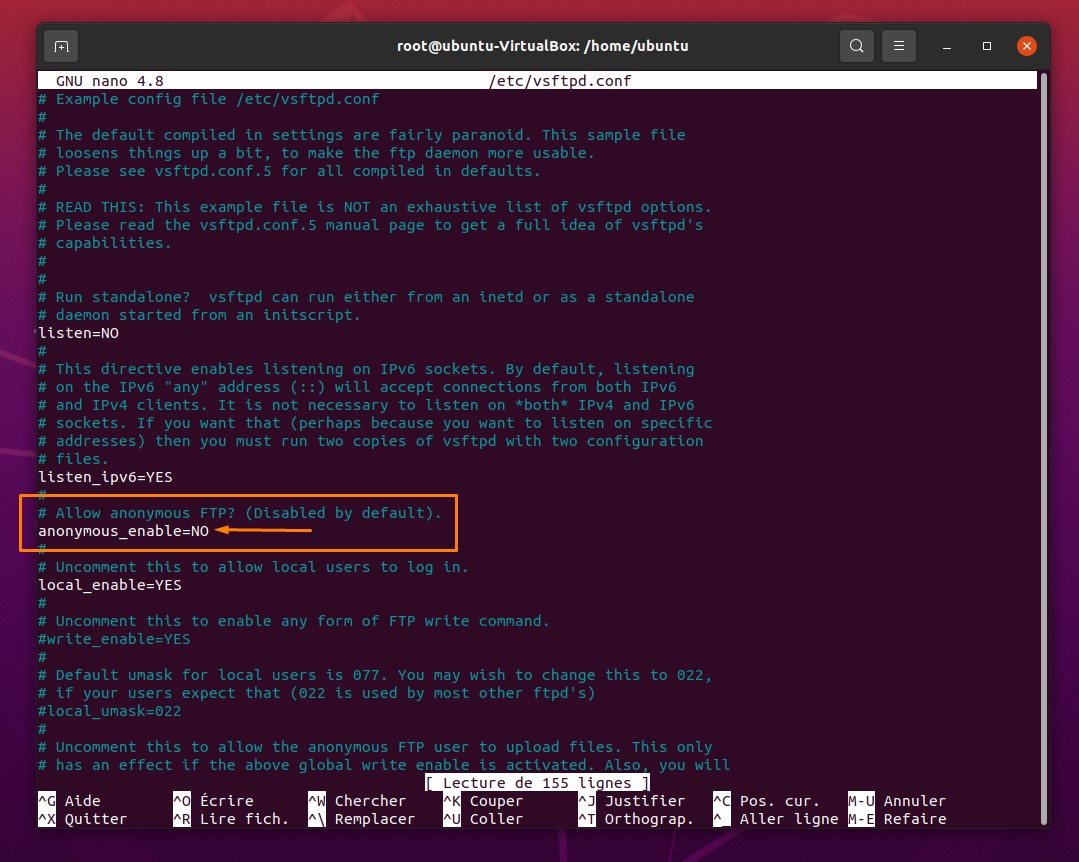

Par défaut, la connexion anonyme est désactivée sur le vsftpd. Donc, je dois modifier le fichier de configuration /etc/vsftpd.conf afin d’activer la fonctionnalité de connexion anonyme. Pour éditer le fichier de configuration j’utiliserai nano.

Je fais défiler toutes les autres options et commentaires pour atteindre l’option « anonymous_enabled=NO » :

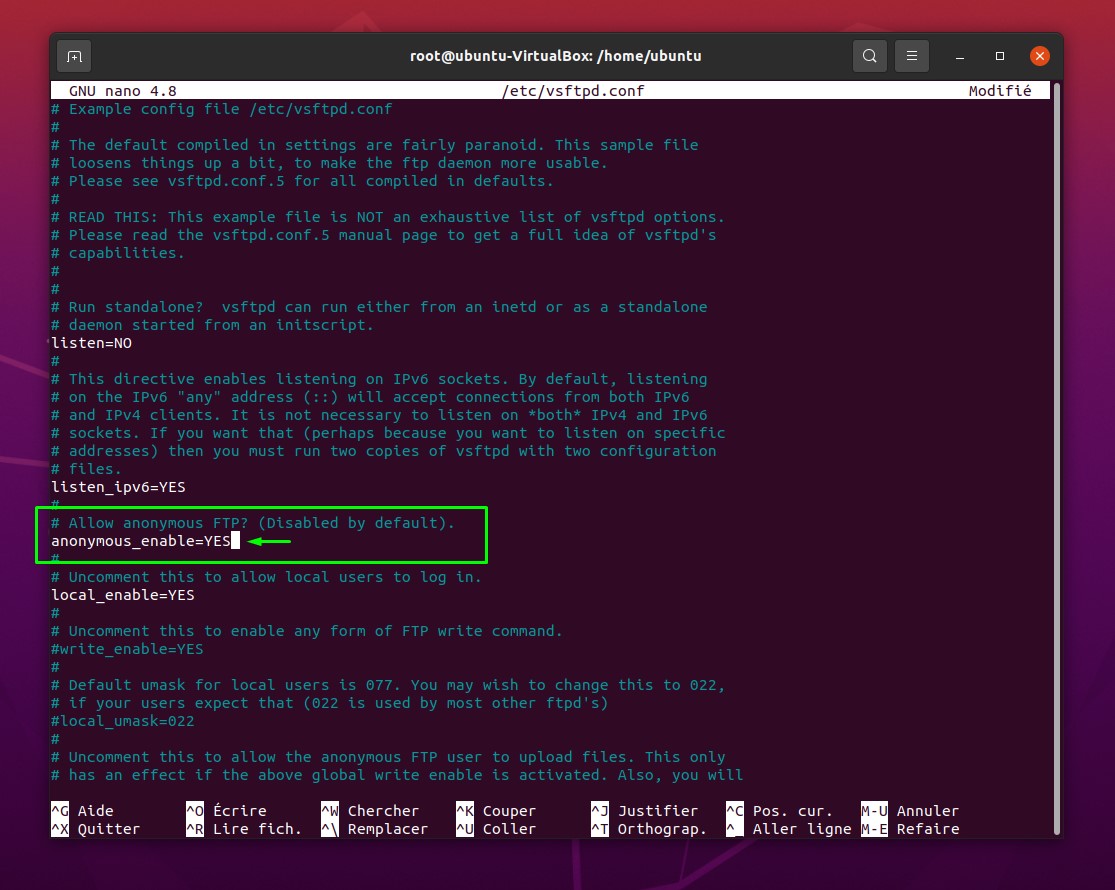

Je remplace l’option « anonymous_enabled=NO » par « anonymous_enabled=YES » pour activer la connexion anonyme sur ma machine cible :

En fait, il ne suffit pas d’activer la connexion anonyme ou d’installer un service pour le faire fonctionner. Je veux un service FTP entièrement fonctionnel.

NB : Le service FTP nécessite un répertoire dont le contenu peut être partagé sur le réseau.

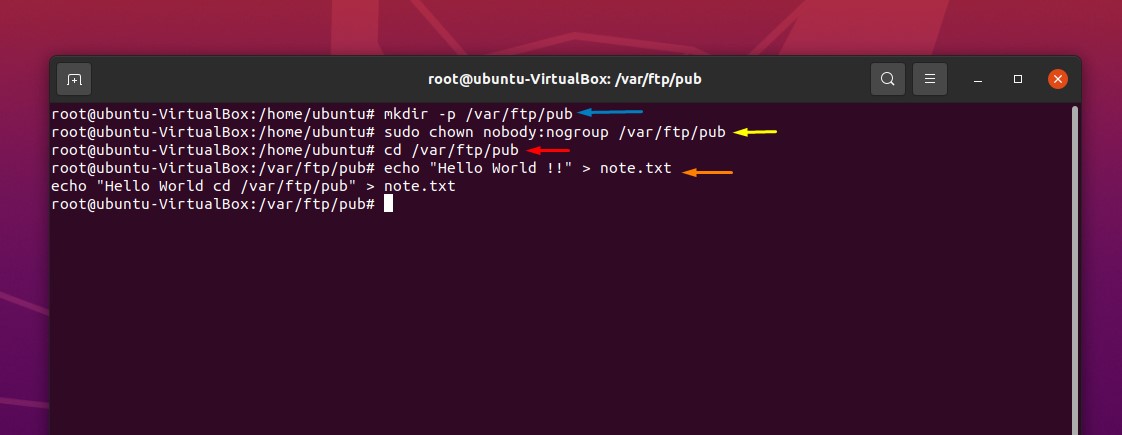

Pour ce faire, je vais créer un répertoire dans /var/ftp/ et le nommé pub. Je dois également changer la propriété du répertoire afin de le rendre accessible au partage de données. Cela étant, je me déplace dans ce répertoire et crée un fichier note.txt contenant le message « Hello World !!« .

mkdir -p /var/ftp/pub

sudo chown nobody :nogroup /var/ftp/pub

cd /var/ftp/pub

echo « Hello World !! » > note.txt

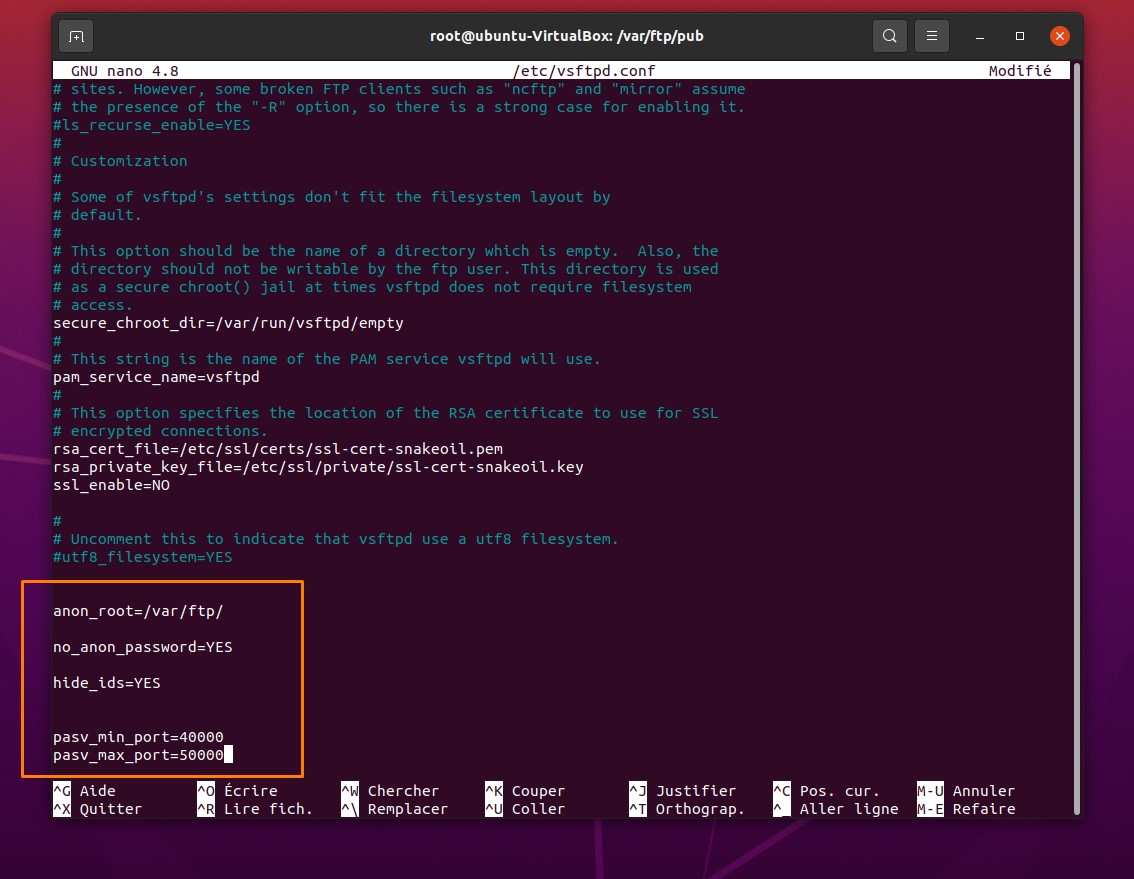

Je reviens sur le fichier vsftpd.conf que j’ai édité précédemment, il faut ajouter une configuration spécifique pour rendre la connexion anonyme fonctionnelle :

- no_anon_password=YESet anon_root=/var/ftp/: qui arrêtera de demander un mot de passe.

- hide_ids=YES: Il n’affichera pas le nom d’utilisateur et le groupe de l’utilisateur auquel j’accède, il inversera la combinaison ftp:ftp.

- pasv_min_port et pasv_max_port : la gamme de ports pouvant être utilisés pour le FTP passif.

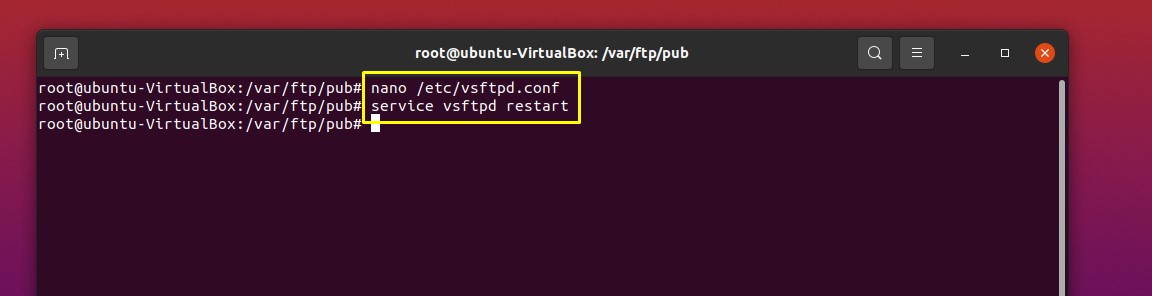

La configuration est terminée ! il faut que je redémarre le service vsftpd :

service vsftpd restart

Voilà !

Phase d’attaque d’un serveur FTP anonyme via Kali Linux

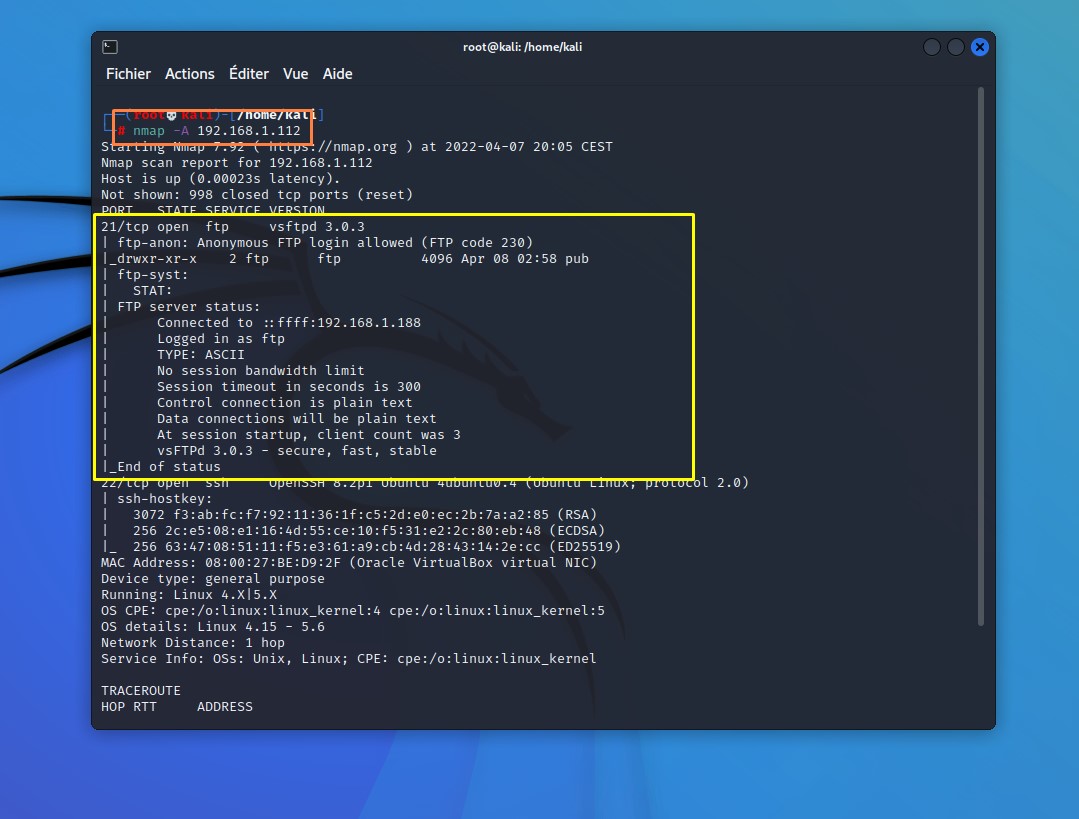

Afin de voir si tout fonctionne, je lance un scan avec Nmap :

nmap -A 192.168.1.112

Super, c’est opérationnel ! il faut aller plus loin.

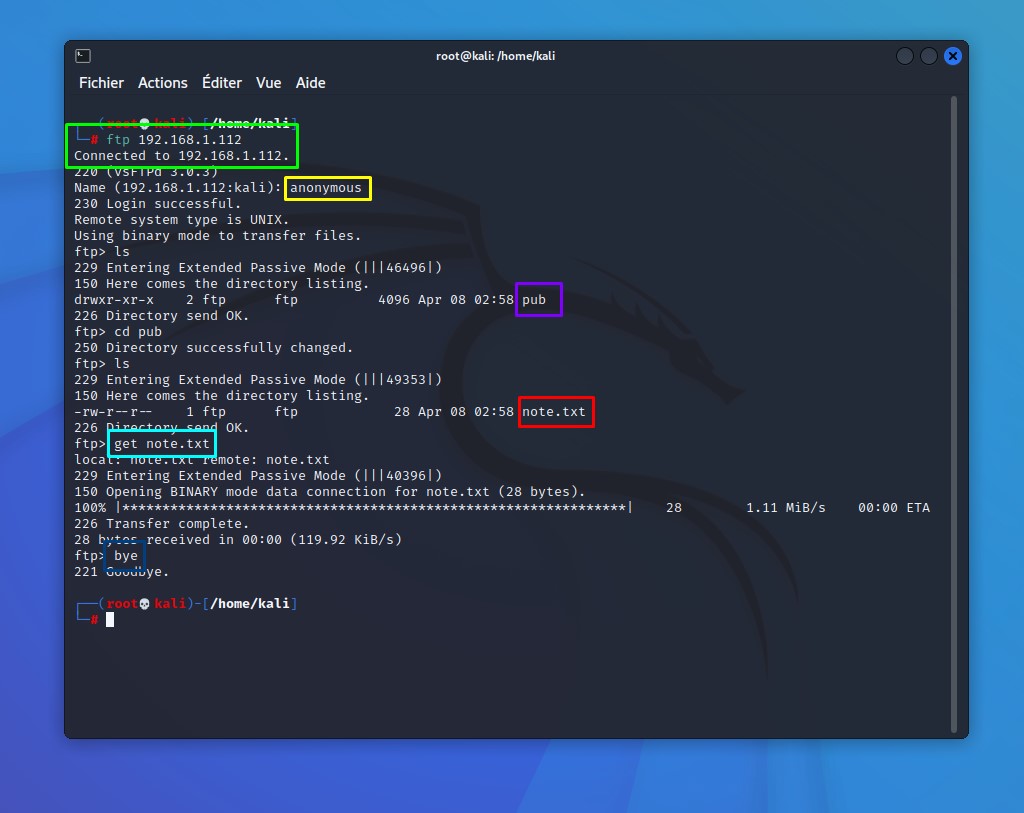

Je teste la connexion ftp, pour cela je tape :

ftp 192.168.1.122

login = anonymous et sans mot de passe

Par la suite, je liste le contenu avec la commande ls, pour voir le répertoire /pub. Je me déplace vers ce dernier et je télécharge le fameux fichier note.txt en tapant get note.txt :

Nickel !

Configuration de Samba

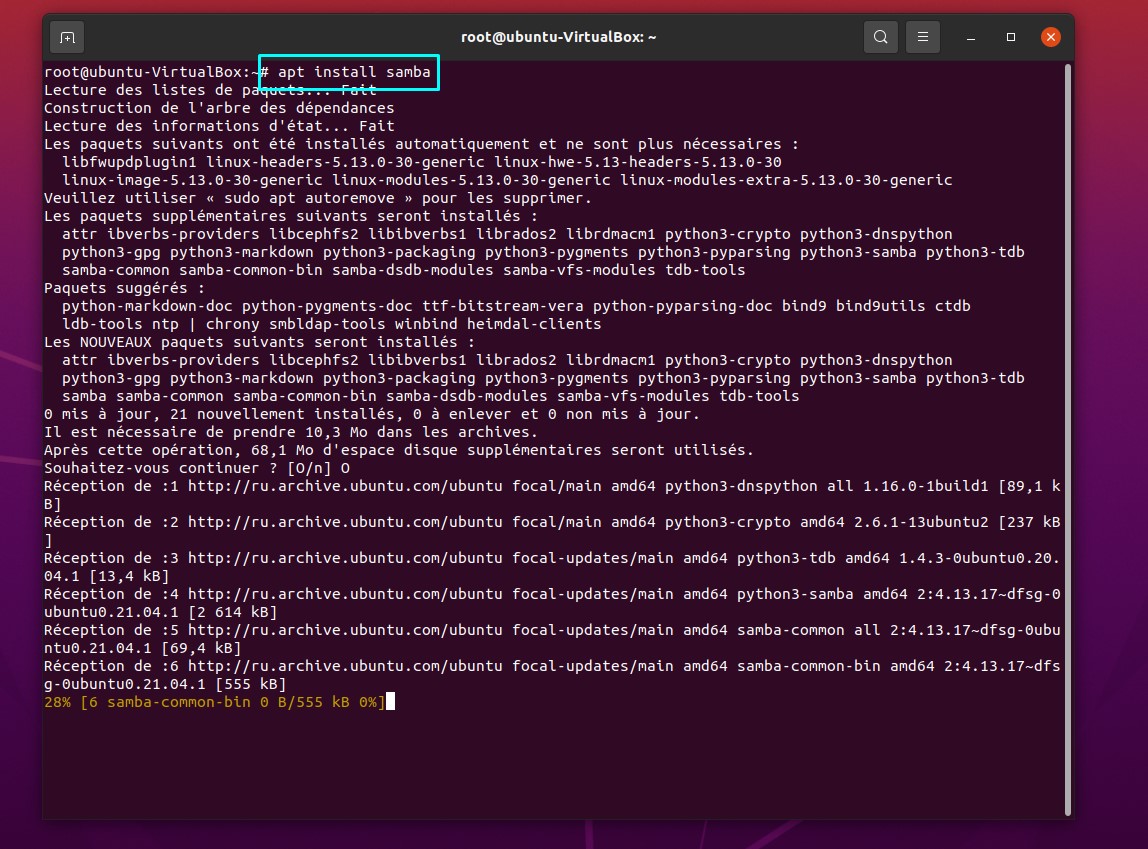

Le prochain service qui peut configurer l’accès anonyme est le service SMB. Comme il a été conçu à l’origine pour les systèmes Windows, il faut que je l’installe sur ma machine Ubuntu. De la même manière que le vsftpd, je tape :

apt install samba

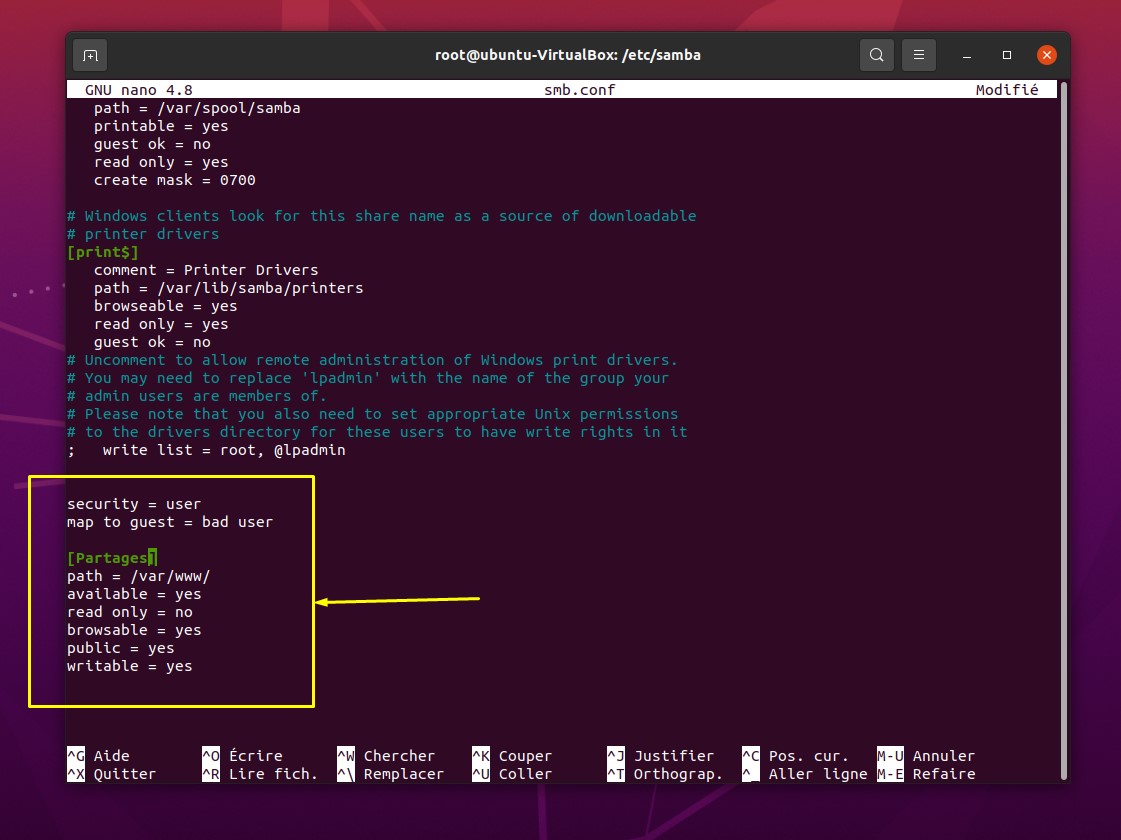

Comme tous les services installés sur n’importe quelle machine Linux, samba possède également le fichier de configuration qui se trouve dans le répertoire /etc/samba. Il est nécessaire d’ajouter quelques options pour pouvoir le configurer :

[Partages]

path = /var/www/

available = yes

read only = no

browsable = yes

public = yes

writable = yes

NB : Si vous ne possédez pas de répertoire /www vous pouvez le créer en tapant : mkdir www dans /var

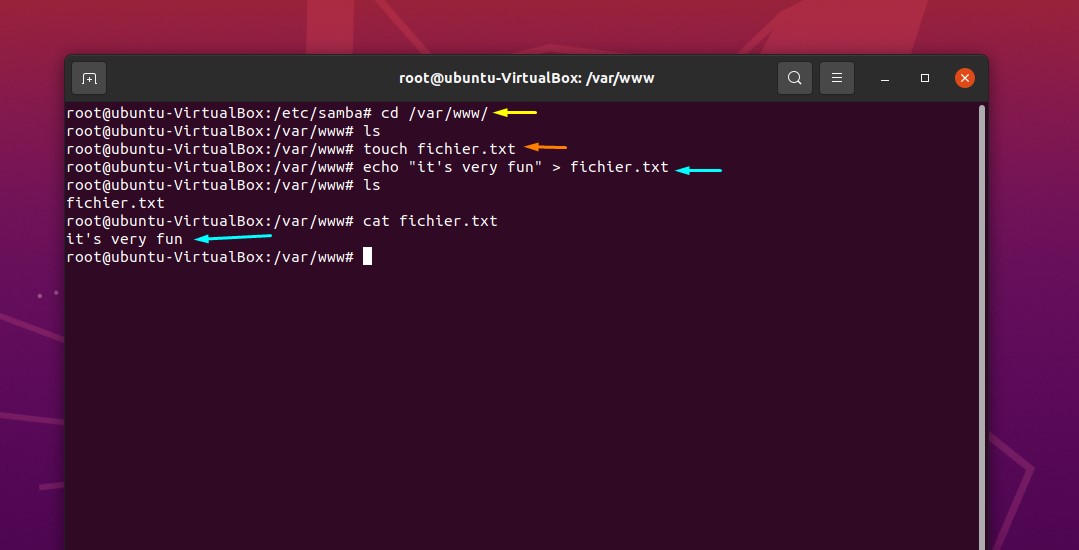

À ce stade, je me déplace dans le répertoire en question puis je crée un fichier nommé : fichier.txt

cd /var/www/

touch fichier.txt

echo » it’s very fun » > fichier.txt

Voilà ! c’est fait.

Phase d’attaque d’un serveur SMB anonyme via Kali Linux

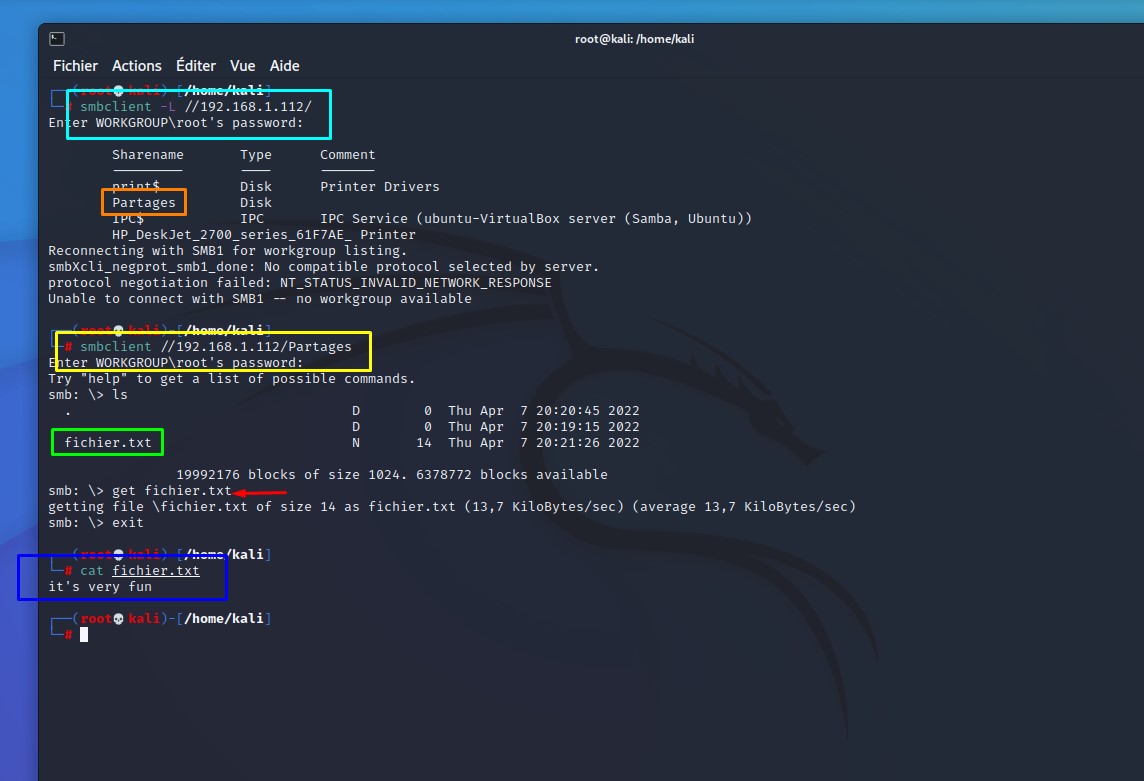

Comme pour le FTP que je viens de vous montrer, je procède de la même façon pour effectuer mon test. Les seules différences sont le service et les commandes :

smbclient -L //192.168.1.112/ et sans mot de passe aussi !

smbclient //192.168.1.112/Partages

je peux voir le fichier nommé : fichier.txt

get fichier.txt pour le télécharger

Et pour terminer, cat fichier.txt pour afficher le contenu.

Conclusion

Une fois de plus, c’est la fin. Je voulais vous parler des connexions anonymes car elles sont assez courantes dans les environnements réels et les CTF (Capture The Flag) également.

En tant que hacker, il est important de comprendre comment cela fonctionne et quel type de configuration est nécessaire pour activer la connexion anonyme. Surtout, de savoir comment interagir avec ce type d’accès !

En tout cas, si vous avez des questions ne pas hésiter à me contacter. Il faut de la pratique pour bien assimiler, c’est pourquoi je vous invite à refaire depuis vos machines les manipulations.

À très vite 😉

PEACE !

One response

salut !

bon article merci ^^

j’ai acheté l’intégrale de tes bouquins et j’avance bien 😉

continue !

force !